Segurança Sem Atrito: Integrando Ferramentas ao Fluxo de Trabalho do Desenvolvedor

Resumo

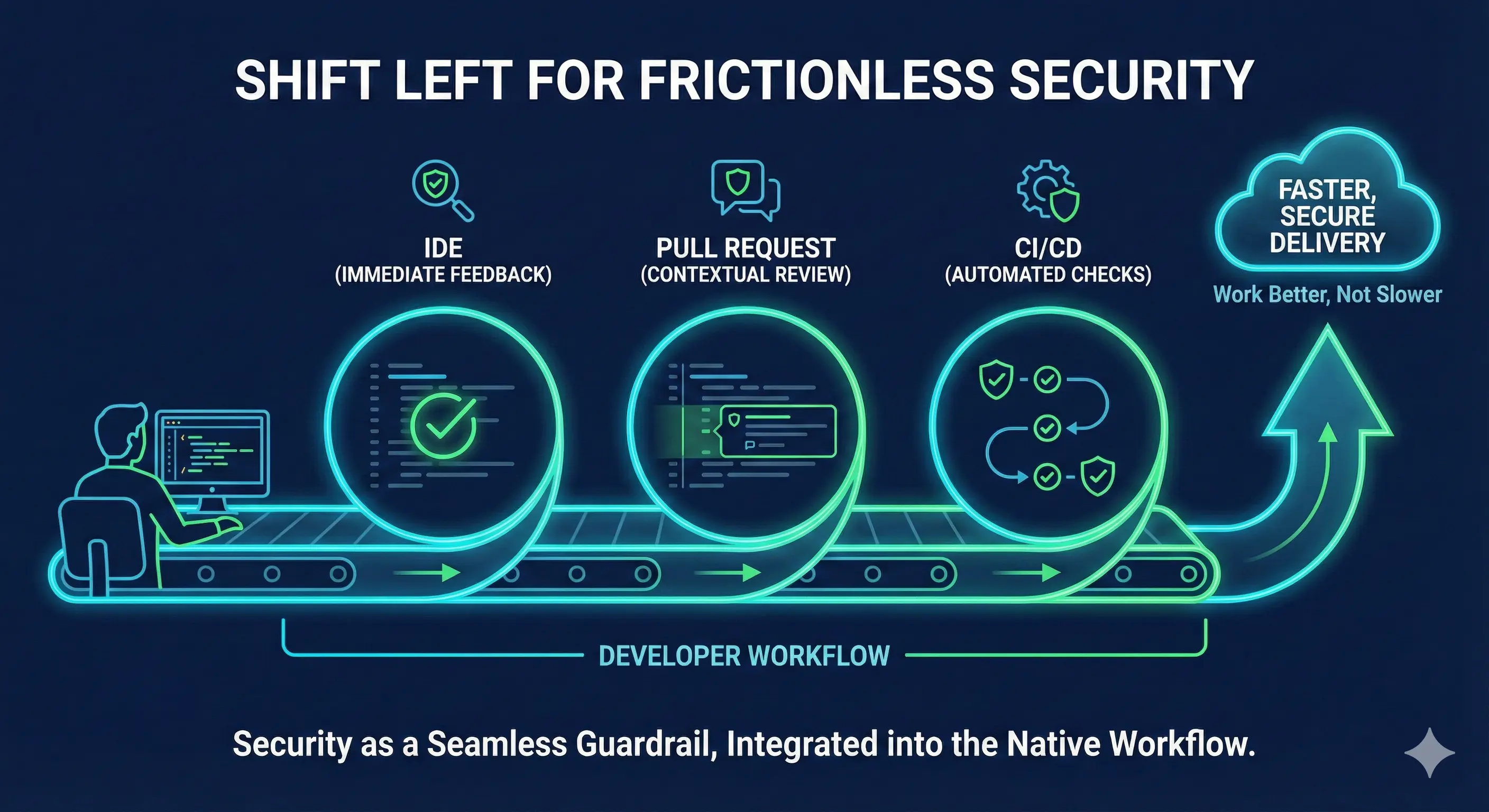

A Experiência do Desenvolvedor (DevEx) é fundamental ao escolher ferramentas de segurança. A segurança deve facilitar o trabalho do desenvolvedor, não dificultá-lo. Se os desenvolvedores tiverem que sair de seu ambiente de codificação ou usar outro painel para encontrar problemas, isso os desacelera e os torna menos propensos a usar as ferramentas.

Para implementar ferramentas de segurança da “maneira certa”, você deve integrá-las diretamente no fluxo de trabalho nativo do desenvolvedor, transformando a segurança de um obstáculo em uma barreira contínua.

Este guia explica como configurar a segurança sem atritos. Ele cobre onde colocar ferramentas como no IDE, hooks de pré-commit ou CI/CD, e como configurá-las para que sua equipe possa trabalhar melhor, não mais devagar.

1. A Realidade do “Shift Left”: Encontrando os Desenvolvedores Onde Eles Estão

O princípio central da redução de atritos é contexto. Você deve fornecer feedback de segurança enquanto o desenvolvedor ainda está mentalmente envolvido com o código que acabou de escrever. Nós categorizamos os pontos de integração pela sua distância do momento de criação do código.

A. O IDE

Antes mesmo do código ser salvo ou commitado, as ferramentas de segurança devem estar rodando localmente.

- Tipos de Ferramentas: Análise Estática (SAST) linters, verificadores de dependências, scanners de segredos.

- Implementação: Instalar plugins para VS Code, IntelliJ ou Eclipse

- Por Que Funciona: Isso atua como um corretor ortográfico. Assim como um processador de texto sublinha um erro de digitação em vermelho imediatamente, um plugin de IDE destaca código inseguro (como segredos hardcoded ou funções inseguras) instantaneamente.

B. O Pull Request

O momento ideal para feedback é quando um desenvolvedor envia código para revisão, pois eles já estão focados na qualidade e abertos a críticas.

Tipos de Ferramentas

SAST profundo, Escaneamento de Segredos, e Escaneamento de Infraestrutura como Código (IaC).

Implementação

Configure suas ferramentas para postar comentários inline diretamente nas linhas relevantes de código no pull request. Isso significa que a ferramenta de segurança posta um comentário diretamente na linha específica de código que falhou, assim como um revisor humano faria.

Por Que Funciona

Mantém o desenvolvedor em sua plataforma de escolha (GitHub, GitLab, Azure DevOps). Eles não precisam sair da página para ver o erro, entender o risco e aplicar uma correção.

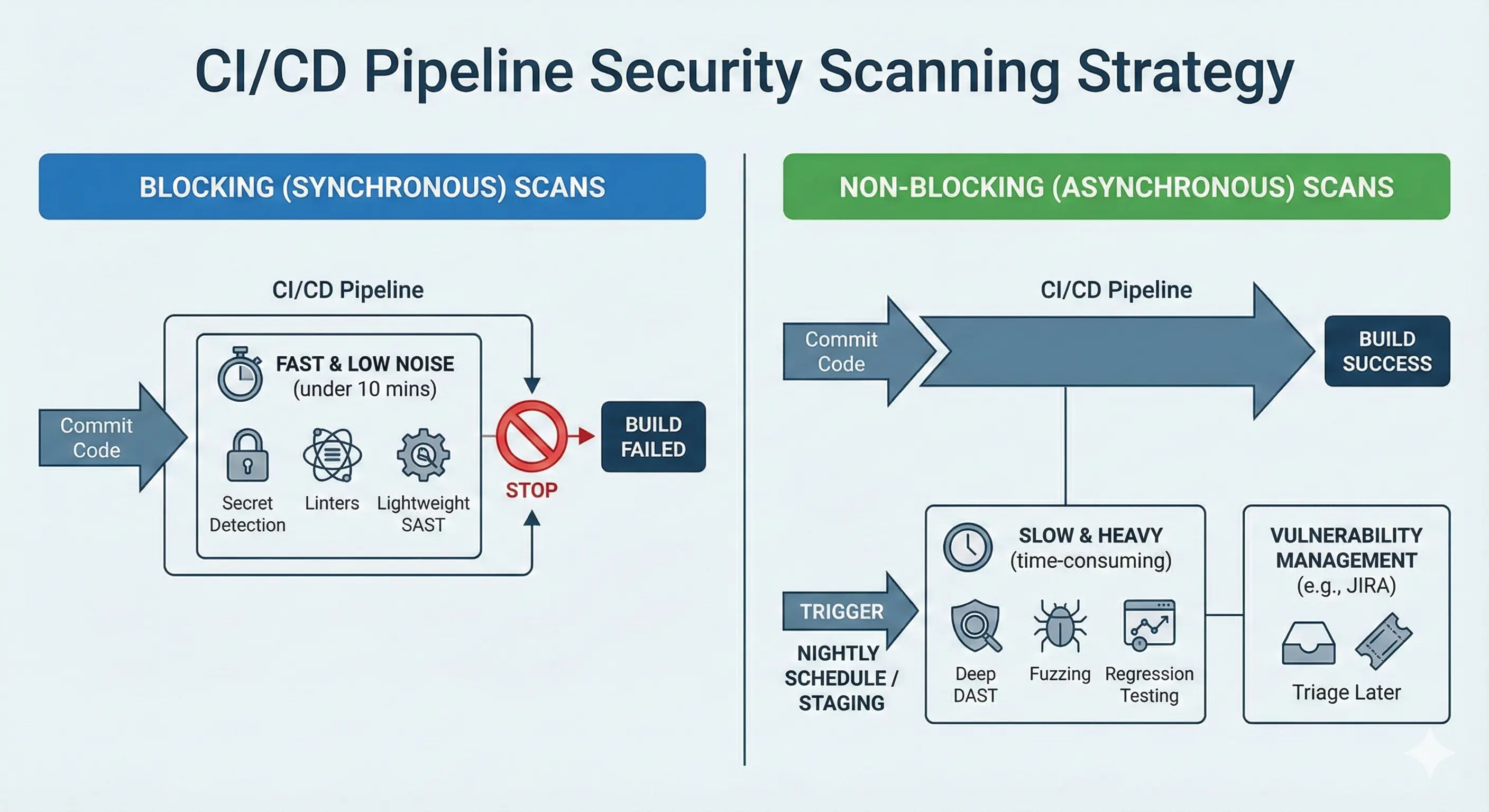

2. A Velocidade Importa: Scans Bloqueantes vs. Não Bloqueantes

Builds lentos degradam significativamente a experiência do desenvolvedor e podem levar ao desvio de ferramentas de segurança. Se sua varredura de segurança adicionar 20 minutos a um pipeline, os desenvolvedores tentarão ativamente contorná-la. Você deve bifurcar sua estratégia de varredura com base na velocidade.

A. Varreduras Sincronas (Bloqueantes)

Essas varreduras são executadas dentro do pipeline e podem falhar na construção. Elas devem ser rápidas (menos de 5-10 minutos).

O que Executar

Detecção de segredos, linters, SAST leve e verificações de políticas.

A Regra

Se a varredura for rápida e determinística (poucos falsos positivos), torne-a bloqueante. Isso evita que novos erros simples entrem na base de código.

B. Varreduras Assíncronas (Não Bloqueantes)

Essas varreduras são pesadas, demoradas ou propensas a ruído. Elas nunca devem bloquear um Pull Request padrão.

O que Executar

Varreduras profundas DAST, Fuzzing ou testes de regressão abrangentes.

A Estratégia

Acione essas varreduras em um cronograma (por exemplo, à noite) ou em um ambiente de staging dedicado.

O Ciclo de Feedback

Não interrompa a construção. Em vez disso, canalize os resultados para um sistema de gerenciamento de vulnerabilidades ou crie um ticket no Jira para a equipe triá-lo posteriormente. Isso equilibra a minuciosidade com a velocidade.

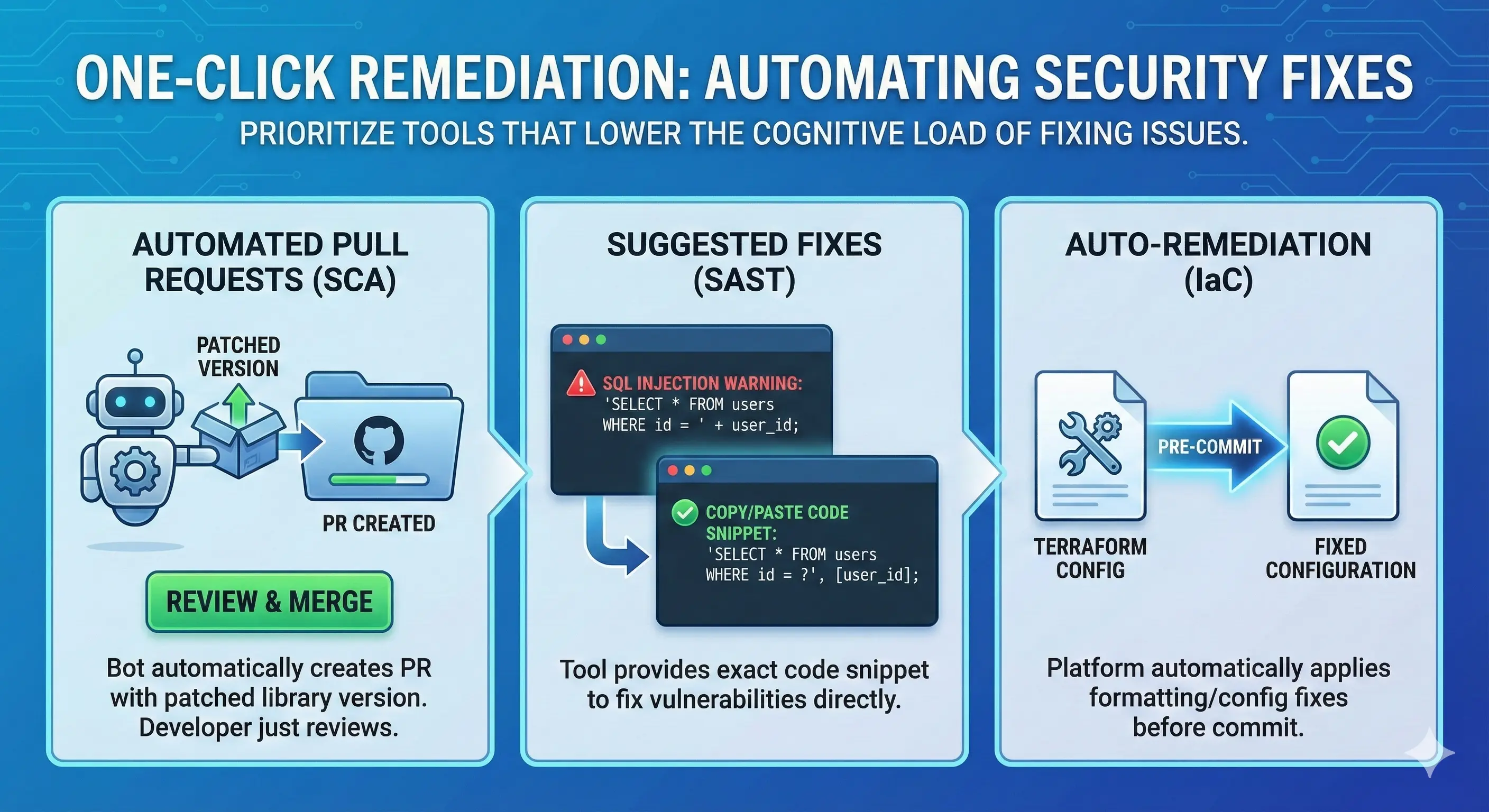

3. Indo Além da Detecção para Remediação com Um Clique

As melhores ferramentas de segurança não apenas identificam problemas, mas também fornecem orientações de remediação acionáveis. Para reduzir o atrito, priorize ferramentas que diminuam a carga cognitiva de corrigir o problema.

Pull Requests Automatizados

Para atualizações de dependências (SCA), use ferramentas como Plexicus ASPM. Esta ferramenta abre automaticamente um PR com a versão corrigida da biblioteca. O desenvolvedor só precisa revisar e fazer o merge.

Correções Sugeridas

Certifique-se de que sua ferramenta SAST forneça um trecho de código “Copiar/Colar” para a correção. Se um desenvolvedor vir um aviso de Injeção de SQL, a ferramenta deve mostrar a ele o código de consulta parametrizado exato a ser usado.

Auto-Remediação

Algumas plataformas avançadas como Plexicus ASPM podem aplicar automaticamente formatação ou correções de configuração a templates IaC (como Terraform) antes mesmo de o código ser comprometido.

O Caminho Certo vs. O Caminho Errado

| Recurso | A Maneira Errada (Alta Fricção) | A Maneira Certa (Sem Fricção) |

|---|---|---|

| Localização do Feedback | Portal de Segurança Separado ou Notificação por Email | Plugin IDE & Comentário de Pull Request |

| Tempo | 24 horas depois (Varredura Noturna) | Instantâneo (Pré-commit / CI) |

| Velocidade de Varredura | Bloqueia a construção por >20 minutos | Verificações rápidas bloqueiam; verificações lentas são assíncronas |

| Correção | ”Corrija esta Vulnerabilidade” (Genérico) | “Aqui está o trecho de código para corrigi-la” |

| Ação do Desenvolvedor | Mudança de contexto & investigação | Correção em fluxo |

Perguntas Frequentes (FAQ)

P: Adicionar plugins IDE impactará o desempenho do sistema?

Plugins de segurança modernos são projetados para minimizar o uso de recursos e normalmente escaneiam apenas arquivos ativos para reduzir o impacto no desempenho. No entanto, é melhor configurá-los para escanear apenas os arquivos ativos em que você está trabalhando, em vez de todo o projeto, para economizar recursos.

P: E se uma varredura bloqueante encontrar um falso positivo?

Você deve ter um processo de “Quebra de Vidro” ou “Aceitação de Risco”. Permita que os desenvolvedores adiem ou descartem um alerta com um comentário obrigatório (por exemplo, “Este é um dado de teste, não um segredo real”). Revise essas dispensas mais tarde, mas não pare a construção hoje.

P: Devemos escanear cada commit?

Idealmente, sim, para verificações leves. Para varreduras mais pesadas, escanear na criação do Pull Request geralmente é suficiente e economiza recursos de computação em comparação com escanear cada commit individual enviado para um branch.