2025年最佳SCA工具:扫描依赖项,保护您的软件供应链

现代应用程序在很大程度上依赖于第三方和开源库。这加快了开发速度,但也增加了攻击的风险。每个依赖项都可能引入未修补的安全漏洞、风险许可证或过时的软件包等问题。软件组成分析(SCA)工具有助于解决这些问题。

需要 SCA 工具来保护应用程序吗?

现代应用程序在很大程度上依赖于第三方和开源库。这加快了开发速度,但也增加了攻击的风险。每个依赖项都可能引入未修补的安全漏洞、风险许可证或过时的包等问题。软件组成分析 (SCA) 工具有助于解决这些问题。

软件组成分析 (SCA) 在网络安全中帮助您识别易受攻击的依赖项(具有安全问题的外部软件组件)、监控许可证使用情况,并生成 SBOMs(软件物料清单,列出应用程序中的所有软件组件)。使用合适的 SCA 安全工具,您可以更早地检测到依赖项中的漏洞,防止攻击者利用它们。这些工具还帮助减少来自问题许可证的法律风险。

为什么要听我们的?

在 Plexicus, 我们帮助各种规模的组织加强其应用程序安全。我们的平台将 SAST、SCA、DAST、秘密扫描和云安全集成到一个解决方案中。我们支持公司在每个阶段保护他们的应用程序。

“作为云安全领域的先驱,我们发现Plexicus在漏洞修复方面非常具有创新性。他们将Prowler作为其连接器之一的事实表明,他们致力于利用最好的开源工具,同时通过其AI驱动的修复能力增加了显著的价值。”

Jose Fernando Dominguez

CISO, Ironchip

2025年最佳SCA工具快速对比

| 平台 | 核心功能/优势 | 集成 | 定价 | 最佳适用对象 | 缺点/限制 |

|---|---|---|---|---|---|

| Plexicus ASPM | 统一ASPM:SCA、SAST、DAST、秘密、IaC、云扫描;AI修复;SBOM | GitHub, GitLab, Bitbucket, CI/CD | 免费试用;$50/月/开发者;定制 | 需要全面安全态势的团队 | 仅用于SCA可能过于复杂 |

| Snyk Open Source | 开发者优先;快速SCA扫描;代码+容器+IaC+许可证;活跃更新 | IDE, Git, CI/CD | 免费;付费从$25/月/开发者起 | 需要在管道中进行代码/SCA的开发团队 | 扩展时可能变得昂贵 |

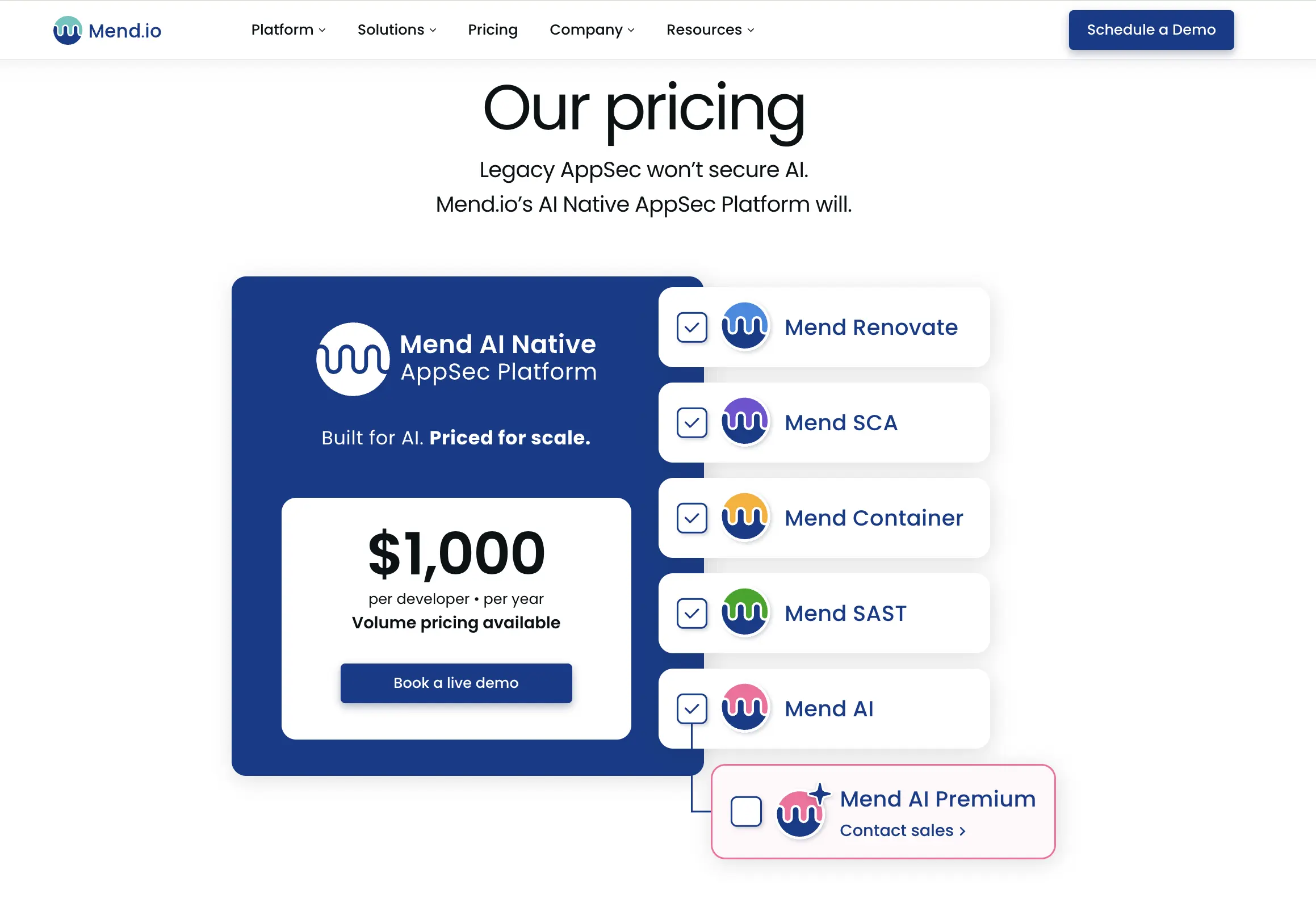

| Mend (WhiteSource) | 专注于SCA;合规;补丁;自动更新 | 主要平台 | ~$1000/年/开发者 | 企业:合规与规模 | 界面复杂,对于大团队来说昂贵 |

| Sonatype Nexus Lifecycle | SCA + 仓库治理;丰富的数据;与Nexus Repo集成 | Nexus, 主要工具 | 免费层;$135/月/仓库;$57.50/用户/月 | 大型组织,仓库管理 | 学习曲线,成本 |

| GitHub Advanced Security | SCA、秘密、代码扫描、依赖图;原生GitHub工作流 | GitHub | $30/提交者/月(代码);$19/月秘密 | 希望获得原生解决方案的GitHub团队 | 仅适用于GitHub;按提交者定价 |

| JFrog Xray | DevSecOps重点;强大的SBOM/许可证/OSS支持;与Artifactory集成 | IDE, CLI, Artifactory | $150/月(专业版,云);企业版高 | 现有JFrog用户,工件管理者 | 价格,适用于大型/JFrog组织 |

| Black Duck | 深度漏洞和许可证数据,策略自动化,成熟的合规性 | 主要平台 | 基于报价(联系销售) | 大型、受监管的组织 | 成本,对于新技术栈采用较慢 |

| FOSSA | SCA + SBOM和许可证自动化;对开发者友好;可扩展 | API, CI/CD, 主要VCS | 免费(有限);$23/项目/月商业版;企业版 | 合规+可扩展的SCA集群 | 免费版有限,成本快速增加 |

| Veracode SCA | 统一平台;高级漏洞检测、报告、合规 | 各种 | 联系销售 | 具有广泛AppSec需求的企业用户 | 高价,入门更复杂 |

| OWASP Dependency-Check | 开源,通过NVD覆盖CVE,广泛的工具/插件支持 | Maven, Gradle, Jenkins | 免费 | 开源软件,小团队,零成本需求 | 仅已知CVE,基本仪表板 |

前十名软件组成分析 (SCA) 工具

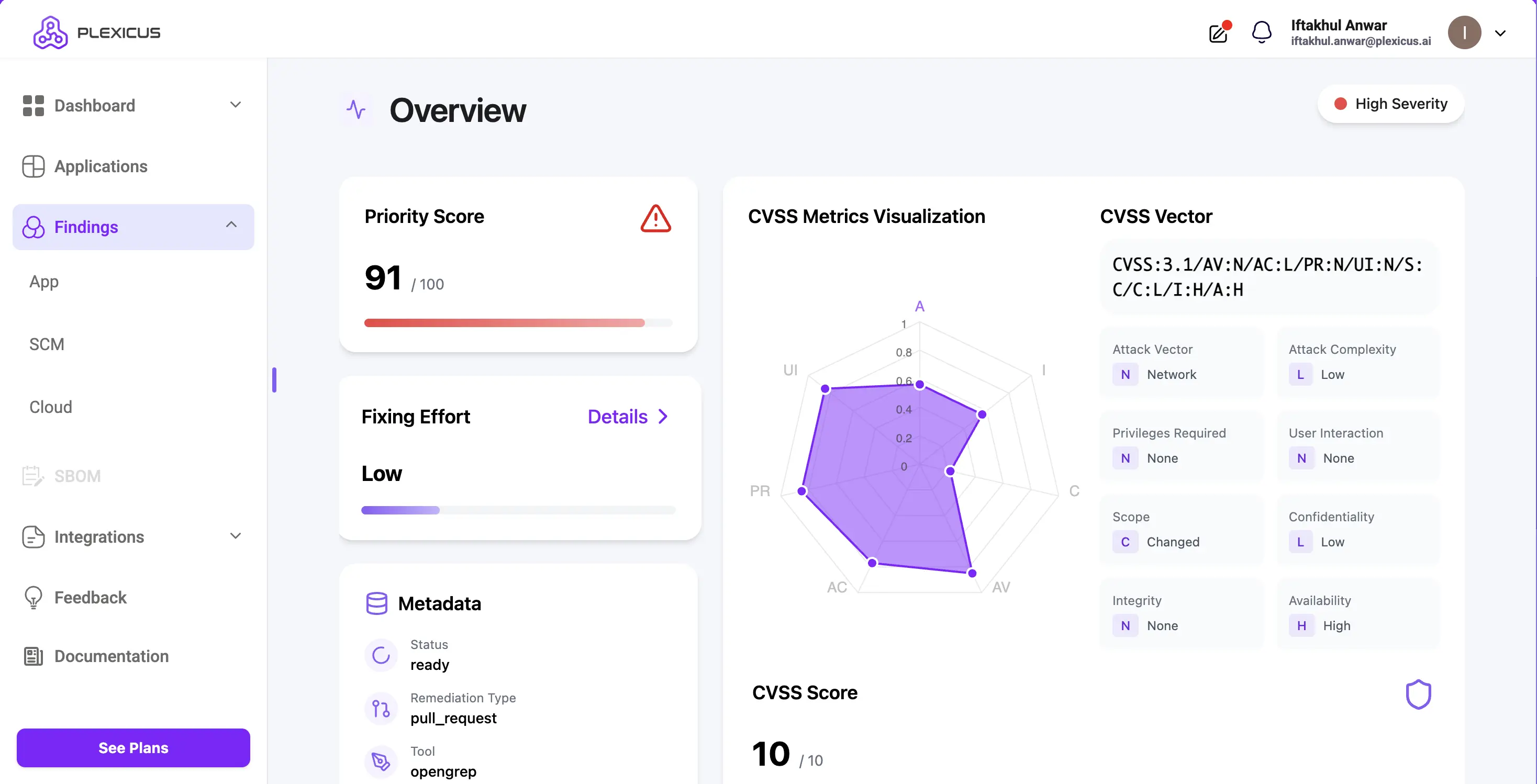

1. Plexicus ASPM

Plexicus ASPM 不仅仅是一个 SCA 工具;它是一个完整的应用程序安全态势管理 (ASPM) 平台。它将SCA、SAST、DAST、秘密检测和云配置错误扫描统一在一个解决方案中。

传统工具仅仅发出警报,而 Plexicus 更进一步,提供一个AI 驱动的助手,帮助自动修复漏洞。这减少了安全风险,并通过在一个平台中结合不同的测试方法和自动修复,节省了开发人员的时间。

优点:

- 所有漏洞的统一仪表板(不仅限于 SCA)

- 优先级引擎减少噪音。

- 与 GitHub、GitLab、Bitbucket 和 CI/CD 工具的原生集成

- 内置 SBOM 生成和许可证合规性

缺点:

- 如果您只需要 SCA 功能,可能会觉得产品过于复杂

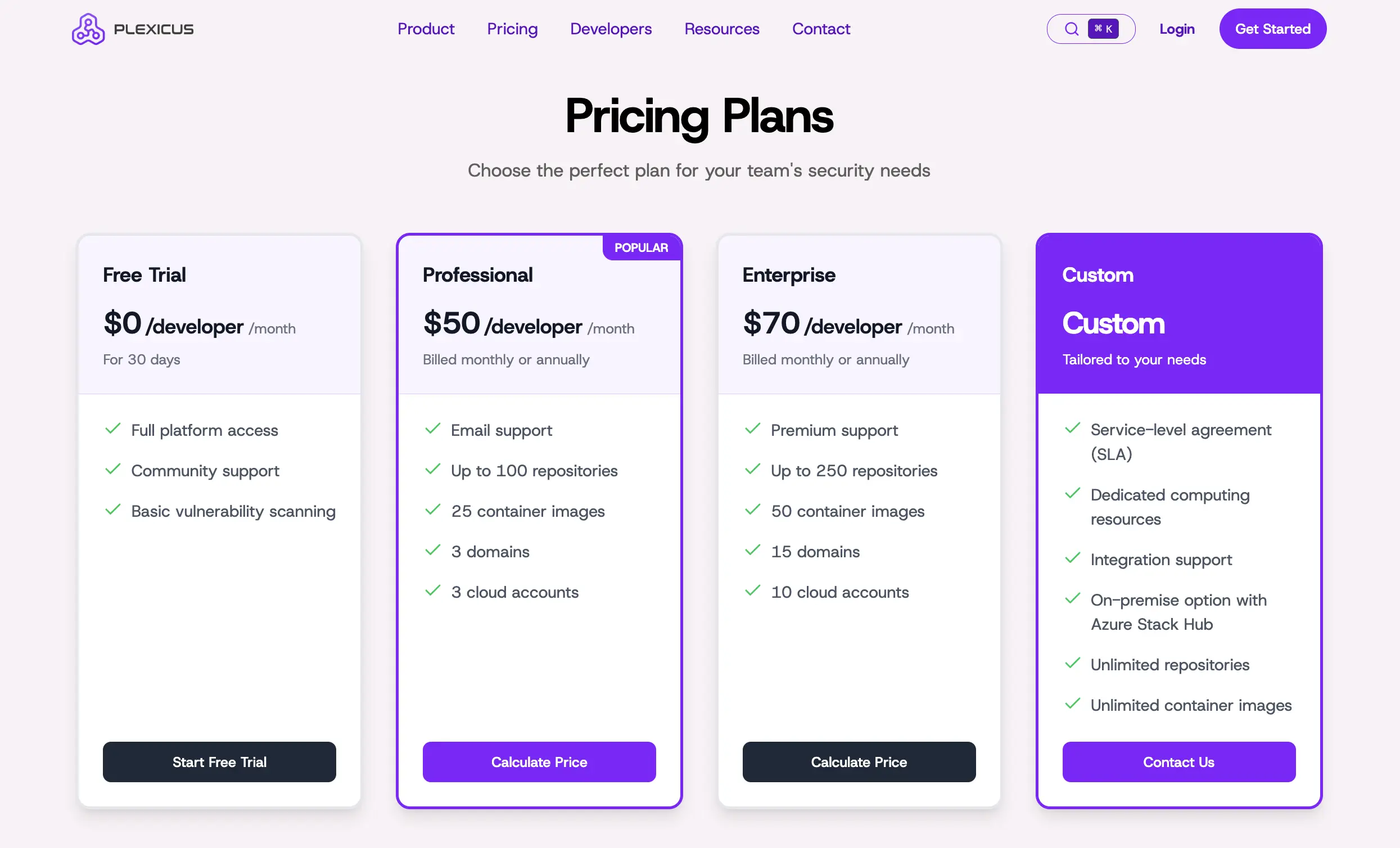

定价:

- 免费试用 30 天

- 每位开发人员每月 50 美元

- 联系销售获取自定义方案。

最佳适用对象: 希望通过单一安全平台超越 SCA的团队。

2. Snyk Open Source

Snyk 开源是一个以开发者为中心的 SCA 工具,可以扫描依赖项,标记已知漏洞,并与您的 IDE 和 CI/CD 集成。其 SCA 功能在现代 DevOps 工作流中被广泛使用。

优点:

- 强大的开发者体验

- 出色的集成(IDE、Git、CI/CD)

- 涵盖许可证合规性、容器和基础设施即代码(IaC)扫描

- 大型漏洞数据库和活跃更新

缺点:

- 在大规模使用时可能成本较高

- 免费计划功能有限。

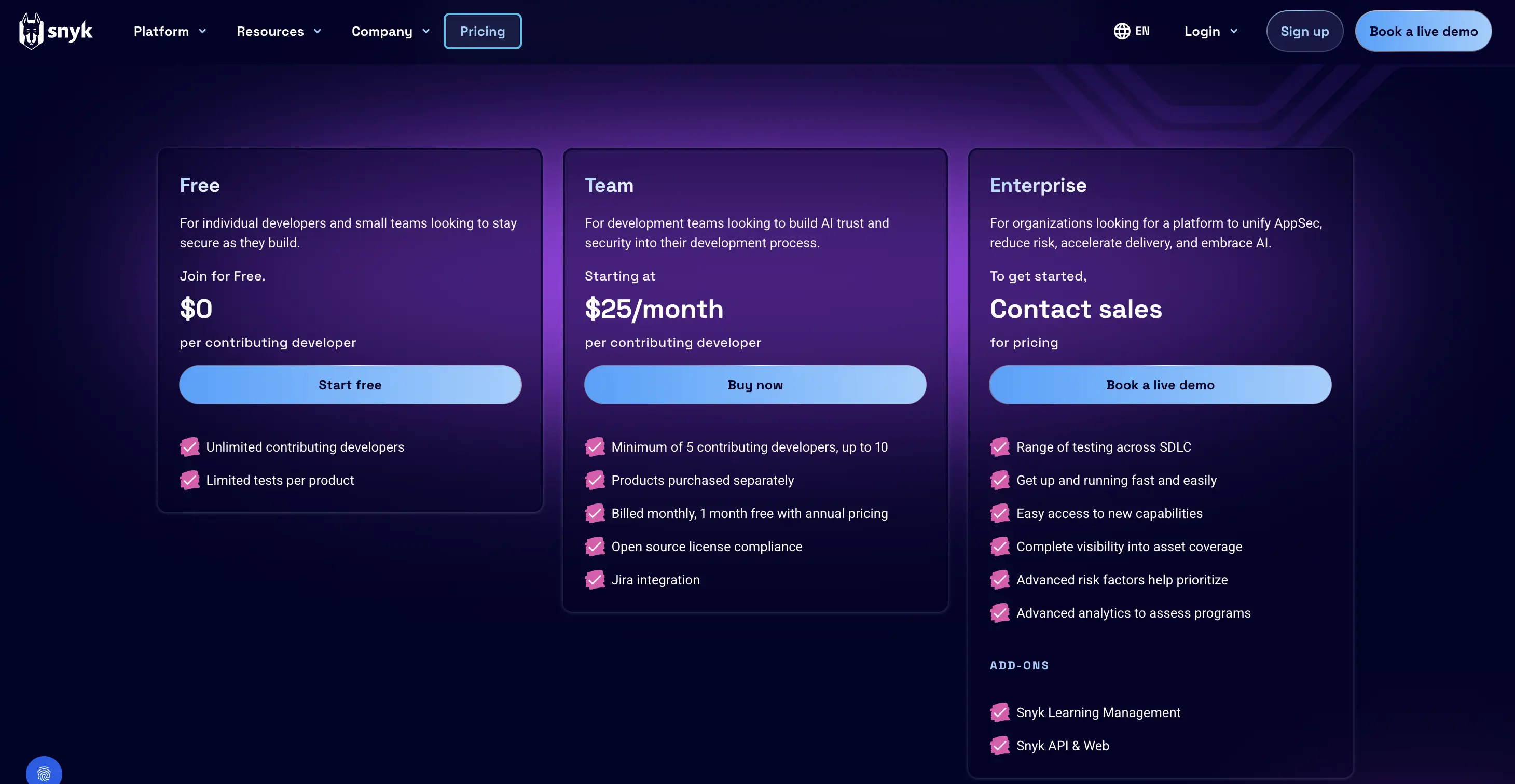

定价:

- 免费

- 付费计划从 $25/月 每位开发者,至少 5 位开发者 起

最佳适用对象: 希望在其管道中快速获得 代码分析器 + SCA 的开发者团队。

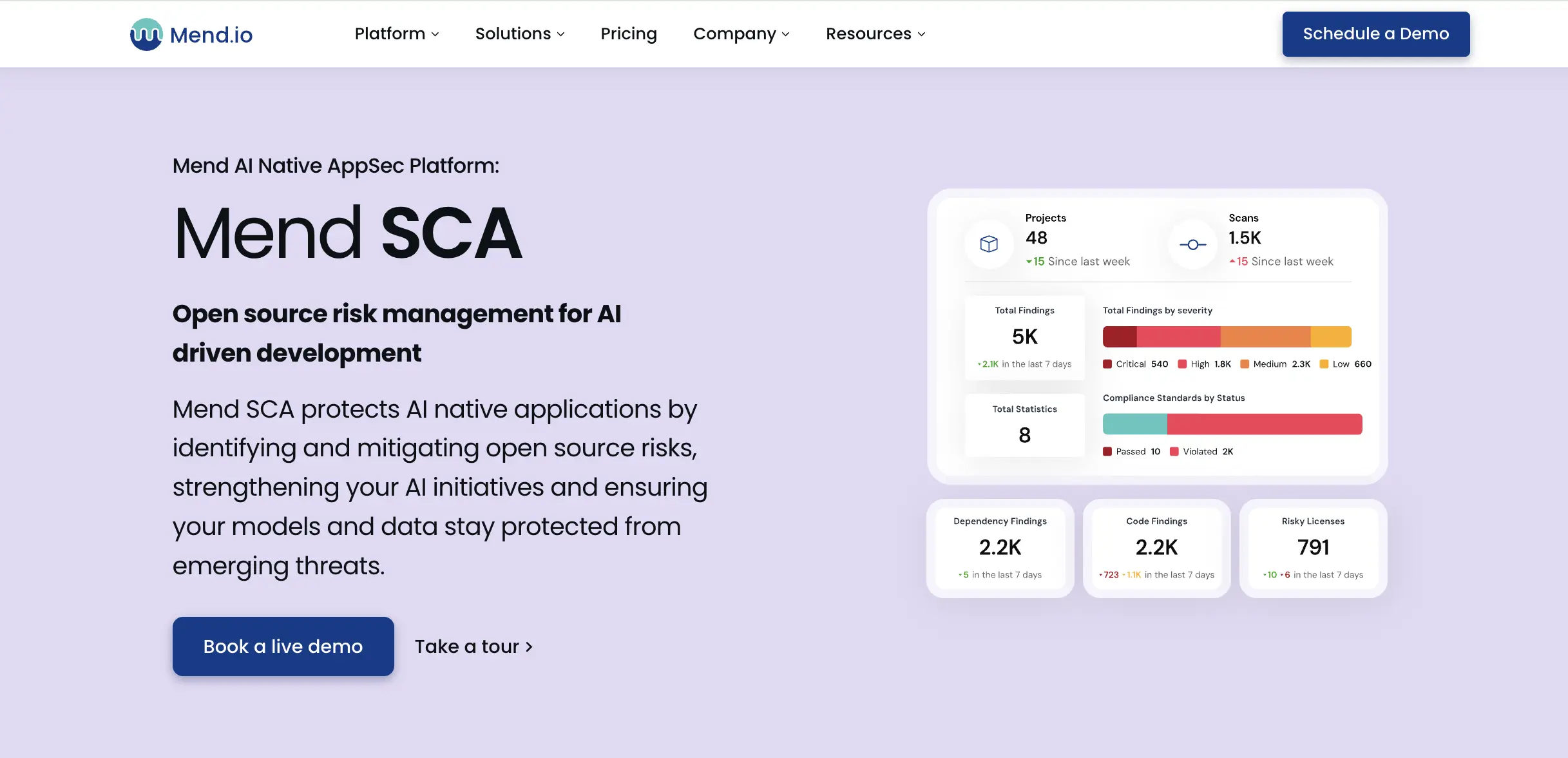

3. Mend (WhiteSource)

Mend(前身为 WhiteSource)专注于 SCA 安全测试,具有强大的合规功能。Mend 提供全面的 SCA 解决方案,包括许可证合规性、漏洞检测和与修复工具的集成。

优点:

- 许可证合规性出色

- 自动修补和依赖项更新

- 适合企业规模使用

缺点:

- 界面复杂

- 团队规模使用成本较高

定价: 每位开发者每年 $1,000

最佳适用对象: 具有合规性要求的大型企业。

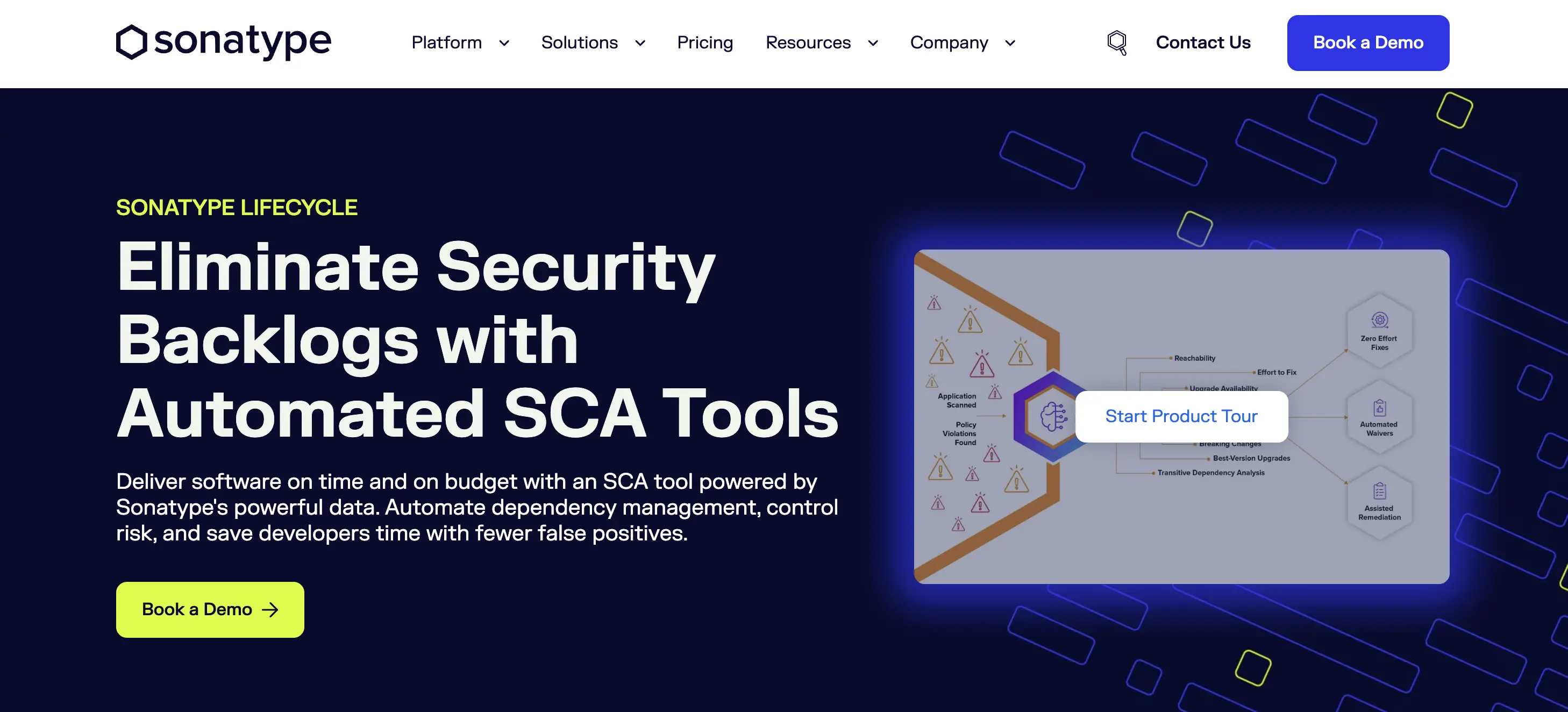

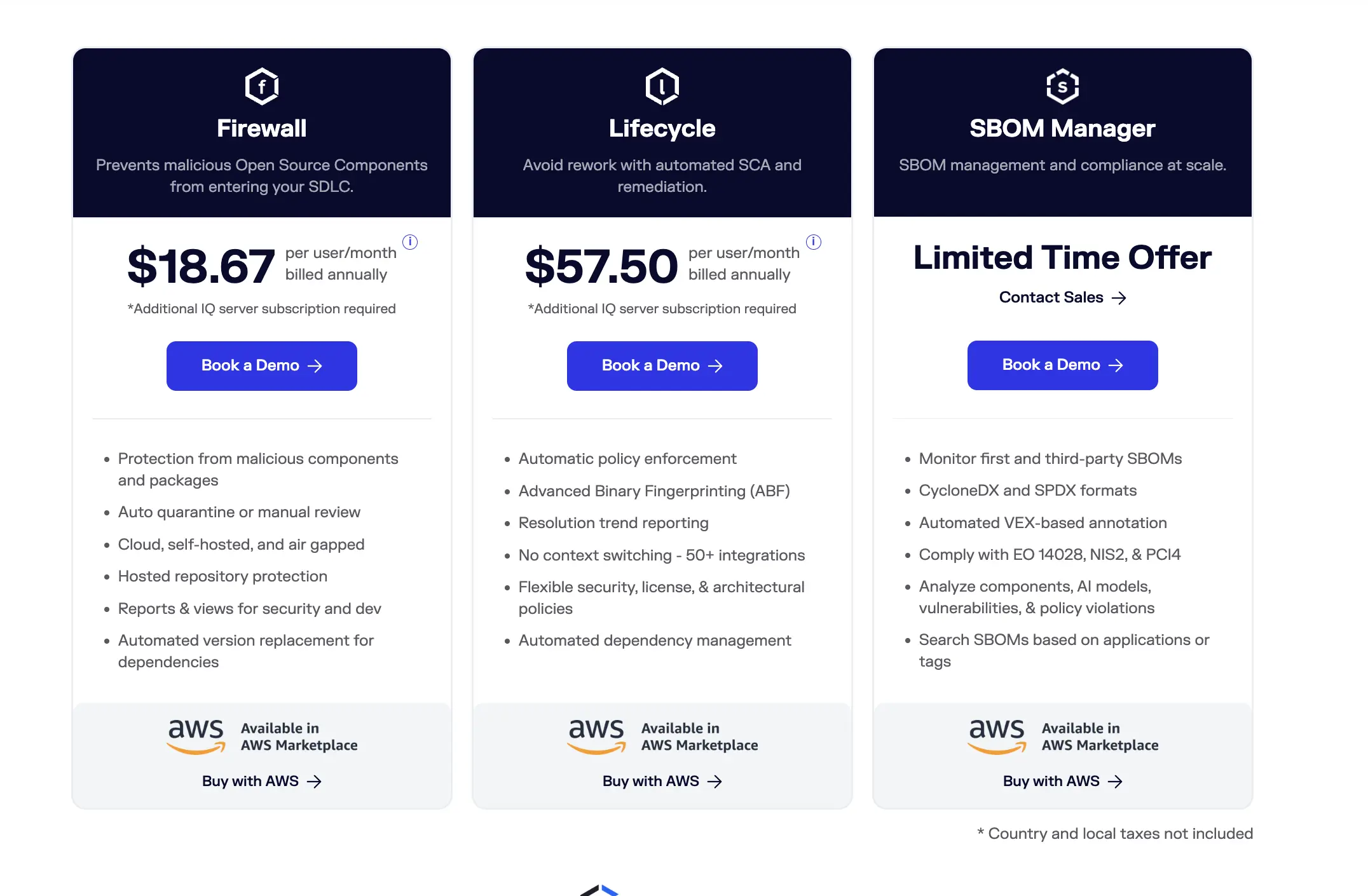

4. Sonatype Nexus Lifecycle

这是一个专注于供应链治理的软件组成分析工具。

优点:

- 丰富的安全和许可证数据

- 无缝集成到 Nexus Repository

- 适合大型开发组织

缺点:

- 学习曲线陡峭

- 对于小团队可能过于复杂。

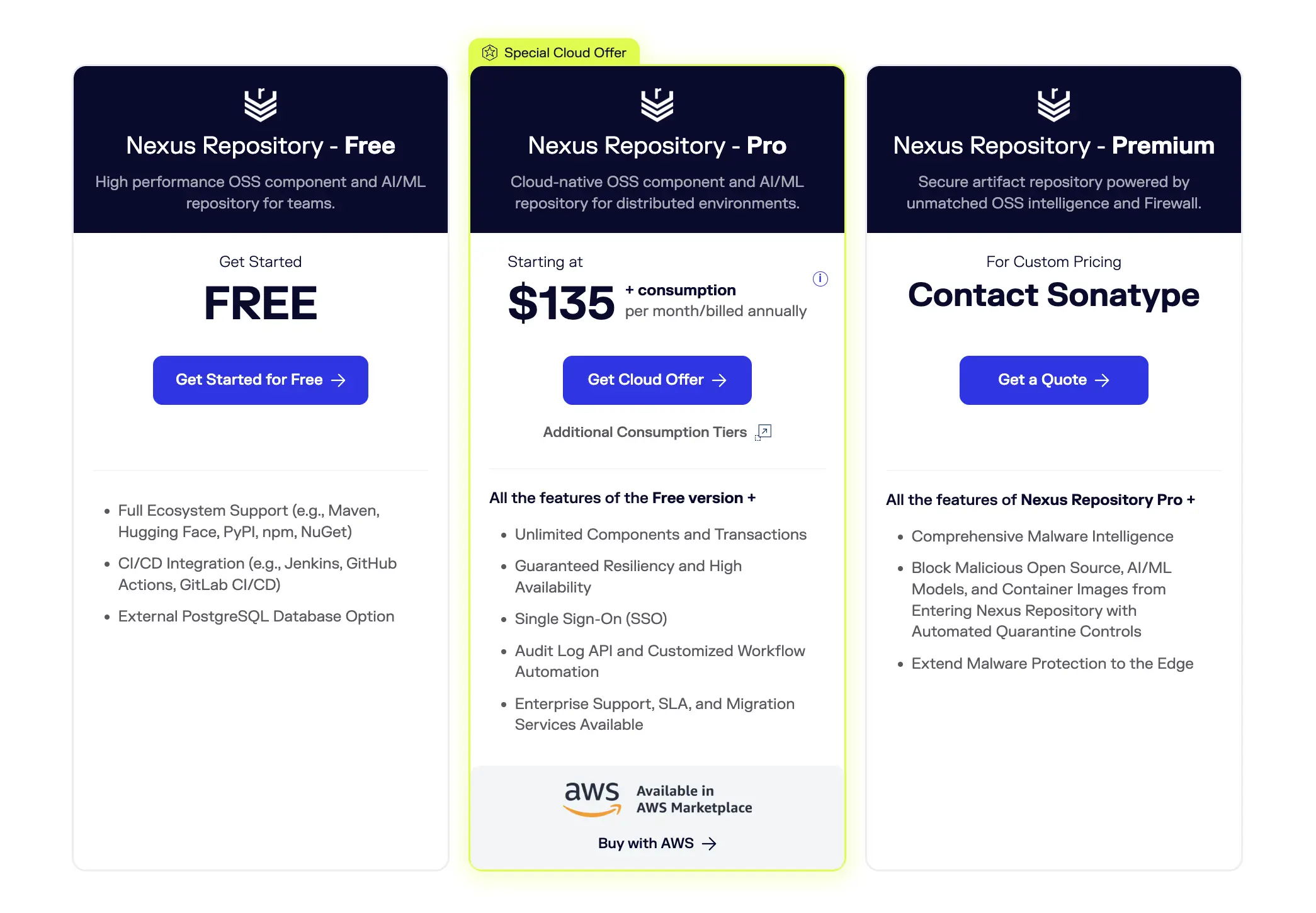

定价:

- Nexus Repository OSS 组件提供免费层。

- 专业计划起价为 Nexus Repository Pro(云)每月 135 美元**+ 消费费用**。

- 使用 Sonatype Lifecycle 的 SCA + 修复约为每用户每月 57.50 美元**(按年计费)**。

最佳适用对象: 需要SCA 安全测试和具有强大 OSS 智能的工件/存储库管理的组织。

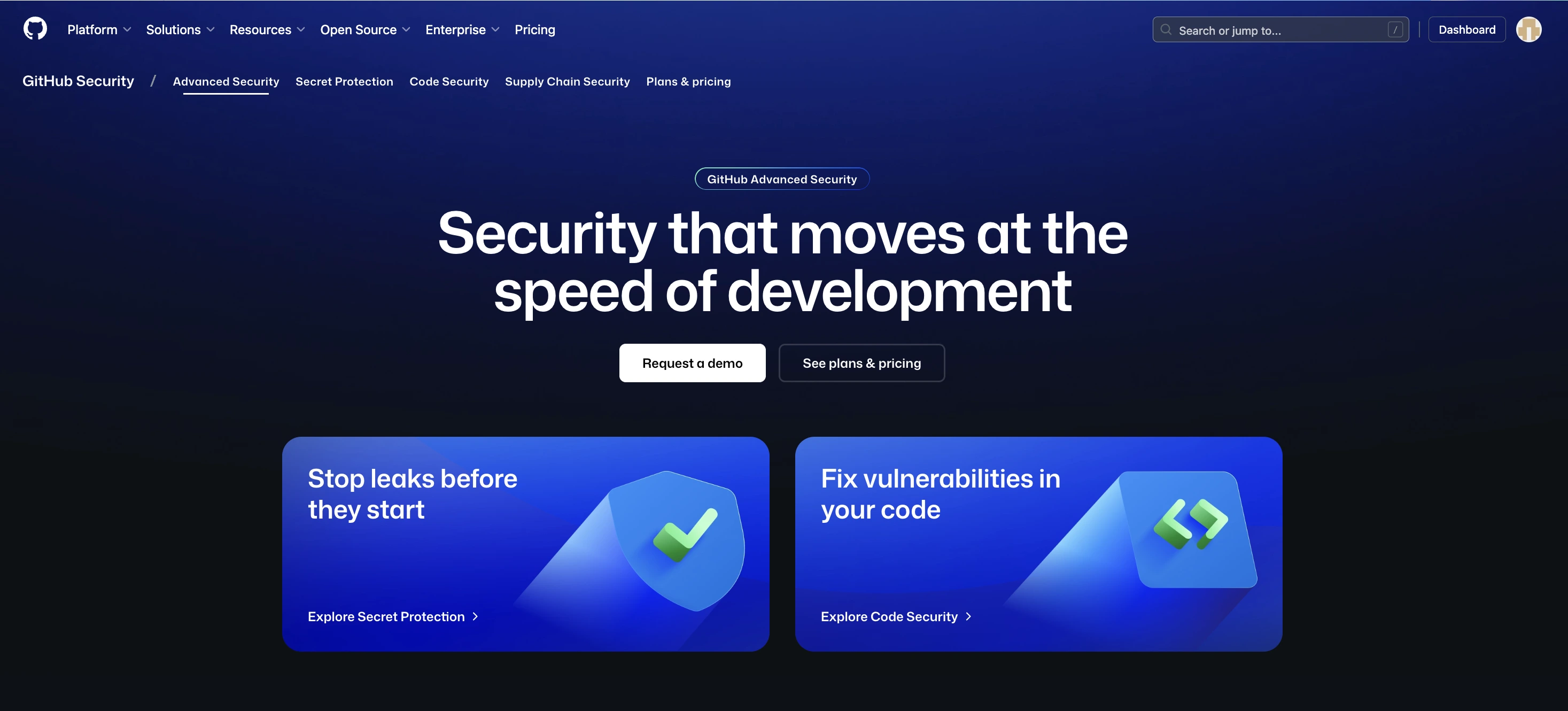

5. GitHub Advanced Security (GHAS)

GitHub 高级安全是 GitHub 内置的代码和依赖安全工具,其中包括软件组成分析 (SCA) 功能,如依赖图、依赖审查、秘密保护和代码扫描。

优点:

- 与 GitHub 仓库和 CI/CD 工作流的原生集成。

- 在依赖扫描、许可证检查和通过 Dependabot 提醒方面表现强劲。

- 秘密保护和代码安全作为附加功能内置。

缺点:

- 按活跃提交者计费;对于大型团队来说可能会很昂贵。

- 某些功能仅在团队或企业计划中可用。

- 在 GitHub 生态系统之外的灵活性较低。

价格:

- GitHub 代码安全:每活跃提交者每月 30 美元(需要团队或企业计划)。

- GitHub 秘密保护:每活跃提交者每月 19 美元。

**最佳适用对象:**在 GitHub 上托管代码并希望集成依赖和秘密扫描而无需管理单独 SCA 工具的团队。

6. JFrog Xray

JFrog Xray 是一种 SCA 工具,可以帮助您识别、优先处理和修复开源软件 (OSS) 中的安全漏洞和许可证合规问题。

JFrog 提供了一种以开发者为中心的方法,他们与 IDE 和 CLI 集成,使开发者能够无缝运行 JFrog Xray。

优点:

- 强大的 DevSecOps 集成

- SBOM 和许可证扫描

- 与 JFrog Artifactory(其通用工件库管理器)结合使用时功能强大

缺点:

- 最适合现有的 JFrog 用户

- 对于小团队来说成本较高

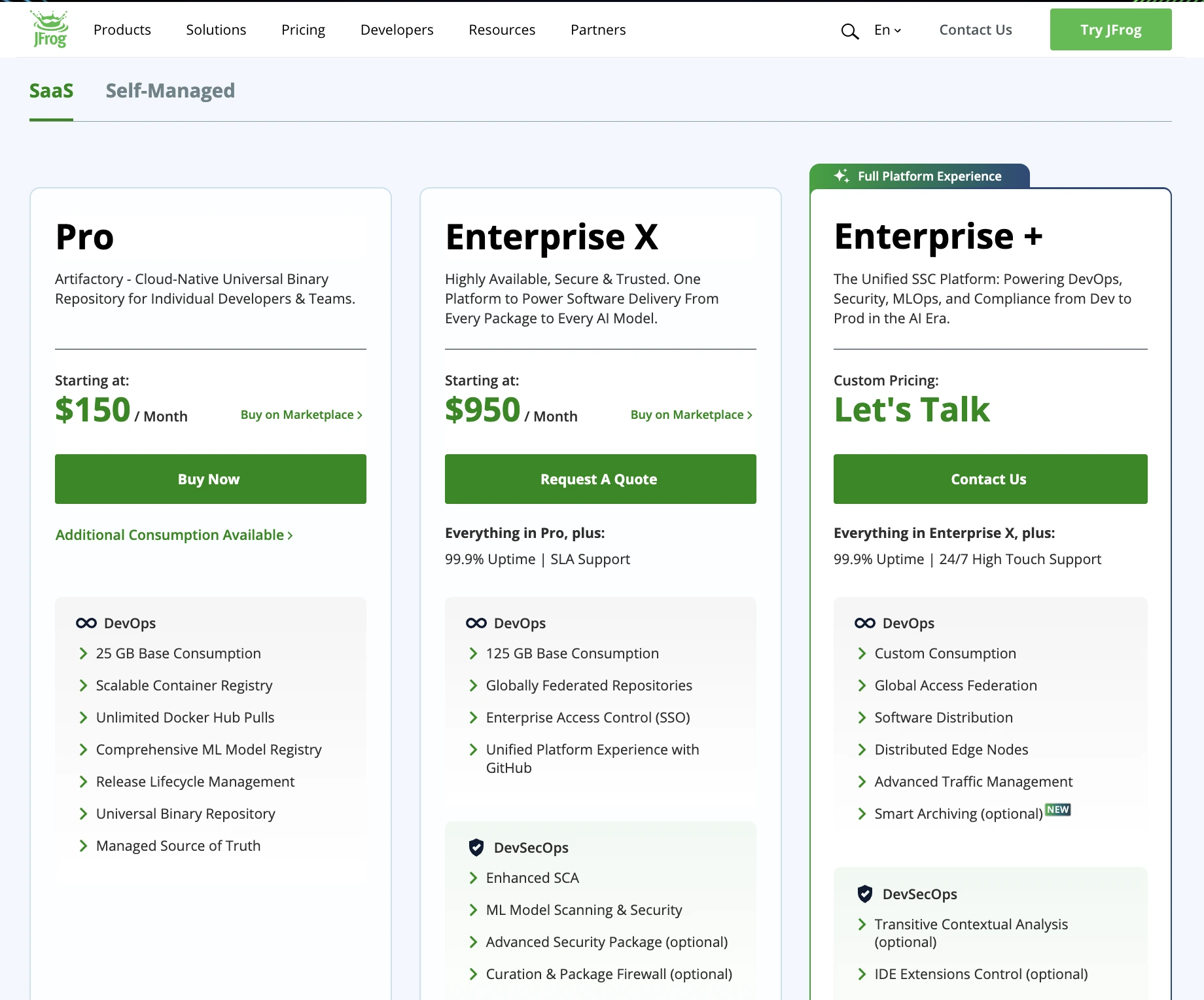

定价

JFrog 为其软件组成分析 (SCA) 和工件管理平台提供灵活的定价层。以下是定价情况:

- Pro:每月 150 美元(云),包括基础 25 GB 存储/消耗;额外使用按 GB 收费。

- Enterprise X:每月 950 美元,更多基础消耗(125 GB),SLA 支持,更高的可用性。

- Pro X(自管理/企业规模):每年 27,000 美元,适用于需要完全自管理能力的大型团队或组织。

7. Black Duck

Black Duck 是一款具有深度开源漏洞情报、许可证执行和策略自动化的 SCA/安全工具。

优点:

- 广泛的漏洞数据库

- 强大的许可证合规性和治理功能

- 适合大型、受监管的组织

缺点:

- 费用需要向供应商询价。

- 与较新的工具相比,有时对新生态系统的适应速度较慢

价格:

- “获取定价”模式,必须联系销售团队。

最佳适用对象: 需要成熟、经过实战考验的开源安全性和合规性的企业。

注意:Plexicus ASPM 还集成了 Black Duck 作为 Plexicus 生态系统中的 SCA 工具之一。

8. Fossa

FOSSA 是一个现代的软件组成分析 (SCA) 平台,专注于开源许可证合规性、漏洞检测和依赖管理。它提供自动化的 SBOM(软件物料清单)生成、策略执行和开发者友好的集成。

优点:

- 为个人和小团队提供免费计划

- 强大的许可证合规性和 SBOM 支持

- 在商业/企业级别提供自动化许可证和漏洞扫描

- 以开发者为中心,提供 API 访问和 CI/CD 集成

缺点:

- 免费计划限制为 5 个项目和 10 个开发者

- 高级功能如多项目报告、SSO 和 RBAC 需要企业级别

- 商业计划按项目收费,可能导致大规模项目组合成本高昂

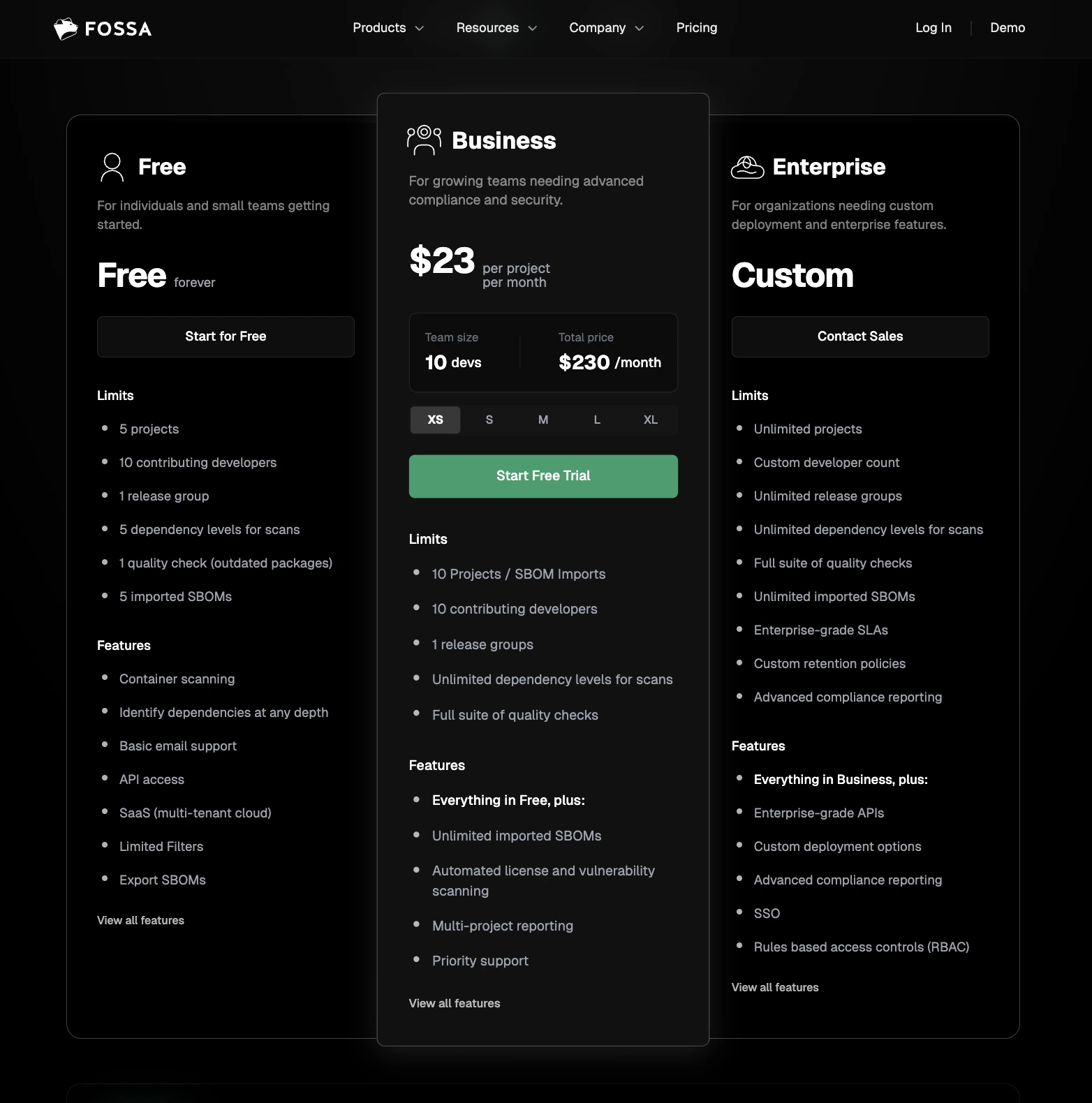

价格:

- 免费:最多 5 个项目和 10 个贡献开发者

- 商业:每个项目每月 $23(例如:10 个项目和 10 个开发者每月 $230)

- 企业:定制定价,包括无限项目、SSO、RBAC、高级合规报告

最佳适用对象: 需要开源许可证合规 + SBOM 自动化以及漏洞扫描的团队,适用于从初创公司到大型企业的可扩展选项。

9.Veracode SCA

Veracode SCA 是一款软件组成分析工具,通过精确识别和处理开源风险,确保应用程序的安全和合规。Veracode SCA 还扫描代码以发现隐藏和新兴风险,利用专有数据库,包括尚未在国家漏洞数据库 (NVD) 中列出的漏洞。

优点:

- 跨不同安全测试类型的统一平台

- 成熟的企业支持、报告和合规功能

缺点:

- 定价往往较高。

- 入门和集成可能有陡峭的学习曲线。

价格: 网站上未提及;需要联系他们的销售团队

最佳适用对象: 已经使用 Veracode 的应用安全工具并希望集中开源扫描的组织。

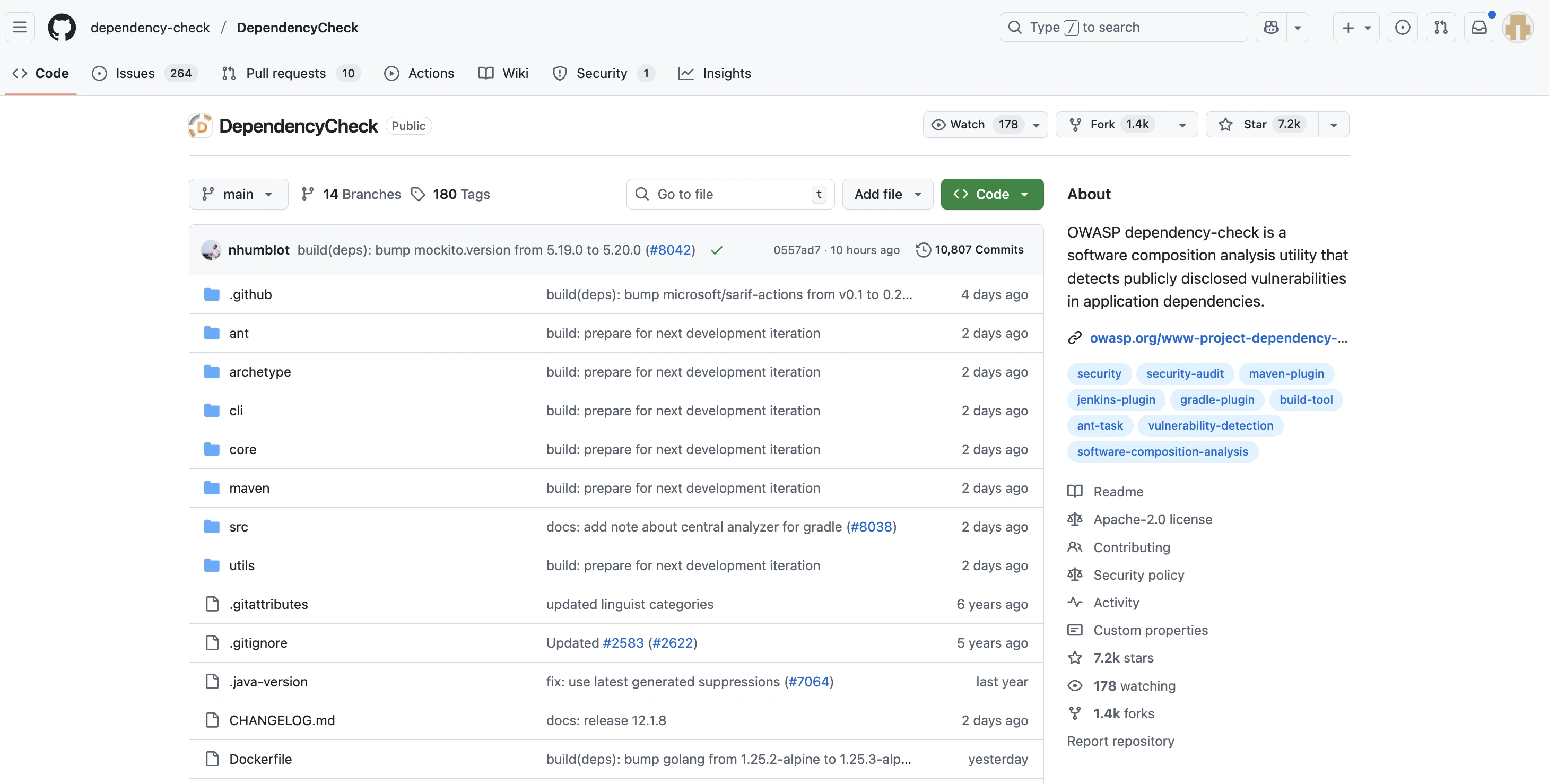

10. OWASP Dependency-Check

OWASP Dependency-Check 是一个开源 SCA(软件组成分析)工具,旨在检测项目依赖项中公开披露的漏洞。

它通过识别库的通用平台枚举(CPE)标识符,将其与已知的CVE条目匹配,并通过多种构建工具(Maven、Gradle、Jenkins等)进行集成。

优点:

- 完全免费和开源,遵循Apache 2许可证。

- 广泛的集成支持(命令行、CI服务器、构建插件:Maven、Gradle、Jenkins等)。

- 通过NVD(国家漏洞数据库)和其他数据源定期更新。

- 对于希望及早发现依赖项中已知漏洞的开发人员来说效果很好。

缺点:

- 仅限于检测已知漏洞(基于CVE)。

- 无法发现自定义安全问题或业务逻辑缺陷。

- 报告和仪表板相比商业SCA工具更为基础;缺乏内置的修复指导。

- 可能需要调整:大型依赖树可能需要时间,并且偶尔会出现误报或缺失的CPE映射。

价格:

- 免费(无成本)。

最佳适用对象:

- 开源项目、小型团队或任何需要零成本依赖漏洞扫描器的人。

- 需要在转向付费/商业SCA工具之前捕捉依赖项中已知问题的早期阶段团队。

使用Plexicus应用安全平台(ASPM)降低应用程序的安全风险

选择合适的SCA或SAST工具只是战斗的一半。如今大多数组织面临工具蔓延的问题,分别运行SCA、SAST、DAST、秘密检测和云配置错误扫描器。这通常导致重复的警报、孤立的报告和安全团队被噪音淹没。

这就是Plexicus ASPM的用武之地。与点解决方案的SCA工具不同,Plexicus将SCA、SAST、DAST、秘密检测和云配置错误统一到一个工作流程中。

Plexicus的不同之处:

- 统一的安全态势管理 → 不再需要使用多个工具,您可以通过一个仪表板管理整个应用程序安全。

- AI驱动的修复 → Plexicus不仅仅是向您发出问题警报;它还提供自动修复漏洞的功能,为开发人员节省了大量手动工作的时间。

- 随您的增长而扩展 → 无论您是初创公司还是全球企业,Plexicus都能适应您的代码库和合规要求。

- 被组织信赖 → Plexicus已经帮助公司在生产环境中保护应用程序,降低风险并加快发布速度。

如果您在2025年评估SCA或SAST工具,值得考虑独立扫描器是否足够,或者您是否需要一个将所有内容整合到一个智能工作流程中的平台。

使用Plexicus ASPM,您不仅仅是检查合规性。您可以领先于漏洞,更快地发布,并让您的团队摆脱安全债务。立即使用Plexicus免费计划开始保护您的应用程序。