Sürtünmesiz Güvenlik: Araçları Geliştirici İş Akışına Entegre Etme

Özet

Geliştirici Deneyimi (DevEx), güvenlik araçlarını seçerken anahtar bir faktördür. Güvenlik, geliştiricinin işini zorlaştırmak yerine kolaylaştırmalıdır. Geliştiriciler, sorunları bulmak için kodlama ortamlarından çıkmak veya başka bir kontrol paneli kullanmak zorunda kalırlarsa, bu onları yavaşlatır ve araçları kullanma olasılıklarını azaltır.

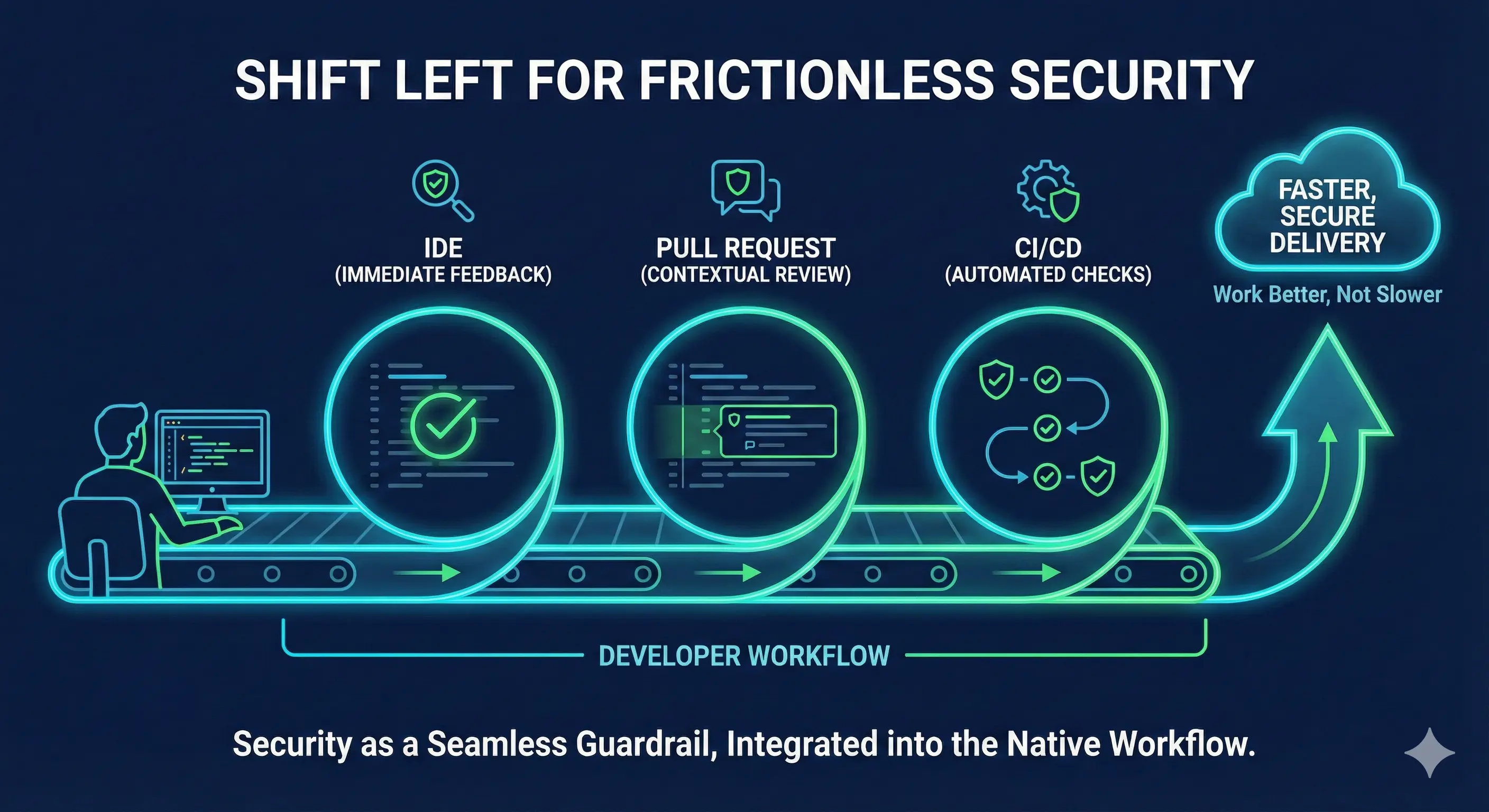

Güvenlik araçlarını “doğru şekilde” uygulamak için, onları doğrudan yerel geliştirici iş akışına entegre etmelisiniz, güvenliği bir engelden sorunsuz bir koruyucu raya dönüştürmelisiniz.

Bu kılavuz, sürtünmesiz güvenliği nasıl kuracağınızı açıklar. Araçları IDE, ön-commit kancaları veya CI/CD gibi yerlere nasıl yerleştireceğinizi ve ekibinizin daha iyi çalışmasını sağlamak için nasıl kuracağınızı kapsar, daha yavaş değil.

1. “Sola Kaydırma” Gerçekliği: Geliştiricileri Yaşadıkları Yerde Karşılama

Sürtünme azaltmanın temel prensibi bağlamdır. Güvenlik geri bildirimini, geliştirici henüz yazdığı kodla zihinsel olarak meşgulken sağlamalısınız. Entegrasyon noktalarını, kod oluşturma anından uzaklıklarına göre kategorize ediyoruz.

A. IDE

Kod henüz kaydedilmeden veya commit edilmeden önce, güvenlik araçları yerel olarak çalışmalıdır.

- Araç Türleri: Statik Analiz (SAST) linter’lar, Bağımlılık denetleyicileri, Gizli tarayıcılar.

- Uygulama: VS Code, IntelliJ veya Eclipse için eklentiler yükleyin

- Neden Çalışır: Bu, bir yazım denetleyicisi gibi çalışır. Bir kelime işlemci, bir yazım hatasını kırmızıyla hemen altını çizerken, bir IDE eklentisi güvensiz kodu (örneğin, sabit kodlanmış sırlar veya güvensiz fonksiyonlar) anında vurgular.

B. Çekme İsteği

Geri bildirim için en uygun zaman, bir geliştiricinin inceleme için kod gönderdiği zamandır, çünkü zaten kaliteye odaklanmış ve eleştiriye açıktır.

Araç Türleri

Derin SAST, Gizli Tarama ve Kod Olarak Altyapı (IaC) taraması.

Uygulama

Araçlarınızı, çekme isteğindeki ilgili kod satırlarına doğrudan satır içi yorumlar gönderecek şekilde yapılandırın. Bu, güvenlik aracının başarısız olan belirli kod satırına doğrudan bir yorum göndermesi anlamına gelir, tıpkı bir insan inceleyicinin yapacağı gibi.

Neden Çalışır

Geliştiriciyi tercih ettiği platformda (GitHub, GitLab, Azure DevOps) tutar. Hata görmek, riski anlamak ve düzeltme yapmak için sayfadan ayrılmalarına gerek yoktur.

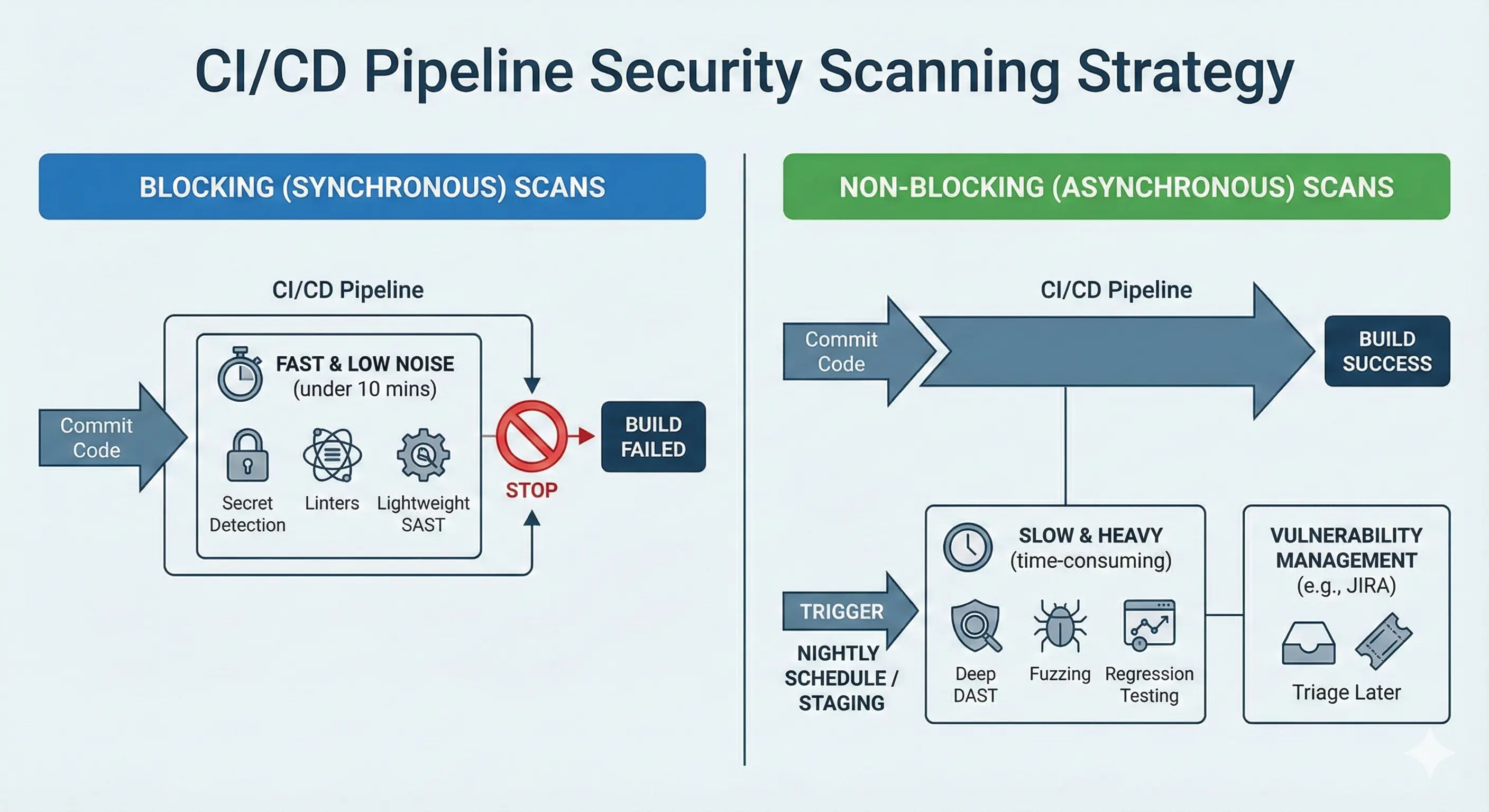

2. Hız Önemlidir: Engelleyici vs. Engelleyici Olmayan Taramalar

Yavaş derlemeler geliştirici deneyimini önemli ölçüde kötüleştirir ve güvenlik aracı atlatmalarına yol açabilir. Güvenlik taramanız bir boru hattına 20 dakika ekliyorsa, geliştiriciler bunu atlatmaya çalışacaktır. Tarama stratejinizi hız temelinde ikiye ayırmalısınız.

A. Senkron (Engelleyici) Taramalar

Bu taramalar boru hattının içinde çalışır ve derlemeyi başarısız kılabilir. Hızlı olmalıdırlar (5-10 dakikanın altında).

Ne Çalıştırılmalı

Gizli bilgi tespiti, linter’lar, hafif SAST ve politika kontrolleri.

Kural

Tarama hızlı ve deterministikse (düşük yanlış pozitifler), engelleyici yapın. Bu, yeni basit hataların kod tabanına girmesini önler.

B. Asenkron (Engelleyici Olmayan) Taramalar

Bu taramalar ağır, zaman alıcı veya gürültüye eğilimlidir. Standart bir Çekme İsteğini asla engellememelidirler.

Ne Çalıştırılmalı

Derin DAST taramaları, Fuzzing veya kapsamlı regresyon testleri.

Strateji

Bu taramaları bir program dahilinde (örneğin, gece) veya özel bir sahneleme ortamında tetikleyin.

Geri Bildirim Döngüsü

Derlemeyi kırmayın. Bunun yerine, sonuçları bir güvenlik açığı yönetim sistemine yönlendirin veya ekibin daha sonra değerlendirmesi için bir Jira bileti oluşturun. Bu, kapsamlılığı hızla dengelemektedir.

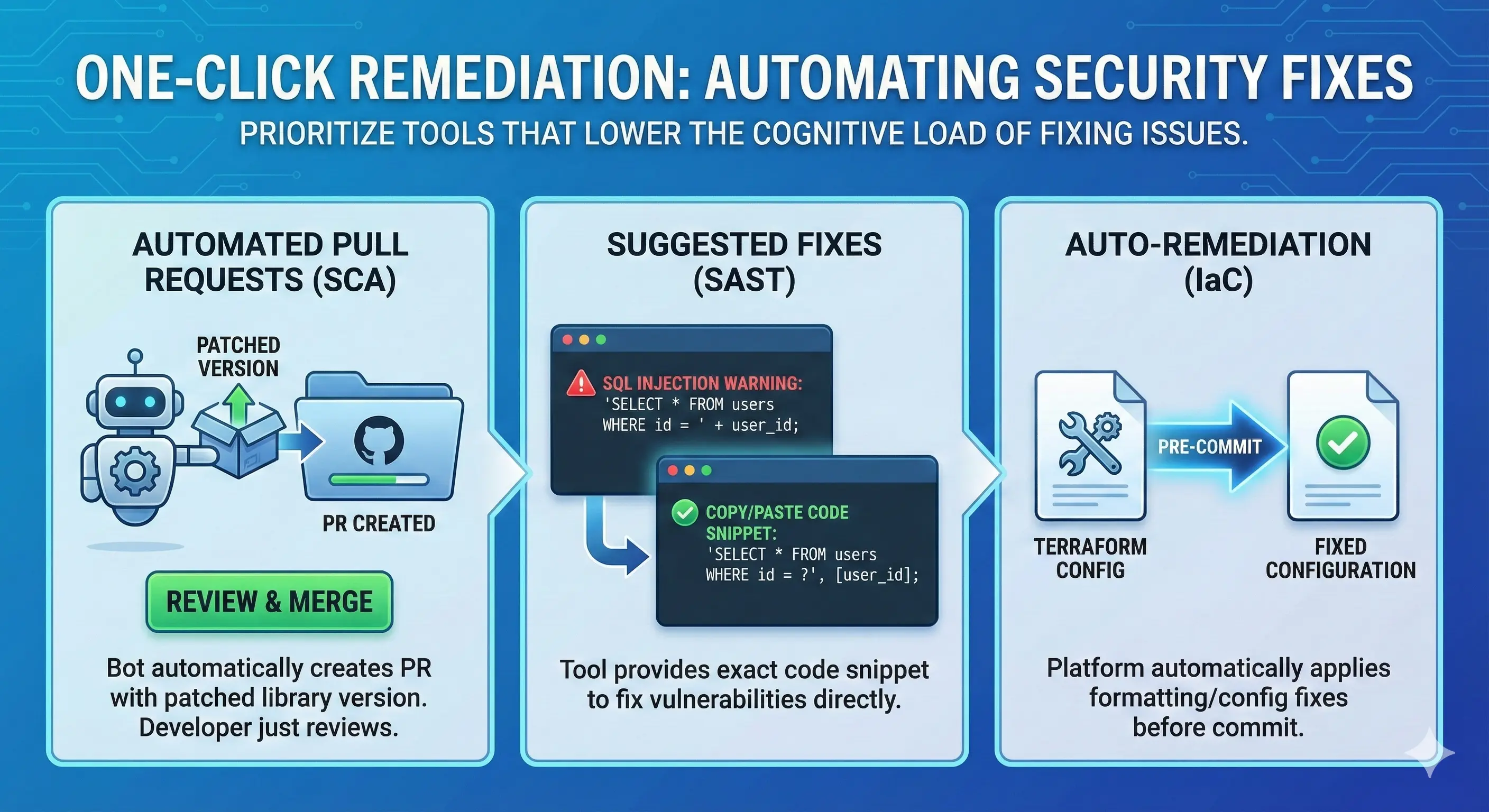

3. Tespitin Ötesine Geçerek Tek Tıkla Düzeltme

En iyi güvenlik araçları sadece sorunları tespit etmekle kalmaz, aynı zamanda uygulanabilir düzeltme rehberliği de sağlar. Sürtüşmeyi azaltmak için, sorunu çözmenin bilişsel yükünü azaltan araçlara öncelik verin.

Otomatik Çekme İstekleri

bağımlılık güncellemeleri (SCA) için, Plexicus ASPM gibi araçlar kullanın. Bu araç, kütüphanenin yamalı versiyonuyla otomatik olarak bir PR açar. Geliştiricinin sadece inceleyip birleştirmesi gerekir.

Önerilen Düzeltmeler

SAST aracınızın düzeltme için “Kopyala/Yapıştır” kod parçacığı sağlamasını sağlayın. Bir geliştirici SQL Enjeksiyonu uyarısı gördüğünde, araç onlara yerine kullanmaları gereken tam parametreli sorgu kodunu göstermelidir.

Otomatik Düzeltme

Plexicus ASPM gibi bazı gelişmiş platformlar, kod henüz işlenmeden önce IaC şablonlarına (Terraform gibi) otomatik olarak biçimlendirme veya yapılandırma düzeltmeleri uygulayabilir.

Doğru Yol vs. Yanlış Yol

| Özellik | Yanlış Yol (Yüksek Sürtünme) | Doğru Yol (Sürtünmesiz) |

|---|---|---|

| Geri Bildirim Konumu | Ayrı Güvenlik Portalı veya E-posta Bildirimi | IDE Eklentisi & Pull Request Yorumu |

| Zamanlama | 24 saat sonra (Gece Taraması) | Anında (Ön-commit / CI) |

| Tarama Hızı | Yapıyı >20 dakika engeller | Hızlı kontroller engeller; yavaş kontroller asenkron |

| Düzeltme | ”Bu Güvenlik Açığını Düzelt” (Genel) | “İşte düzeltmek için kod parçası” |

| Geliştirici Eylemi | Bağlam değiştirme ve araştırma | Akışta düzeltme |

Sıkça Sorulan Sorular (SSS)

S: IDE eklentileri sistem performansını etkiler mi?

Modern güvenlik eklentileri kaynak kullanımını en aza indirmek için tasarlanmıştır ve genellikle performans etkisini azaltmak için yalnızca aktif dosyaları tarar. Ancak, kaynakları korumak için tüm projeyi değil, üzerinde çalıştığınız aktif dosyaları tarayacak şekilde yapılandırmak en iyisidir.

S: Engelleyici bir tarama yanlış pozitif bulursa ne olur?

“Camı Kır” veya “Risk Kabulü” sürecine sahip olmalısınız. Geliştiricilerin bir uyarıyı ertelemesine veya bir yorumla (örneğin, “Bu gerçek bir sır değil, test verisi”) reddetmesine izin verin. Bu reddetmeleri daha sonra gözden geçirin, ancak bugün yapıyı durdurmayın.

S: Her commit’i taramalı mıyız?

İdeal olarak, evet, hafif kontroller için. Daha ağır taramalar için, Pull Request oluşturulurken tarama genellikle yeterlidir ve bir dalda her bir commit’i taramaya kıyasla hesaplama kaynaklarını korur.