Webbapplikationssäkerhet: Bästa praxis, testning och bedömning för 2025

Webbapplikationssäkerhet är en praxis för att skydda webbapplikationer eller onlinetjänster från cyberattacker som syftar till att stjäla data, skada verksamheten eller kompromettera användare

Webbapplikationssäkerhet är avgörande för att skydda dina appar från cyberattacker som riktar sig mot känslig data och stör verksamheten. Denna guide täcker vikten av webbapplikationssäkerhet, vanliga sårbarheter, bästa praxis och testmetoder, vilket hjälper dig att säkra din applikation, säkerställa efterlevnad och bibehålla användarnas förtroende

Sammanfattning

-

Vad är Webbapplikationssäkerhet?

Webbapplikationssäkerhet skyddar onlineappar från datastöld, obehörig åtkomst och tjänsteavbrott orsakade av cyberattacker. -

Varför Webbapplikationssäkerhet är Viktigt

Moderna webbappar hanterar känslig data—alla sårbarheter kan leda till intrång, ekonomiska förluster och skador på anseendet. -

Vanliga Problem med Webbapplikationssäkerhet

Från SQL-injektion till felkonfiguration, att förstå vanliga sårbarheter är det första steget för att bygga en säker app. -

Bästa Praxis för Webbapplikationssäkerhet

Genom att följa principer för säker kodning, kryptering och minst privilegierad åtkomst minskar du effektivt din attackyta. -

Testning av Webbapplikationssäkerhet

Testmetoder som SAST, DAST och IAST upptäcker sårbarheter tidigt, vilket säkerställer säkrare utgåvor. -

Web Application Security Audit

Audits ger en strukturerad översyn av din säkerhetsställning, vilket hjälper dig att följa ramverk som GDPR eller HIPAA. -

How to Check Web Application Security

Automatiserade skanningar, penetrationstester och plattformar som Plexicus effektiviserar sårbarhetsdetektering och åtgärder. -

FAQ: Web Application Security

Utforska viktiga frågor kring testning, revisioner och bästa praxis för skydd av webbapplikationer.

Vad är webbapplikationssäkerhet?

Webbapplikationssäkerhet är en praxis för att skydda webbapplikationer eller onlinetjänster från cyberattacker som syftar till att stjäla data, skada verksamheten eller kompromettera användare.

Idag är applikationer starkt beroende av webbappar, från e-handel till SaaS-instrumentpaneler. Att skydda webbapplikationer från cyberhot har blivit avgörande för att skydda kunddata, organisationsdata, vinna kundernas förtroende och anpassa sig till efterlevnadsregler.

Denna artikel kommer att vägleda dig att utforska bästa praxis för webbapplikationssäkerhet, testmetoder, bedömning, revisioner och verktyg för att skydda din webbapplikation mot angripare.

Varför är webbapplikationssäkerhet viktigt?

Webbapplikationer används ofta för att lagra och bearbeta olika data, från personlig information, affärstransaktioner och även betalningar. Om vi lämnar en webbapplikation med en sårbarhet, kommer det att göra det möjligt för angripare att:

- stjäla data, inklusive personlig information eller finansiell information (t.ex. kreditkortsnummer, användarinloggning, etc.)

- injicera skadlig kod eller malware

- kapa användarsessioner och låtsas vara en användare av dess webbapplikation

- ta över servern och starta en storskalig säkerhetsattack.

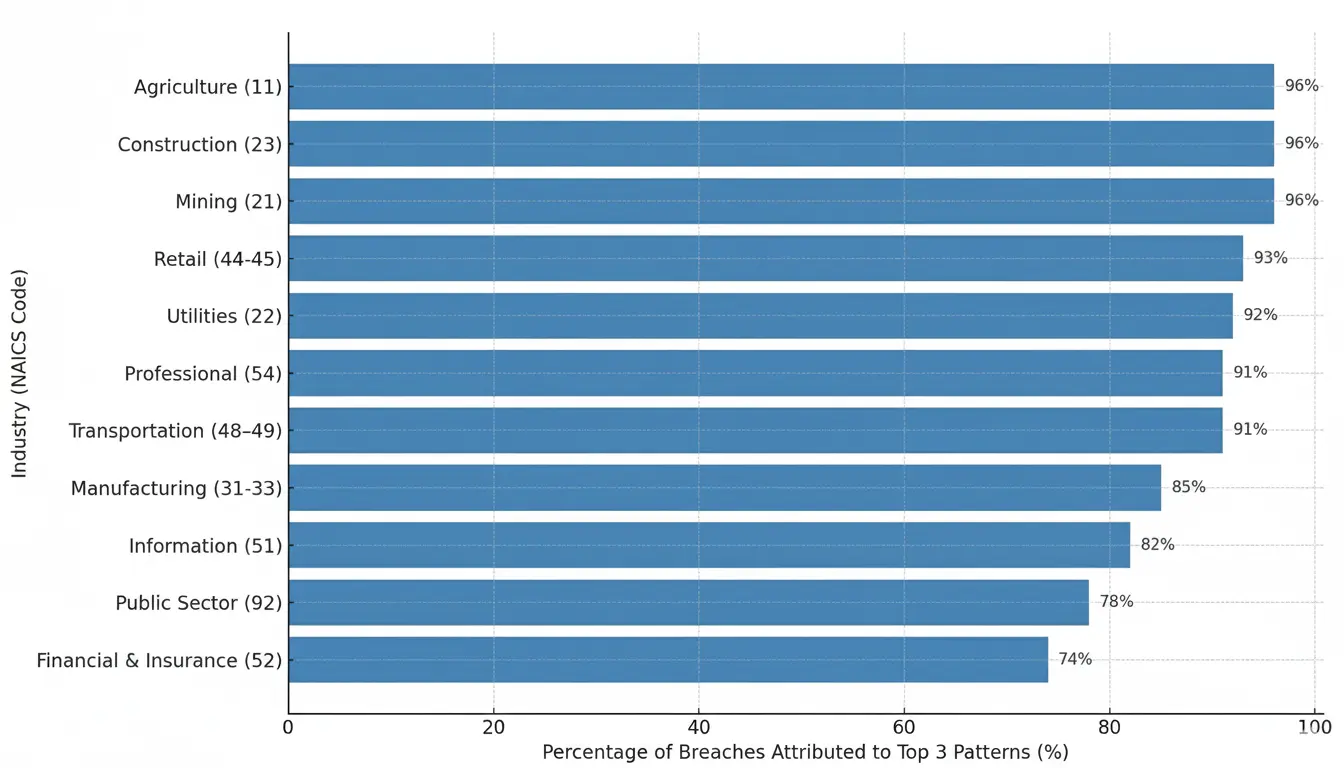

Attacker mot webbapplikationer blir också en av de tre främsta mönstren tillsammans med systemintrång och social ingenjörskonst inom olika industrier.

Här är stapeldiagrammet som visar procentandelen av överträdelser som tillskrivs de tre främsta mönstren (inklusive Grundläggande Webbapplikationsattacker) inom olika industrier (källor: Verizon DBIR - 2025)

| Industri (NAICS) | Topp 3 mönster representerar… |

|---|---|

| Jordbruk (11) | 96% av intrång |

| Bygg (23) | 96% av intrång |

| Gruvdrift (21) | 96% av intrång |

| Detaljhandel (44-45) | 93% av intrång |

| Verktyg (22) | 92% av intrång |

| Transport (48–49) | 91% av intrång |

| Professionell (54) | 91% av intrång |

| Tillverkning (31-33) | 85% av intrång |

| Information (51) | 82% av intrång |

| Finans och försäkring (52) | 74% av intrång |

Om vi bryter ner baserat på global region får vi en tydligare bild av hur viktig webbapplikationssäkerhet är för att förhindra cyberhot.

Nedan data incidentklassificeringsmönster (källa: Verizon DBIR - 2025)

| Global region | Topp 3 incidentklassificeringsmönster | Procent av intrång representerade av topp 3 mönster |

|---|---|---|

| Latinamerika och Karibien (LAC) | Systemintrång, Social Engineering och Grundläggande webbapplikationsattacker | 99% |

| Europa, Mellanöstern och Afrika (EMEA) | Systemintrång, Social Engineering och Grundläggande webbapplikationsattacker | 97% |

| Nordamerika (NA) | Systemintrång, Allt annat och Social Engineering | 90% |

| Asien och Stillahavsområdet (APAC) | Systemintrång, Social Engineering och Diverse fel | 89% |

Denna översikt gör webbapplikationssäkerhetsbedömningen kritisk för att skydda webbapplikationen från en cyberattack.

Vanliga säkerhetsproblem i webbapplikationer

Att förstå typiska problem är det första steget för att säkra en webbapplikation. Nedan följer vanliga säkerhetsproblem i webbapplikationer:

- SQL-injektion : angripare manipulerar frågor till databasen för att få åtkomst eller ändra databasen

- Cross-Site Scripting (XSS) : kör ett skadligt skript som körs i användarens webbläsare, vilket gör att angriparen kan stjäla användarens data

- Cross-Site Request Forgery (CSRF) : en angripares teknik för att få en användare att utföra en oönskad handling.

- Bruten autentisering : svag autentisering gör att angripare kan låtsas vara användare.

- Osäkra direkta objektreferenser (IDOR) : Exponerade URL eller ID som ger angripare åtkomst till systemet

- Säkerhetskonfigurationsfel : Felkonfiguration i container, moln, API, server som öppnar dörren för angripare att få åtkomst till systemet

- Otillräcklig loggning och övervakning : intrång upptäcks inte utan korrekt synlighet

Du kan också hänvisa till OWASP Top 10 för att få uppdateringar om de vanligaste säkerhetsproblemen i webbapplikationer.

Bästa praxis för säkerhet i webbapplikationer

Nedan är bästa praxis du kan använda för att minimera säkerhetsproblemen i din webbapplikation:

- Anta säkra kodningsstandarder: Följ ramverket och riktlinjerna som överensstämmer med den säkra mjukvaruutvecklingslivscykeln (SSDLC)

- Tillämpa stark autentisering och auktorisering: Använd starka autentiseringsmetoder som MFA, rollbaserad åtkomstkontroll (RBAC) och sessionshantering.

- Kryptera data: Skydda data med kryptering antingen under överföring (TLS/SSL) och i vila (AES-256, etc.)

- Genomför regelbundna tester och säkerhetsrevisioner: Genomför regelbundna penetrationstester eller säkerhetsbedömningar för att upptäcka nya sårbarhetsproblem.

- Patcha och uppdatera ofta: Håll ramverket, servern och biblioteken uppdaterade för att stänga kända sårbarhetsproblem.

- Använd webbapplikationsbrandväggar (WAF): Förhindra skadlig trafik från att nå din app.

- Säkra API:er: Tillämpa säkerhetsstandarder på dina API-slutpunkter

- Implementera loggning och övervakning: Upptäck misstänkt beteende med SIEM (Security Information and Event Management) eller övervakningsverktyg.

- Tillämpa minst privilegium: Minimera behörigheter för varje databas, applikation, tjänster och användare. Ge endast åtkomst till vad de behöver.

- Utbilda utvecklare och personal: Öka medvetenheten om säkerhet genom att utbilda dem att implementera säkerhetsstandarder i deras roll.

Säkerhetstestning av webbapplikationer

Webbapplikationssäkerhetstestning är en process för att kontrollera sårbarheter i applikationen för att skydda appen från angripare. Det kan göras i flera stadier av utveckling, driftsättning och körning för att säkerställa att sårbarheter åtgärdas innan de utnyttjas av angripare.

Typer av Webbapplikationssäkerhetstestning:

- Statisk applikationssäkerhetstestning (SAST) : skanna källkoden för att hitta sårbarheter innan driftsättning

- Dynamisk applikationssäkerhetstestning (DAST) : simulera en verklig attack i en körande applikation för att avslöja sårbarheter.

- Interaktiv Applikationssäkerhetstestning (IAST) : kombinerar SAST och DAST för att hitta sårbarheter, den analyserar svaret på varje åtgärd under testningen

- Penetrationstestning : etiska hackare gör ett verkligt test av applikationen för att avslöja dolda sårbarheter som kan ha missats av automatiserad testning

Med Plexicus ASPM sammanförs dessa olika testmetoder i ett enda arbetsflöde. Plattformen integreras direkt i CI/CD-pipelinen och ger utvecklare omedelbar feedback på problem som sårbara beroenden, hårdkodade hemligheter eller osäkra konfigurationer, långt innan applikationer går i produktion.

Checklista för Webbapplikationssäkerhetstestning

Den strukturerade checklistan hjälper dig att hitta sårbarheter lättare. Nedan checklistan kan du använda för att säkra din webbapplikation:

- Inmatningsvalidering: för att undvika SQL-injektion, XSS och injektionsattacker.

- Autentiseringsmekanismer: genomdriv MFA och starka lösenordspolicyer

- Sessionshantering: säkerställ att sessioner och cookies är säkra

- Auktorisering: verifiera att användare endast kan komma åt resurser och åtgärder som tillåts för deras roller (ingen privilegieeskalering)

- API-slutpunkter: kontrollera för att undvika exponerade känsliga data

- Felhantering: undvik att visa systemdetaljer i felmeddelanden

- Loggning och övervakning: säkerställ att systemet också kan spåra ovanligt beteende

- Beroendeskanning: leta efter sårbarheter i tredjepartsbibliotek

- Molnkonfiguration: säkerställ att det inte finns någon felkonfiguration, verifiera minst privilegium, säkra nycklar och korrekta IAM-roller.

Webbapplikationssäkerhetsrevision

En webbapplikationssäkerhetsrevision skiljer sig från webbapplikationssäkerhetstestning. En revision ger dig en formell granskning av ditt applikationssäkerhetsprogram. Samtidigt är målet med säkerhetstestning att hitta sårbarheter; målet med säkerhetsrevisionen är att mäta din applikation mot standarder, policyer och efterlevnadsramverk.

Applikationssäkerhetsrevision, inklusive:

- säker webbkodningspraxis

- efterlevnadskartläggning (t.ex. GDPR, HIPAA, etc.)

- analys av tredjepartsberoenden

- effektiviteten av övervakning och incidentrespons

En säkerhetsrevision hjälper din organisation att säkra applikationen och uppfylla regulatoriska standarder.

Hur man kontrollerar webbapplikationssäkerhet

Organisationer gör ofta följande steg:

- Kör automatiserad säkerhetsskanning (SCA, SAST, DAST)

- Utför manuell penetrationstestning.

- Granska konfigurationen på servern, containern och molninfrastrukturen

- Granska åtkomstkontroll och genomdriv MFA (multifaktorautentisering)

- Spåra åtgärder med biljettintegration, som Jira eller ett liknande verktyg

Plattformar som Plexicus gör sårbarhetskontroller enklare, ännu mer med Plexicus som tillhandahåller AI-åtgärder för att hjälpa dig att påskynda lösningen av säkerhetsproblem.

FAQ: Web Application Security

Q1 : Vad är webbsäkerhet?

Webbsäkerhet är implementeringen av att skydda webbapplikationer från cyberhot.

Q2 : Vad är testning av webbsäkerhet?

En process för att komma åt, skanna och analysera webbapplikationer med olika säkerhetstestmetoder (SAST, DAST, SCA, etc) för att hitta sårbarheter innan de utnyttjas av angripare.

Q3 : Vilka är bästa praxis för webbsäkerhet?

Praxis för att implementera säkerhetsmetoder i webbapplikationer, inklusive validering, kryptering, autentisering och regelbunden patchning.

Q4 : Vad är en säkerhetsrevision av webbapplikationer?

En revision är en formell granskning av din säkerhetsapplikation, ofta använd för att uppfylla efterlevnads- och regulatoriska standarder.

Q5: Vad är verktyg för säkerhetsbedömning av webbapplikationer?

Dessa är plattformar som skannar, testar kod, beroenden, konfiguration, körning och miljö för att hitta sårbarheter.

Q6 : Hur kontrollerar man säkerheten för webbapplikationer?

Genom att kombinera automatiserade skanningar, penetrationstester, revisioner och kontinuerlig övervakning. Användning av integrerade plattformar som Plexicus effektiviserar denna process.