Bezproblemowe bezpieczeństwo: Integracja narzędzi w przepływ pracy dewelopera

Podsumowanie

Doświadczenie dewelopera (DevEx) jest kluczowe przy wyborze narzędzi bezpieczeństwa. Bezpieczeństwo powinno ułatwiać pracę dewelopera, a nie ją utrudniać. Jeśli deweloperzy muszą opuszczać swoje środowisko kodowania lub korzystać z innego panelu do znajdowania problemów, spowalnia to ich pracę i zmniejsza prawdopodobieństwo korzystania z narzędzi.

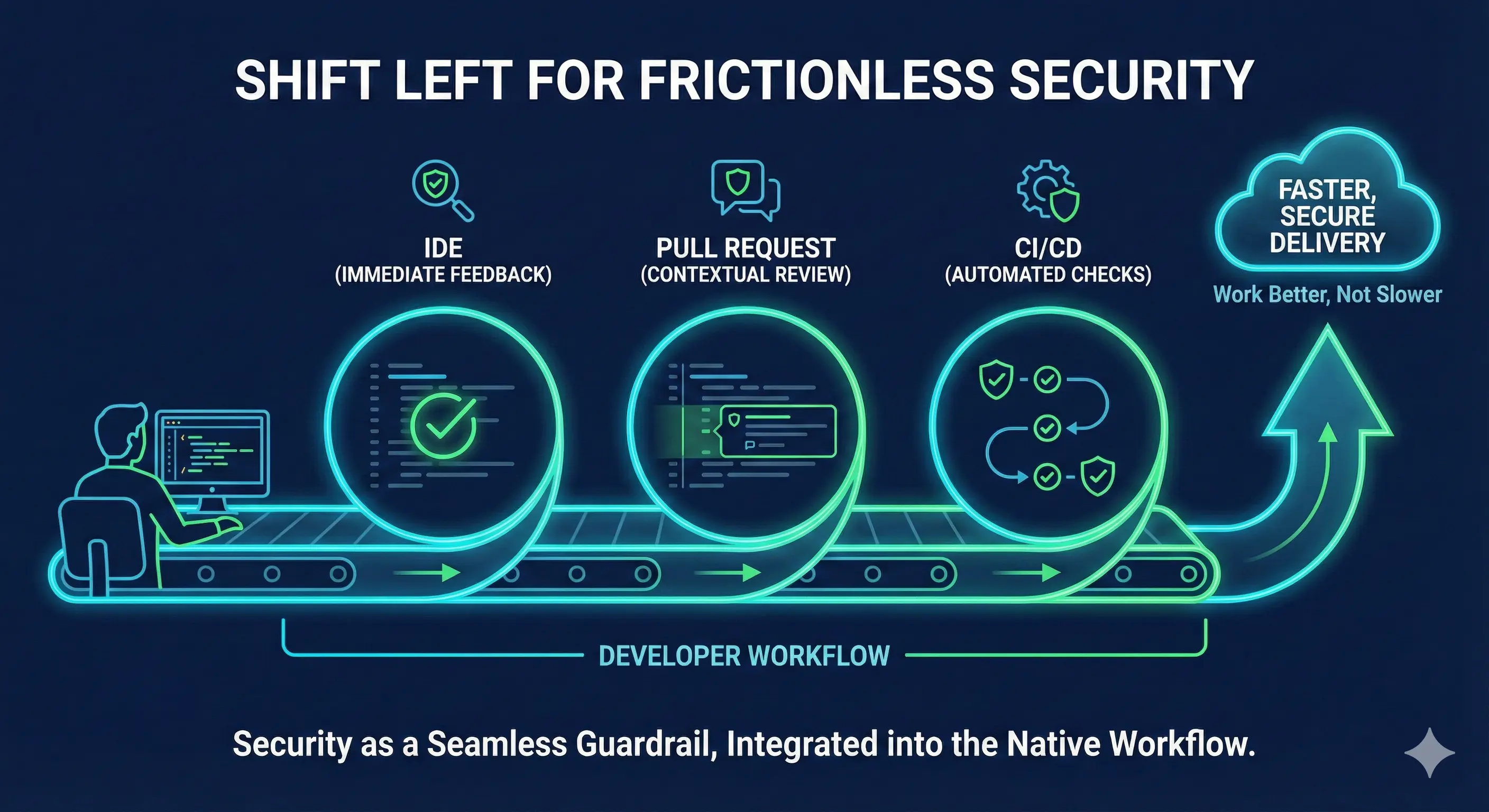

Aby wdrożyć narzędzia bezpieczeństwa „właściwą drogą”, należy zintegrować je bezpośrednio z natywnym przepływem pracy dewelopera, przekształcając bezpieczeństwo z przeszkody w płynne zabezpieczenie.

Ten przewodnik wyjaśnia, jak skonfigurować bezproblemowe bezpieczeństwo. Obejmuje, gdzie umieścić narzędzia, takie jak w IDE, hooki pre-commit czy CI/CD, oraz jak je skonfigurować, aby zespół mógł pracować lepiej, a nie wolniej.

1. Rzeczywistość „Shift Left”: Spotkanie deweloperów tam, gdzie pracują

Główną zasadą redukcji tarcia jest kontekst. Należy dostarczać informacje zwrotne dotyczące bezpieczeństwa, gdy deweloper jest nadal mentalnie zaangażowany w kod, który właśnie napisał. Kategoryzujemy punkty integracji według ich odległości od momentu tworzenia kodu.

A. IDE

Zanim kod zostanie zapisany lub zatwierdzony, narzędzia bezpieczeństwa powinny działać lokalnie.

- Typy narzędzi: Analiza statyczna (SAST) linters, narzędzia do sprawdzania zależności, skanery tajemnic.

- Implementacja: Zainstaluj wtyczki dla VS Code, IntelliJ lub Eclipse

- Dlaczego to działa: Działa to jak sprawdzanie pisowni. Tak jak edytor tekstu natychmiast podkreśla błąd na czerwono, wtyczka IDE natychmiast podkreśla niebezpieczny kod (takie jak zakodowane na stałe tajemnice lub niebezpieczne funkcje).

B. Pull Request

Optymalny czas na feedback to moment, gdy programista przesyła kod do przeglądu, ponieważ jest już skoncentrowany na jakości i otwarty na krytykę.

Typy narzędzi

Głęboka SAST, Skanowanie tajemnic, oraz Skanowanie infrastruktury jako kodu (IaC).

Implementacja

Skonfiguruj swoje narzędzia tak, aby publikowały komentarze inline bezpośrednio na odpowiednich liniach kodu w pull request. Oznacza to, że narzędzie bezpieczeństwa publikuje komentarz bezpośrednio na konkretnej linii kodu, która nie przeszła, tak jak zrobiłby to ludzki recenzent.

Dlaczego to działa

Utrzymuje programistę w jego preferowanej platformie (GitHub, GitLab, Azure DevOps). Nie musi opuszczać strony, aby zobaczyć błąd, zrozumieć ryzyko i wprowadzić poprawkę.

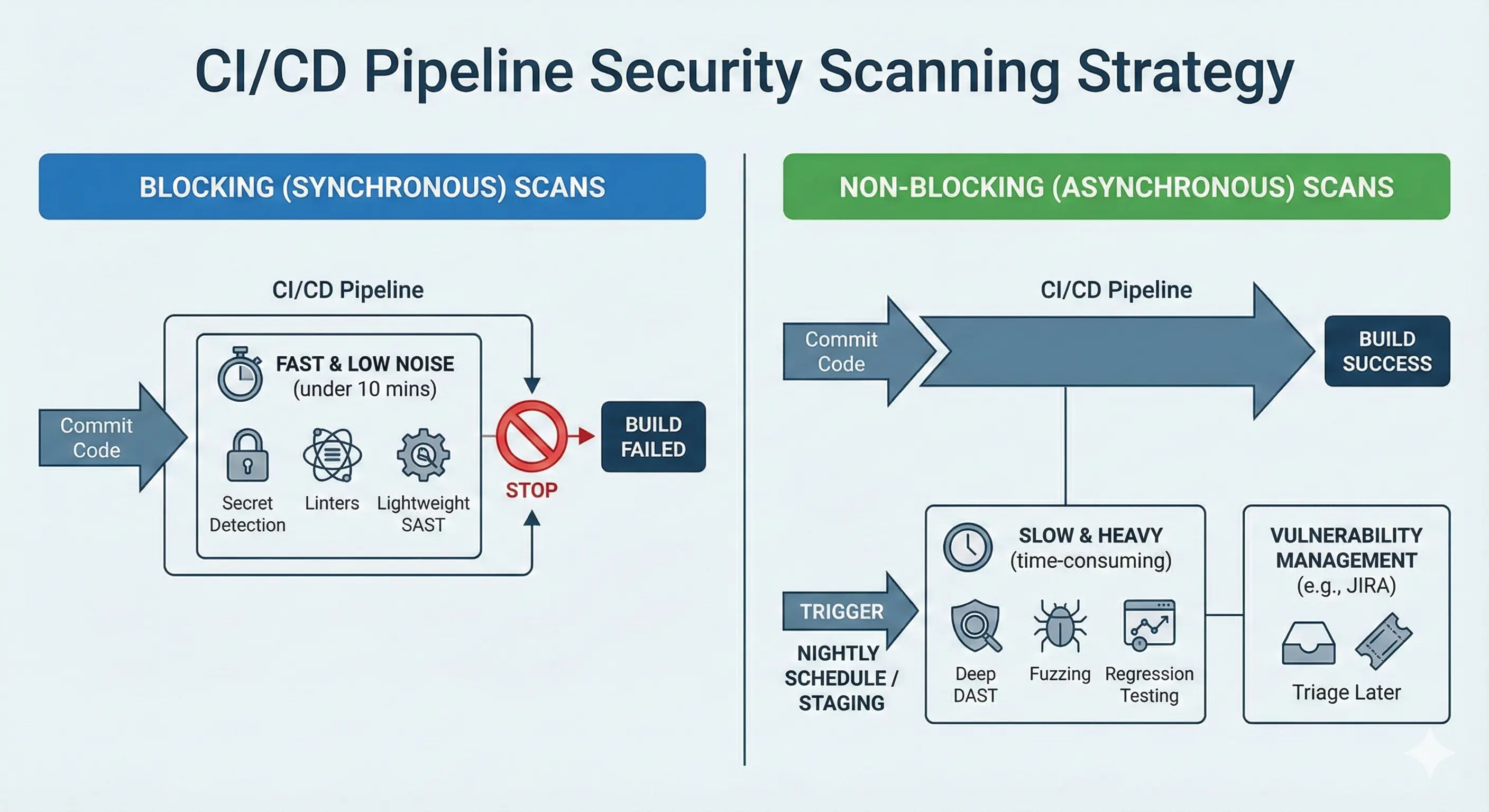

2. Szybkość ma znaczenie: Blokujące vs. Nieblokujące skanowania

Wolne kompilacje znacząco pogarszają doświadczenie deweloperów i mogą prowadzić do omijania narzędzi bezpieczeństwa. Jeśli skanowanie bezpieczeństwa dodaje 20 minut do potoku, deweloperzy będą aktywnie próbować je ominąć. Musisz rozdzielić swoją strategię skanowania w oparciu o szybkość.

A. Skanowanie synchroniczne (blokujące)

Te skanowania działają wewnątrz potoku i mogą spowodować niepowodzenie kompilacji. Muszą być szybkie (poniżej 5-10 minut).

Co uruchomić

Wykrywanie sekretów, lintery, lekkie SAST i kontrole polityki.

Zasada

Jeśli skanowanie jest szybkie i deterministyczne (niskie fałszywe alarmy), uczynij je blokującym. Zapobiega to wprowadzaniu nowych prostych błędów do bazy kodu.

B. Skanowanie asynchroniczne (nieblokujące)

Te skanowania są ciężkie, czasochłonne lub podatne na szum. Nigdy nie powinny blokować standardowego Pull Request.

Co uruchomić

Głębokie skanowania DAST, fuzzing lub kompleksowe testy regresji.

Strategia

Uruchamiaj te skanowania według harmonogramu (np. nocą) lub w dedykowanym środowisku stagingowym.

Pętla zwrotna

Nie przerywaj kompilacji. Zamiast tego, przesyłaj wyniki do systemu zarządzania podatnościami lub twórz zgłoszenie Jira dla zespołu do późniejszej triage. To równoważy dokładność z szybkością.

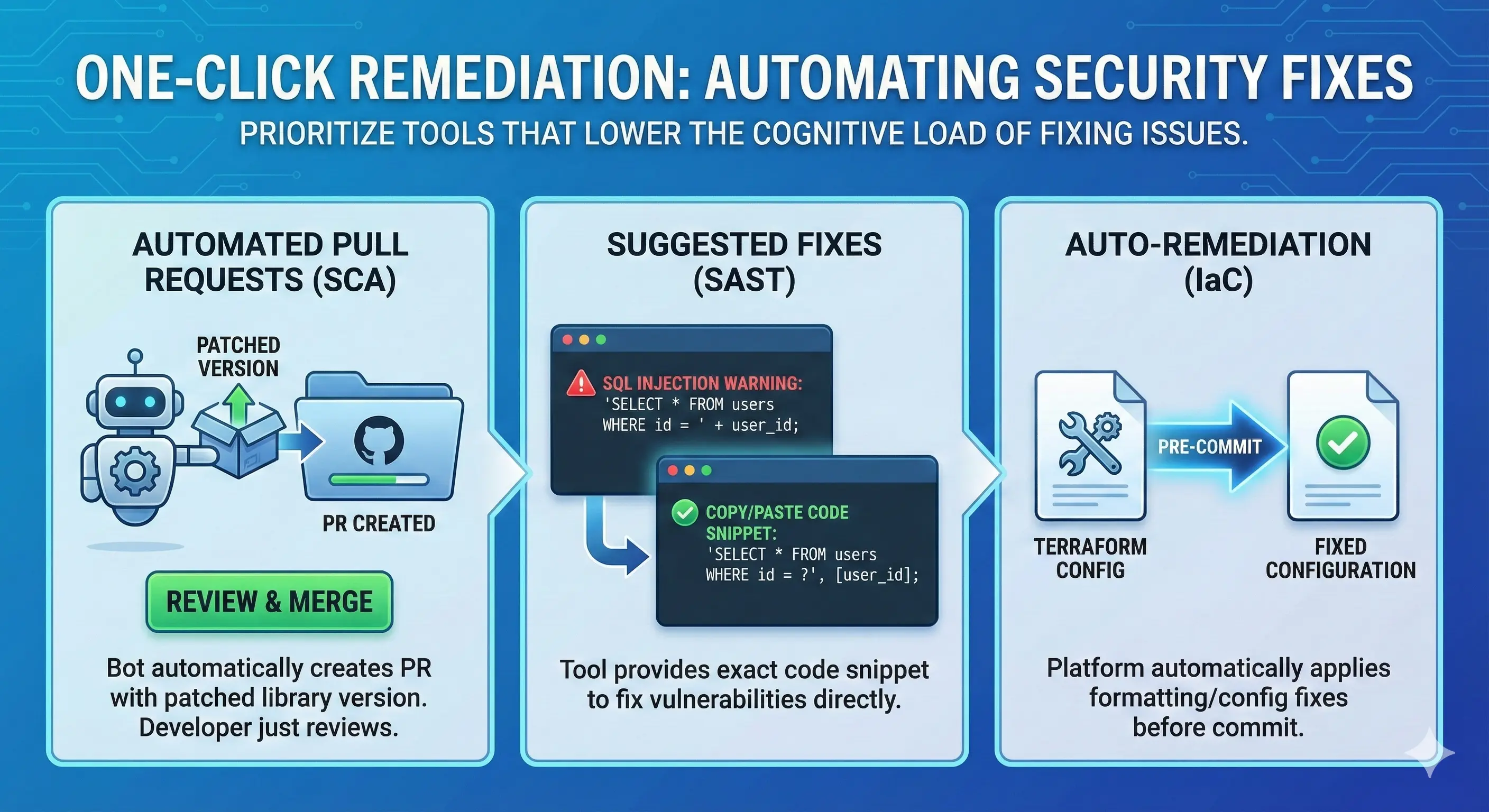

3. Przejście od wykrywania do jednego kliknięcia na rzecz naprawy

Najlepsze narzędzia bezpieczeństwa nie tylko identyfikują problemy, ale także dostarczają praktyczne wskazówki dotyczące ich rozwiązania. Aby zmniejszyć tarcie, priorytetowo traktuj narzędzia, które obniżają obciążenie poznawcze związane z naprawą problemu.

Zautomatyzowane Pull Requests

Dla aktualizacji zależności (SCA), używaj narzędzi takich jak Plexicus ASPM. To narzędzie automatycznie otwiera PR z załatanym wydaniem biblioteki. Programista musi tylko przejrzeć i scalić.

Sugerowane Poprawki

Upewnij się, że Twoje narzędzie SAST dostarcza fragment kodu do “Kopiuj/Wklej” dla poprawki. Jeśli programista zobaczy ostrzeżenie o SQL Injection, narzędzie powinno pokazać mu dokładny kod zapytania z parametryzacją do użycia zamiast.

Auto-Remediation

Niektóre zaawansowane platformy, takie jak Plexicus ASPM, mogą automatycznie stosować poprawki formatowania lub konfiguracji do szablonów IaC (takich jak Terraform) zanim kod zostanie nawet zatwierdzony.

Właściwy sposób vs. Niewłaściwy sposób

| Funkcja | Zła droga (wysokie tarcie) | Dobra droga (bez tarcia) |

|---|---|---|

| Lokalizacja opinii | Oddzielny portal bezpieczeństwa lub powiadomienie e-mail | Wtyczka IDE i komentarz do pull requestu |

| Czas | 24 godziny później (nocne skanowanie) | Natychmiast (przed zatwierdzeniem / CI) |

| Szybkość skanowania | Blokuje budowę na >20 minut | Szybkie sprawdzenia blokują; wolne sprawdzenia są asynchroniczne |

| Naprawa | ”Napraw tę podatność” (ogólne) | “Oto fragment kodu, aby to naprawić” |

| Działanie dewelopera | Przełączanie kontekstu i dochodzenie | Korekta w toku |

Najczęściej zadawane pytania (FAQ)

P: Czy dodanie wtyczek IDE wpłynie na wydajność systemu?

Nowoczesne wtyczki bezpieczeństwa są zaprojektowane tak, aby minimalizować użycie zasobów i zazwyczaj skanują tylko aktywne pliki, aby zmniejszyć wpływ na wydajność. Jednak najlepiej skonfigurować je tak, aby skanowały tylko aktywne pliki, nad którymi pracujesz, a nie cały projekt, aby oszczędzać zasoby.

P: Co jeśli skan blokujący znajdzie fałszywy alarm?

Musisz mieć proces “Break Glass” lub “Risk Acceptance”. Pozwól deweloperom na odłożenie lub odrzucenie alertu z wymaganym komentarzem (np. “To są dane testowe, a nie prawdziwy sekret”). Przeglądaj te odrzucenia później, ale nie zatrzymuj budowy dzisiaj.

P: Czy powinniśmy skanować każde zatwierdzenie?

Idealnie tak, dla lekkich sprawdzeń. Dla cięższych skanowań, skanowanie przy tworzeniu pull requestu jest zazwyczaj wystarczające i oszczędza zasoby obliczeniowe w porównaniu do skanowania każdego indywidualnego zatwierdzenia przesłanego do gałęzi.