Hvordan rulle ut sikkerhetsverktøy: 'Crawl, Walk, Run'-rammeverket

Sammendrag: Den fasevise tilnærmingen

Denne steg-for-steg tilnærmingen hjelper deg med å implementere sikkerhetsverktøy jevnt og holder byggene dine i gang. Tenk på det som en serie små trinn som beskytter leveransen din, og sikrer en mer pålitelig og sikker utviklingsprosess.

| Skannemodus | Utviklerpåvirkning | Konfigurasjon / Oppsett | Formål og resultat |

|---|---|---|---|

| Crawl Fail Open (Audit Mode, ingen varsler) | Ingen forstyrrelser; usynlig for utviklere | Skann ved hver push/commit, loggfør funn | Samle data, justere regler, undertrykke falske positiver; byggene passerer alltid |

| Walk Fail Open (Notify Mode, varsler) | Utviklere ser advarsler i PRs/IDEs | Aktiver PR-dekorasjon/IDE-plugins | Utviklere mottar handlingsbar tilbakemelding, bygger tillit, fikser problemer frivillig |

| Run Fail Closed (Block Mode) | Bygg blokkeres ved høye/kritiske problemer | Aktiver kvalitetsporter, blokkér bygg ved nye kritiske funn | Forhindrer nye sårbarheter fra å nå produksjon; utviklere respekterer feil |

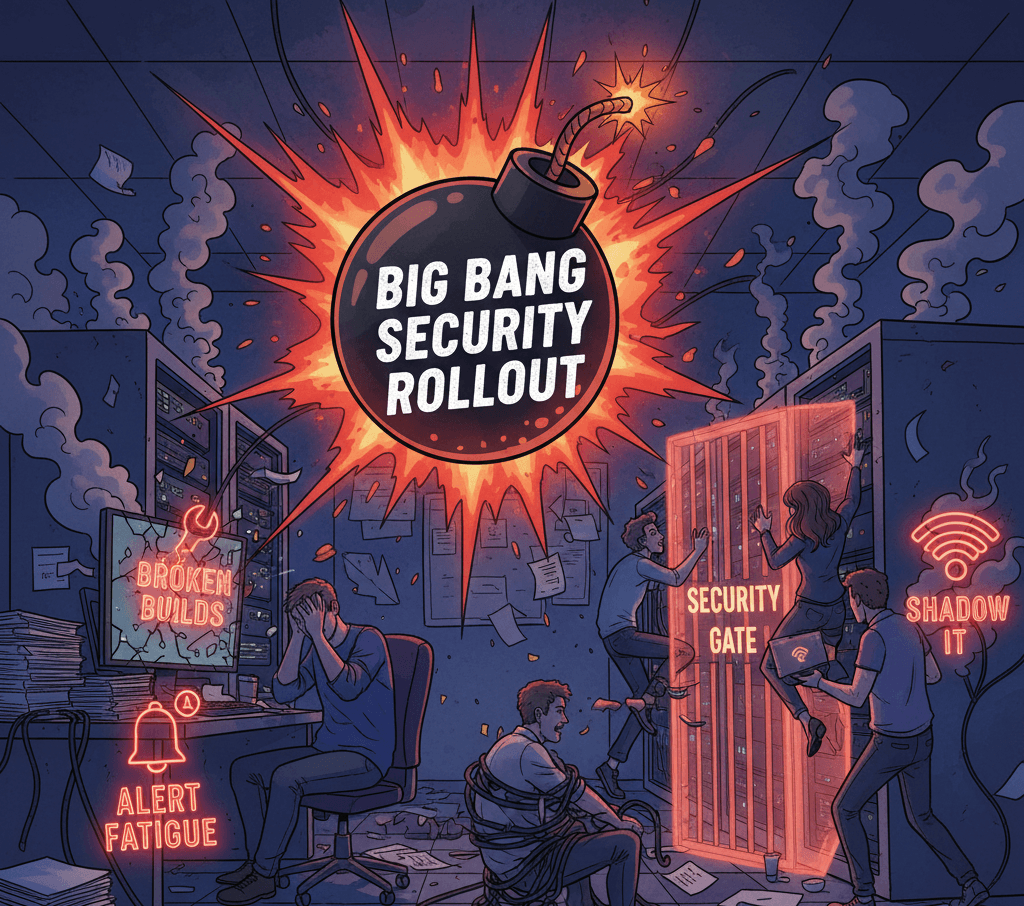

Introduksjon: Hvorfor “Big Bang” utrullinger mislykkes

Et DevSecOps-prosjekt kan raskt komme på avveie med en “Big Bang” utrulling. Dette skjer ofte når et team får et nytt SAST eller Container Scanner-verktøy og aktiverer “Block Mode” med en gang. For eksempel, et programvareutviklingsteam hos XYZ Corp aktiverte “Block Mode” på første dag med deres nye skannerverktøy.

Over natten flagget verktøyet hundrevis av mindre sikkerhetsproblemer som trengte umiddelbar oppmerksomhet, og effektivt stoppet hele utviklingsprosessen.

Mens utviklerne kjempet for å løse disse problemene, ble kritiske prosjektfrister oversett, noe som førte til frustrasjon og tap av tillit til verktøyet. Dette scenariet fremhever risikoene og illustrerer hvorfor en mer gradvis tilnærming er nødvendig.

Resultatet fører vanligvis til problemer:

- Ødelagte bygninger: Utviklere er ikke i stand til å distribuere kritiske rettelser.

- Varslingstretthet: En flom av falske positiver overvelder teamet.

- Skygge-IT: Frustrerte team omgår sikkerhetskontroller for å holde arbeidet i gang.

For å unngå disse problemene, ta en evolusjonær tilnærming i stedet for å prøve å endre alt på en gang. Det er det Crawl, Walk, Run-rammeverket handler om.

Nylige studier har vist at organisasjoner som implementerer fasevise utrullinger opplever en målbar forbedring i distribusjonsfrekvens og raskere feilgjenoppretting, og dermed forbedrer påliteligheten av deres DevSecOps-praksis.

Ved å knytte dette rammeverket til dokumenterte ytelsesresultater, som redusert nedetid og økt suksessrate for bygging, kan vi sikre at ingeniørledere anerkjenner verdien.

Fase 1: Crawl (Synlighet og Baseline)

Mål: Få full oversikt over din eksisterende tekniske gjeld samtidig som du unngår forstyrrelser i utviklernes arbeidsflyt. Målet er å oppnå 90% dekning av repositorier innen de første to ukene for å sikre målbar suksess og klare fremdriftsmål.

- I denne innledende fasen, fokuser på datainnsamling ved å integrere sikkerhetsverktøyet i din CI/CD-pipeline på en ikke-inngripende måte.

- Konfigurasjon: Sett verktøyet til å feile åpent ved bruk av Audit Mode—logger alle funn uten å varsle utviklere eller blokkere bygg.

- Handling: Utløse skanninger ved hver kodepush eller commit.

- Resultat: Skanneren logger alle funn til et dashbord mens alle bygg passerer vellykket, selv om kritiske sårbarheter oppdages.

💡 Proff Tips: Bruk denne fasen til å nøye justere skanneren. Hvis en spesifikk regel (f.eks. “Magiske tall i kode”) utløser overdreven støy (f.eks. 500 ganger på tvers av repositorier), vurder å justere eller midlertidig deaktivere den for å fokusere på håndterbare problemer før du går videre.

Hvorfor dette er viktig: Etablering av denne “Sikkerhetsgrunnlinjen” lar sikkerhetsteamet ditt forstå volumet og naturen av eksisterende teknisk gjeld og finjustere regelkonfigurasjoner uten å påvirke distribusjoner.

Fase 2: Gå (Tilbakemelding & Utdanning)

Mål: Gi utviklere handlingsbar, rettidig sikkerhetstilbakemelding integrert i deres daglige arbeidsflyt, uten å blokkere utviklingsfremgang.

- Når støy er redusert, gjør funn synlige for utviklere. Hold verktøyet i Fail Open-modus, men bytt til Notify Mode ved å aktivere varsler.

- Konfigurasjon: Integrer tilbakemeldinger i utviklingsverktøy som Pull Request dekorasjon (kommentarer) eller IDE-plugins.

- Resultat: Utviklere mottar sanntids sikkerhetstilbakemeldinger i sin kodegjennomgangsprosess, f.eks. “⚠️ Høy alvorlighetsgrad: Hardkodet hemmelighet introdusert på linje 42.”

Utviklere kan velge å fikse problemet umiddelbart eller dokumentere falske positiver for senere løsning.

Hvorfor dette er viktig: Denne fasen bygger tillit mellom sikkerhet og utviklere. Sikkerhet blir sett på som en samarbeidsveileder, ikke en portvokter. Utviklere blir vant til verktøyets tilstedeværelse og begynner frivillig å fikse problemer fordi tilbakemeldingssløyfen er direkte og handlingsbar.

For å forsterke disse positive atferdene, oppmuntre team til å feire tidlige seire. Å dele raske suksesshistorier, som den ‘første PR som ble slått sammen med null høye funn,’ bygger momentum og dytter flere utviklere mot frivillige fikser.

Fase 3: Kjør (Portvakt & Håndheving)

Mål: Forhindre at nye høyrisiko sårbarheter når produksjon ved å håndheve sikkerhetsporter.

- Etter å ha justert og utdannet utviklere, aktiver Byggbrytere eller Kvalitetsporter som håndhever policyer ved å blokkere bygg med kritiske problemer.

- Konfigurasjon: Sett verktøyet til Fail Closed-modus for å stoppe bygg med høy og kritisk alvorlighetsgrad sårbarheter. Medium og lav alvorlighetsgrad problemer forblir som advarsler for å unngå overdreven forstyrrelse.

- Viktig nyanse: Vurder å blokkere kun på nye sårbarheter introdusert av de nåværende endringene (f.eks. i den nåværende PR), mens eksisterende problemer spores som backlog-elementer som skal utbedres over tid.

- Resultat: Hvis en utvikler introduserer, for eksempel, en kritisk SQL Injection sårbarhet, mislykkes bygget og kan ikke flettes før det er fikset eller en dokumentert dispensasjon er godkjent.

Hvorfor dette er viktig: Fordi verktøyet og teamet er godt justert og utdannet, er falske positive rater lave. Utviklere respekterer byggfeil som ekte sikkerhetssignaler i stedet for å bekjempe dem.

Hva skjer videre

Nå som du har en faset strategi for når du skal blokkere bygg, er neste steg å bestemme hvor du skal integrere disse verktøyene for å maksimere utviklerproduktiviteten.

I neste artikkel vil vi utforske Friksjonsfri sikkerhet, en måte å integrere sikkerhetsverktøy sømløst inn i utviklerens IDEer og PR-arbeidsflyter, redusere kontekstbytte og øke adopsjon.

Ofte stilte spørsmål (FAQ)

Hva er “Crawl, Walk, Run”-rammeverket?

Det er en enkel steg-for-steg måte å begynne å bruke nye sikkerhetsverktøy uten å forårsake problemer. Først samler du informasjon stille (Crawl). Deretter viser du utviklerne problemene slik at de kan lære og fikse dem (Walk). Til slutt blokkerer du dårlig kode for å holde programvaren din trygg (Run). Dette hjelper team med å ta i bruk sikkerhetsverktøy jevnt og få tillit underveis.

Hvorfor bør vi ikke blokkere bygg med en gang?

Hvis du blokkerer bygg fra dag én, kan verktøyet flagge for mange problemer samtidig, og hindre utviklerne i å gjøre jobben sin. Dette kan forårsake frustrasjon og forsinke prosjekter. Å starte sakte betyr at du finner og fikser de støyende varslene først, slik at blokkering skjer bare når verktøyet er nøyaktig og pålitelig.

Hvor lenge bør hvert steg ta?

Vanligvis varer Crawl-fasen et par uker mens du samler nok data. Walk-fasen tar mer tid ettersom utviklerne blir vant til å se varsler og fikse problemer. Flytt bare til Run når verktøyet er godt justert og teamet er komfortabelt med å fikse problemer før koden blir slått sammen.

Hva er “Fail Open” og når bruker vi det?

“Fail Open” betyr at verktøyet finner problemer, men ikke stopper koden fra å bli slått sammen. Bruk dette i Crawl- og Walk-fasene for å unngå å forstyrre utviklerne mens du samler data og lærer dem om problemene.