Friksjonsfri sikkerhet: Integrering av verktøy i utviklerarbeidsflyten

Sammendrag

Utvikleropplevelse (DevEx) er nøkkelen når man velger sikkerhetsverktøy. Sikkerhet bør gjøre utviklerens jobb enklere, ikke vanskeligere. Hvis utviklere må forlate sitt kodemiljø eller bruke et annet dashbord for å finne problemer, bremser det dem ned og gjør dem mindre tilbøyelige til å bruke verktøyene.

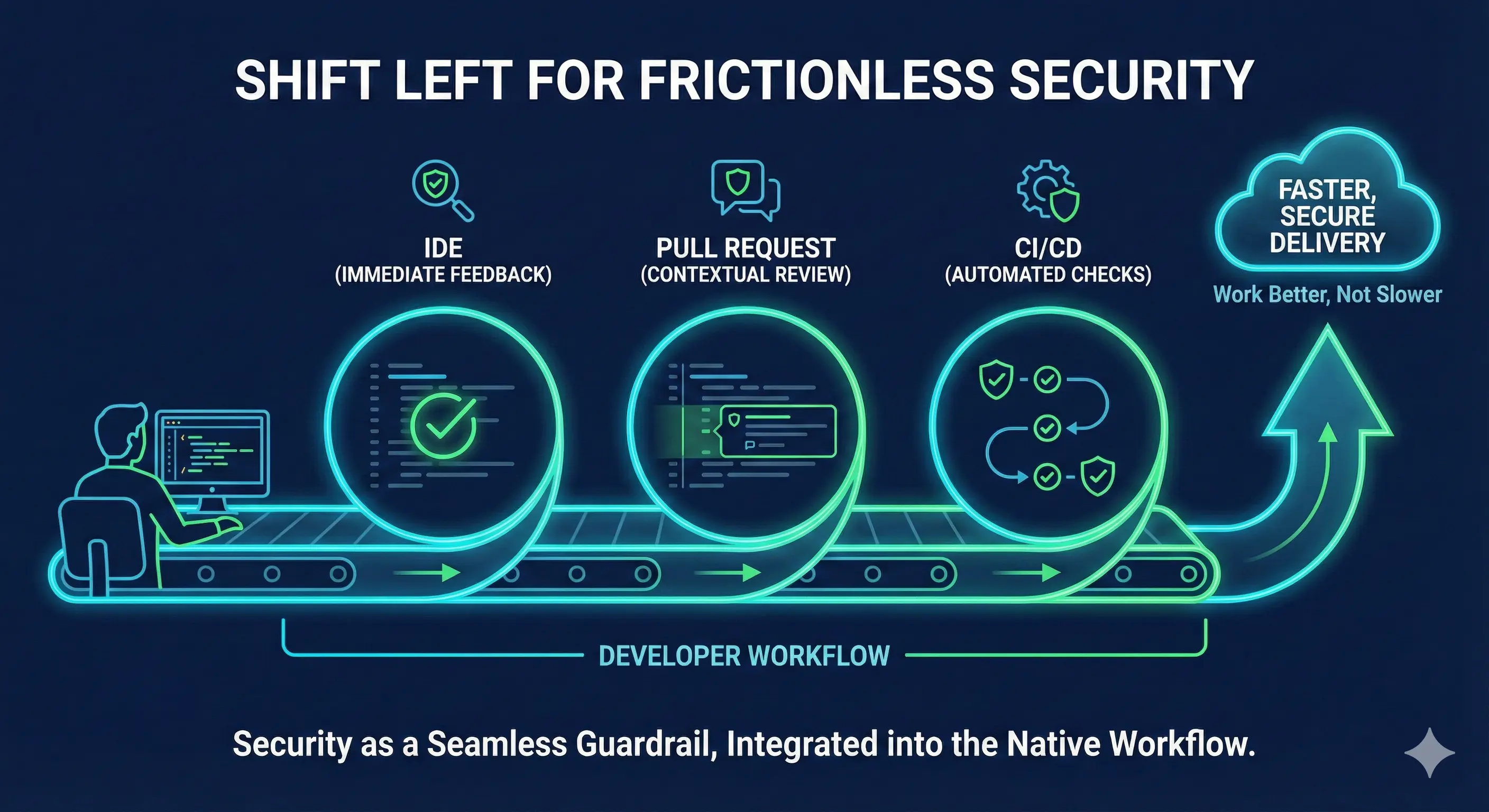

For å implementere sikkerhetsverktøy på “riktig måte,” må du integrere dem direkte i den naturlige utviklerarbeidsflyten, og gjøre sikkerhet fra en hindring til en sømløs rekkverk.

Denne guiden forklarer hvordan du setter opp friksjonsfri sikkerhet. Den dekker hvor du skal plassere verktøy som i IDE, pre-commit hooks, eller CI/CD, og hvordan du setter dem opp slik at teamet ditt kan jobbe bedre, ikke saktere.

1. “Shift Left”-realiteten: Møte utviklere der de er

Kjerneprinsippet for friksjonsreduksjon er kontekst. Du må gi sikkerhetstilbakemelding mens utvikleren fortsatt er mentalt engasjert med koden de nettopp skrev. Vi kategoriserer integrasjonspunkter etter deres avstand fra kodeopprettelsesøyeblikket.

A. IDE

Før koden er lagret eller forpliktet, bør sikkerhetsverktøy kjøre lokalt.

- Verktøytyper:Statisk analyse (SAST) linters, avhengighetssjekkere, hemmelighetsskannere.

- Implementering: Installer plugins for VS Code, IntelliJ, eller Eclipse

- Hvorfor det fungerer: Dette fungerer som en stavekontroll. Akkurat som en tekstbehandler umiddelbart understreker en skrivefeil i rødt, fremhever en IDE-plugin usikker kode (som hardkodede hemmeligheter eller usikre funksjoner) umiddelbart.

B. Pull Requesten

Den optimale tiden for tilbakemelding er når en utvikler sender inn kode for gjennomgang, da de allerede er fokusert på kvalitet og åpne for kritikk.

Verktøytyper

Dyp SAST, Hemmelighetsskanning, og Infrastruktur som kode (IaC) skanning.

Implementering

Konfigurer verktøyene dine til å legge inn kommentarer direkte på de relevante linjene i koden i pull requesten. Dette betyr at sikkerhetsverktøyet legger inn en kommentar direkte på den spesifikke kodelinjen som feilet, akkurat som en menneskelig anmelder ville gjort.

Hvorfor det fungerer

Det holder utvikleren i deres foretrukne plattform (GitHub, GitLab, Azure DevOps). De trenger ikke å forlate siden for å se feilen, forstå risikoen, og presse en fiks.

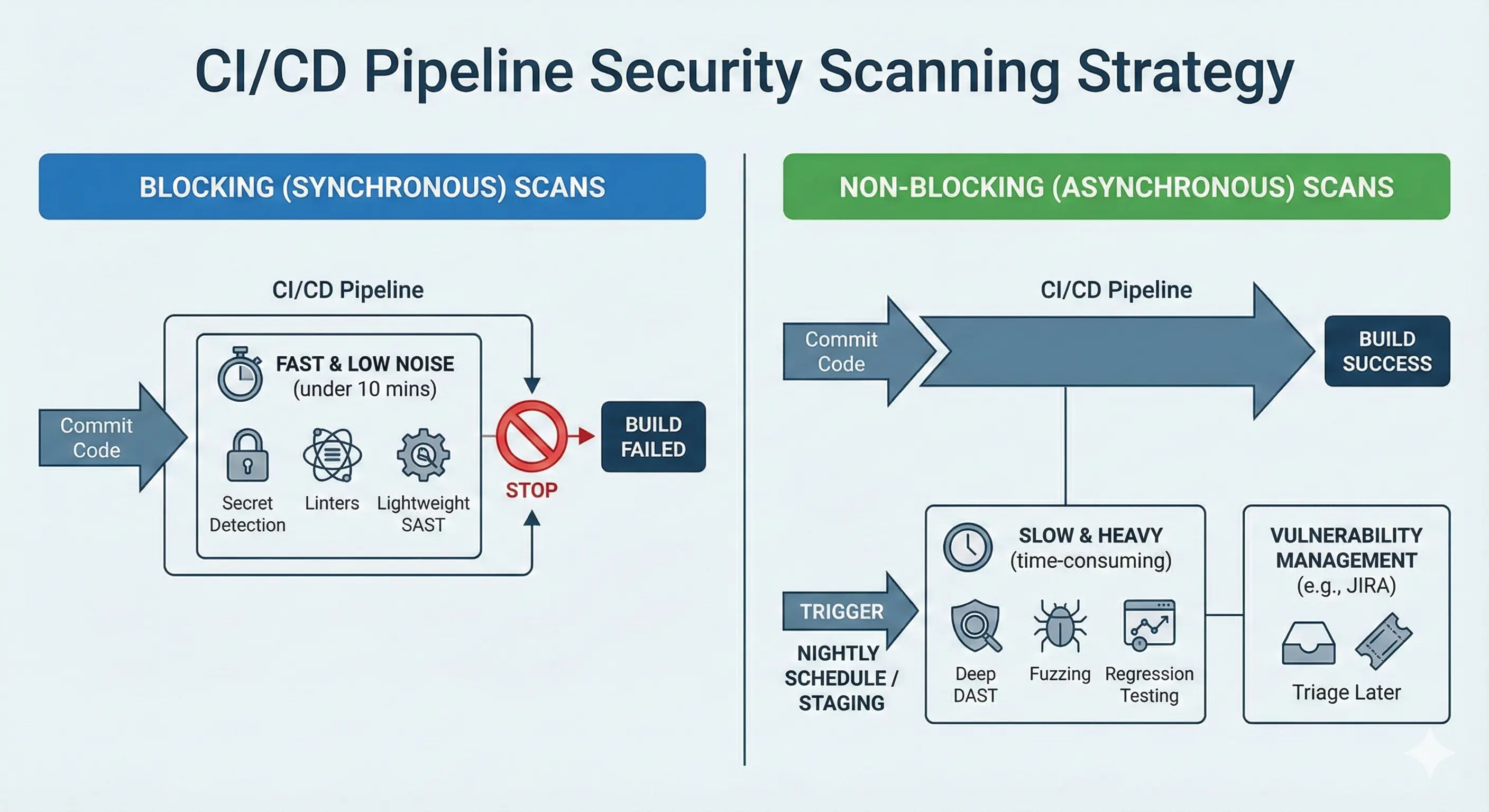

2. Hastighet betyr noe: Blokkerende vs. ikke-blokkerende skanninger

Sakte bygg betydelig forverrer utvikleropplevelsen og kan føre til omgåelse av sikkerhetsverktøy. Hvis sikkerhetsskanningen din legger til 20 minutter til en pipeline, vil utviklere aktivt prøve å omgå den. Du må dele opp skanningsstrategien din basert på hastighet.

A. Synkrone (Blokkerende) Skanninger

Disse skanningene kjører inne i pipelinen og kan føre til at byggingen feiler. De må være raske (under 5-10 minutter).

Hva å kjøre

Deteksjon av hemmeligheter, linters, lettvekts SAST, og policykontroller.

Regelen

Hvis skanningen er rask og deterministisk (lav falske positiver), gjør den blokkerende. Dette forhindrer nye enkle feil fra å komme inn i kodebasen.

B. Asynkrone (Ikke-blokkerende) Skanninger

Disse skanningene er tunge, tidkrevende, eller utsatt for støy. De bør aldri blokkere en standard Pull Request.

Hva å kjøre

Dype DAST-skanninger, Fuzzing, eller omfattende regresjonstesting.

Strategien

Utløse disse skanningene på en tidsplan (f.eks. nattlig) eller i et dedikert staging-miljø.

Tilbakemeldingssløyfen

Ikke bryt byggingen. I stedet, send resultatene til et sårbarhetsstyringssystem eller opprett en Jira-ticket for teamet å triere senere. Dette balanserer grundighet med hastighet.

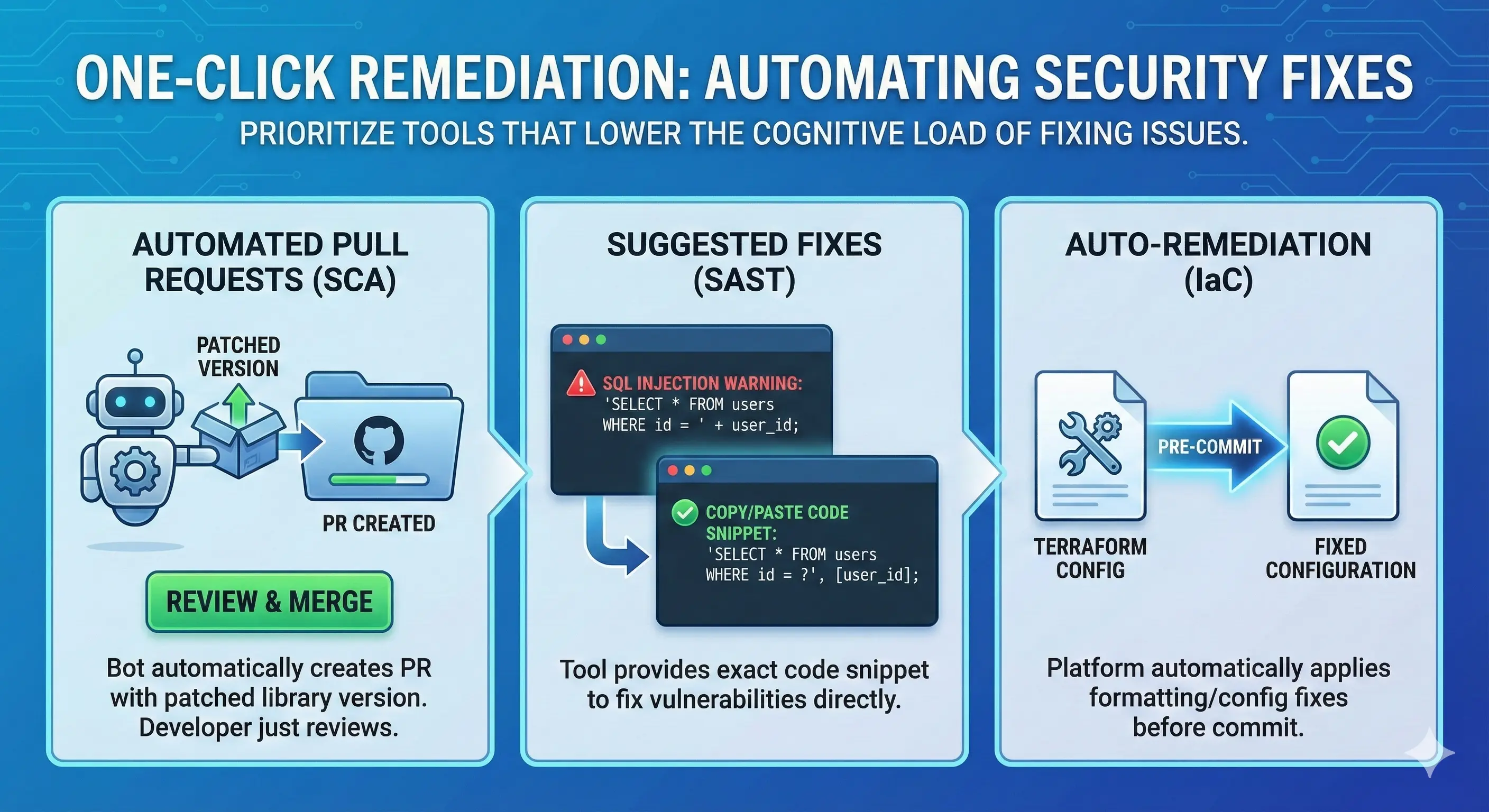

3. Gå videre fra deteksjon til ett-klikk utbedring

De beste sikkerhetsverktøyene identifiserer ikke bare problemer, men gir også handlingsrettet veiledning for utbedring. For å redusere friksjon, prioriter verktøy som reduserer den kognitive belastningen ved å fikse problemet.

Automatiserte Pull Requests

For avhengighetsoppdateringer (SCA), bruk verktøy som Plexicus ASPM. Dette verktøyet åpner automatisk en PR med den oppdaterte versjonen av biblioteket. Utvikleren trenger bare å gjennomgå og slå sammen.

Foreslåtte Fikser

Sørg for at ditt SAST-verktøy gir en “Kopier/Lim inn” kodebit for fiksen. Hvis en utvikler ser en SQL Injection advarsel, bør verktøyet vise dem den nøyaktige parameteriserte spørringskoden som skal brukes i stedet.

Auto-Utbedring

Noen avanserte plattformer som Plexicus ASPM kan automatisk anvende formaterings- eller konfigurasjonsfikser til IaC-maler (som Terraform) før koden i det hele tatt er forpliktet.

Den Rette Måten vs. Den Feilaktige Måten

| Funksjon | Feil måte (Høy friksjon) | Riktig måte (Friksjonsfri) |

|---|---|---|

| Tilbakemeldingssted | Separat sikkerhetsportal eller e-postvarsel | IDE-plugin & Pull Request-kommentar |

| Timing | 24 timer senere (Nattlig skanning) | Umiddelbart (Pre-commit / CI) |

| Skanningshastighet | Blokkerer bygging i >20 minutter | Raske sjekker blokkerer; langsomme sjekker er asynkrone |

| Utbedring | ”Fiks denne sårbarheten” (Generisk) | “Her er kodebiten for å fikse det” |

| Utviklerhandling | Kontekstbytte & undersøkelse | Korreksjon i flyt |

Ofte stilte spørsmål (FAQ)

Spørsmål: Vil det å legge til IDE-plugins påvirke systemytelsen?

Moderne sikkerhetsplugins er designet for å minimere ressursbruk og skanner vanligvis bare aktive filer for å redusere ytelsespåvirkning. Det er imidlertid best å konfigurere dem til å skanne bare de aktive filene du jobber med, i stedet for hele prosjektet, for å spare ressurser.

Spørsmål: Hva hvis en blokkerende skanning finner en falsk positiv?

Du må ha en “Break Glass” eller “Risk Acceptance”-prosess. Tillat utviklere å utsette eller avvise et varsel med en nødvendig kommentar (f.eks. “Dette er testdata, ikke en ekte hemmelighet”). Gjennomgå disse avvisningene senere, men stopp ikke byggingen i dag.

Spørsmål: Bør vi skanne hver commit?

Ideelt sett ja, for lette sjekker. For tyngre skanninger er det vanligvis tilstrekkelig å skanne ved opprettelse av Pull Request, og sparer databehandlingsressurser sammenlignet med å skanne hver enkelt commit som pushes til en gren.