Hoe beveiligingshulpmiddelen uit te rollen: Het 'Kruipen, Lopen, Rennen' raamwerk

Samenvatting: De Gefaseerde Aanpak

Deze stapsgewijze aanpak helpt u beveiligingshulpmiddelen soepel uit te rollen en houdt uw builds draaiende. Zie het als een reeks kleine stappen die uw verzending beschermen, wat zorgt voor een betrouwbaarder en veiliger ontwikkelingsproces.

| Scanmodus | Impact op ontwikkelaars | Configuratie / Setup | Doel & Resultaat |

|---|---|---|---|

| Crawl Fail Open (Audit Mode, Geen waarschuwingen) | Geen verstoring; onzichtbaar voor ontwikkelaars | Scan bij elke push/commit, log bevindingen | Gegevens verzamelen, regels afstemmen, valse positieven onderdrukken; builds slagen altijd |

| Walk Fail Open (Meldmodus, waarschuwingen) | Ontwikkelaars zien waarschuwingen in PR’s/IDE’s | PR-decoratie/IDE-plug-ins inschakelen | Ontwikkelaars ontvangen bruikbare feedback, bouwen vertrouwen op, lossen problemen vrijwillig op |

| Run Fail Closed (Blokkeer modus) | Builds geblokkeerd bij hoge/kritieke problemen | Kwaliteitspoorten activeren, build blokkeren bij nieuwe kritieke bevindingen | Voorkomt dat nieuwe kwetsbaarheden productie bereiken; ontwikkelaars respecteren mislukkingen |

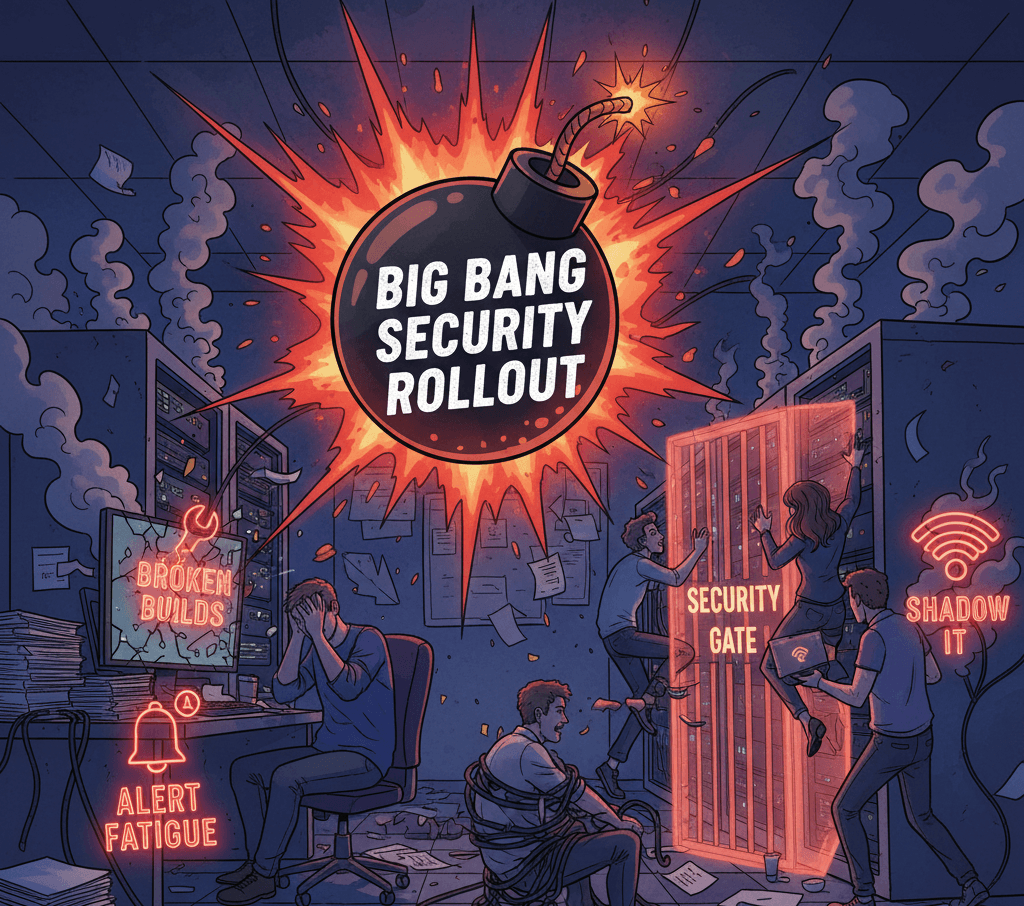

Inleiding: Waarom “Big Bang” Uitrol Mislukt

Een DevSecOps project kan snel ontsporen met een “Big Bang” uitrol. Dit gebeurt vaak wanneer een team een nieuwe SAST of Container Scanner tool krijgt en meteen “Blokkeer modus” inschakelt. Bijvoorbeeld, een softwareontwikkelingsteam bij XYZ Corp schakelde eens “Blokkeer modus” in op de eerste dag met hun nieuwe scanner tool.

Overnacht markeerde de tool honderden kleine beveiligingsproblemen die dringend aandacht nodig hadden, waardoor hun hele ontwikkelingsproces effectief werd stilgelegd.

Terwijl ontwikkelaars zich haastten om deze problemen op te lossen, werden kritieke projectdeadlines gemist, wat leidde tot frustratie en een verlies van vertrouwen in de tool. Dit scenario benadrukt de risico’s en illustreert waarom een meer geleidelijke aanpak noodzakelijk is.

Het resultaat leidt meestal tot problemen:

- Gebroken Builds: Ontwikkelaars kunnen geen kritieke fixes implementeren.

- Alertmoeheid: Een overvloed aan valse positieven overweldigt het team.

- Shadow IT: Gefrustreerde teams omzeilen beveiligingscontroles om hun werk voort te zetten.

Om deze problemen te vermijden, neem een evolutionaire aanpak in plaats van alles in één keer te proberen veranderen. Dat is waar het Crawl, Walk, Run-framework om draait.

Recente studies hebben aangetoond dat organisaties die gefaseerde uitrol implementeren een meetbare verbetering in implementatiefrequentie en snellere herstel bij falen ervaren, waardoor de betrouwbaarheid van hun DevSecOps-praktijken wordt verbeterd.

Door dit framework te koppelen aan bewezen prestatie-uitkomsten, zoals verminderde downtime en verhoogde succespercentages van builds, kunnen we ervoor zorgen dat engineering leiders de waarde ervan erkennen.

Fase 1: Crawl (Zichtbaarheid & Basislijnvorming)

Doel: Krijg volledige zichtbaarheid in uw bestaande technische schuld terwijl u verstoring van ontwikkelaarsworkflows vermijdt. Streef ernaar om binnen de eerste twee weken 90% dekking van de repository te bereiken om meetbaar succes en duidelijke voortgangsbenchmarks te garanderen.

- In deze initiële fase richt u zich op gegevensverzameling door de beveiligingstool op een niet-intrusieve manier in uw CI/CD-pijplijn te integreren.

- Configuratie: Stel de tool in op Fail Open met behulp van Audit Mode—alle bevindingen worden gelogd zonder ontwikkelaars te informeren of builds te blokkeren.

- Actie: Start scans bij elke code push of commit.

- Resultaat: De scanner logt alle bevindingen naar een dashboard terwijl alle builds succesvol doorgaan, zelfs als er kritieke kwetsbaarheden worden gedetecteerd.

💡 Pro Tip: Gebruik deze fase om uw scanner zorgvuldig af te stemmen. Als een specifieke regel (bijv. “Magic Numbers in Code”) buitensporig veel ruis veroorzaakt (bijv. 500 keer over repositories), overweeg dan om deze af te stemmen of tijdelijk uit te schakelen om te focussen op actiegerichte problemen voordat u verder gaat.

Waarom dit belangrijk is: Het vaststellen van deze “Veiligheidsbasislijn” stelt uw beveiligingsteam in staat om het volume en de aard van de bestaande technische schuld te begrijpen en regelconfiguraties te verfijnen zonder invloed op implementaties.

Fase 2: Lopen (Feedback & Educatie)

Doel: Voorzie ontwikkelaars van actiegerichte, tijdige beveiligingsfeedback geïntegreerd in hun dagelijkse workflows, zonder de voortgang van de ontwikkeling te blokkeren.

- Zodra ruis is verminderd, maak bevindingen zichtbaar voor ontwikkelaars. Houd de tool in Fail Open-modus, maar schakel over naar Notify Mode door meldingen in te schakelen.

- Configuratie: Integreer feedback in ontwikkeltools zoals Pull Request-decoratie (commentaar) of IDE-plugins.

- Resultaat: Ontwikkelaars ontvangen realtime beveiligingsfeedback in hun codebeoordelingsproces, bijvoorbeeld “⚠️ Hoge ernst: Hardcoded geheim geïntroduceerd op regel 42.”

Ontwikkelaars kunnen ervoor kiezen om het probleem onmiddellijk op te lossen of valse positieven te documenteren voor latere oplossing.

Waarom dit belangrijk is: Deze fase bouwt vertrouwen tussen beveiliging en ontwikkelaars. Beveiliging wordt gezien als een samenwerkende gids, niet als een poortwachter. Ontwikkelaars raken gewend aan de aanwezigheid van de tool en beginnen vrijwillig problemen op te lossen omdat de feedbackloop direct en actiegericht is.

Om deze positieve gedragingen te versterken, moedig teams aan om vroege successen te vieren. Het delen van snelle succesverhalen, zoals de ‘eerste PR die is samengevoegd met nul hoge bevindingen’, bouwt momentum op en stimuleert meer ontwikkelaars om vrijwillig problemen op te lossen.

Fase 3: Uitvoeren (Gating & Handhaving)

Doel: Voorkom dat nieuwe hoog-risico kwetsbaarheden productie bereiken door beveiligingspoorten af te dwingen.

- Na het afstemmen en opleiden van ontwikkelaars, activeer Build Breakers of Quality Gates die beleid afdwingen door builds met kritieke problemen te blokkeren.

- Configuratie: Stel de tool in op Fail Closed-modus om builds met kwetsbaarheden van hoge en kritieke ernst te stoppen. Problemen van gemiddelde en lage ernst blijven als waarschuwingen om overmatige verstoring te voorkomen.

- Belangrijke nuance: Overweeg om alleen te blokkeren op nieuwe kwetsbaarheden die door de huidige wijzigingen zijn geïntroduceerd (bijv. in de huidige PR), terwijl bestaande problemen worden gevolgd als achterstanditems die in de loop van de tijd moeten worden opgelost.

- Uitkomst: Als een ontwikkelaar bijvoorbeeld een kritieke SQL-injectie kwetsbaarheid introduceert, faalt de build en kan deze niet worden samengevoegd totdat deze is opgelost of een gedocumenteerde vrijstelling is goedgekeurd.

Waarom dit belangrijk is: Omdat de tool en het team goed zijn afgestemd en opgeleid, is het aantal valse positieven laag. Ontwikkelaars respecteren build-fouten als echte beveiligingssignalen in plaats van ze te bestrijden.

Up Next

Nu je een gefaseerde strategie hebt voor wanneer je builds moet blokkeren, is de volgende stap beslissen waar je deze tools kunt integreren om de productiviteit van ontwikkelaars te maximaliseren.

In het volgende artikel zullen we Frictionless Security verkennen, een manier om beveiligingstools naadloos in te bedden in ontwikkelaar IDE’s en PR-workflows, waardoor contextswitching wordt verminderd en adoptie wordt verhoogd.

Veelgestelde vragen (FAQ)

Wat is het “Crawl, Walk, Run” framework?

Het is een eenvoudige stapsgewijze manier om nieuwe beveiligingstools te gaan gebruiken zonder problemen te veroorzaken. Eerst verzamel je stilletjes informatie (Crawl). Vervolgens toon je de ontwikkelaars de problemen zodat ze kunnen leren en deze oplossen (Walk). Ten slotte blokkeer je slechte code om je software veilig te houden (Run). Dit helpt teams om beveiligingstools soepel te adopteren en onderweg vertrouwen te winnen.

Waarom zouden we niet meteen builds blokkeren?

Als je vanaf dag één builds blokkeert, kan de tool te veel problemen tegelijk signaleren, waardoor ontwikkelaars hun werk niet kunnen doen. Dit kan frustratie veroorzaken en projecten vertragen. Langzaam beginnen betekent dat je eerst de luidruchtige waarschuwingen vindt en oplost, zodat blokkeren alleen gebeurt wanneer de tool nauwkeurig en vertrouwd is.

Hoe lang moet elke stap duren?

Meestal duurt de Crawl-fase een paar weken terwijl je voldoende gegevens verzamelt. De Walk-fase neemt meer tijd in beslag omdat ontwikkelaars gewend raken aan het zien van waarschuwingen en het oplossen van problemen. Ga pas naar Run wanneer de tool goed is afgestemd en het team comfortabel is met het oplossen van problemen voordat code wordt samengevoegd.

Wat is “Fail Open” en wanneer gebruiken we het?

“Fail Open” betekent dat de tool problemen vindt maar de code niet stopt van samenvoegen. Gebruik dit in de Crawl- en Walk-fasen om de ontwikkelaars niet te storen terwijl je gegevens verzamelt en hen leert over de problemen.