Wrijvingsloze beveiliging: Integratie van tools in de ontwikkelaarsworkflow

Samenvatting

Developer Experience (DevEx) is cruciaal bij het kiezen van beveiligingstools. Beveiliging moet het werk van de ontwikkelaar gemakkelijker maken, niet moeilijker. Als ontwikkelaars hun programmeeromgeving moeten verlaten of een ander dashboard moeten gebruiken om problemen te vinden, vertraagt dat hen en maakt het hen minder geneigd om de tools te gebruiken.

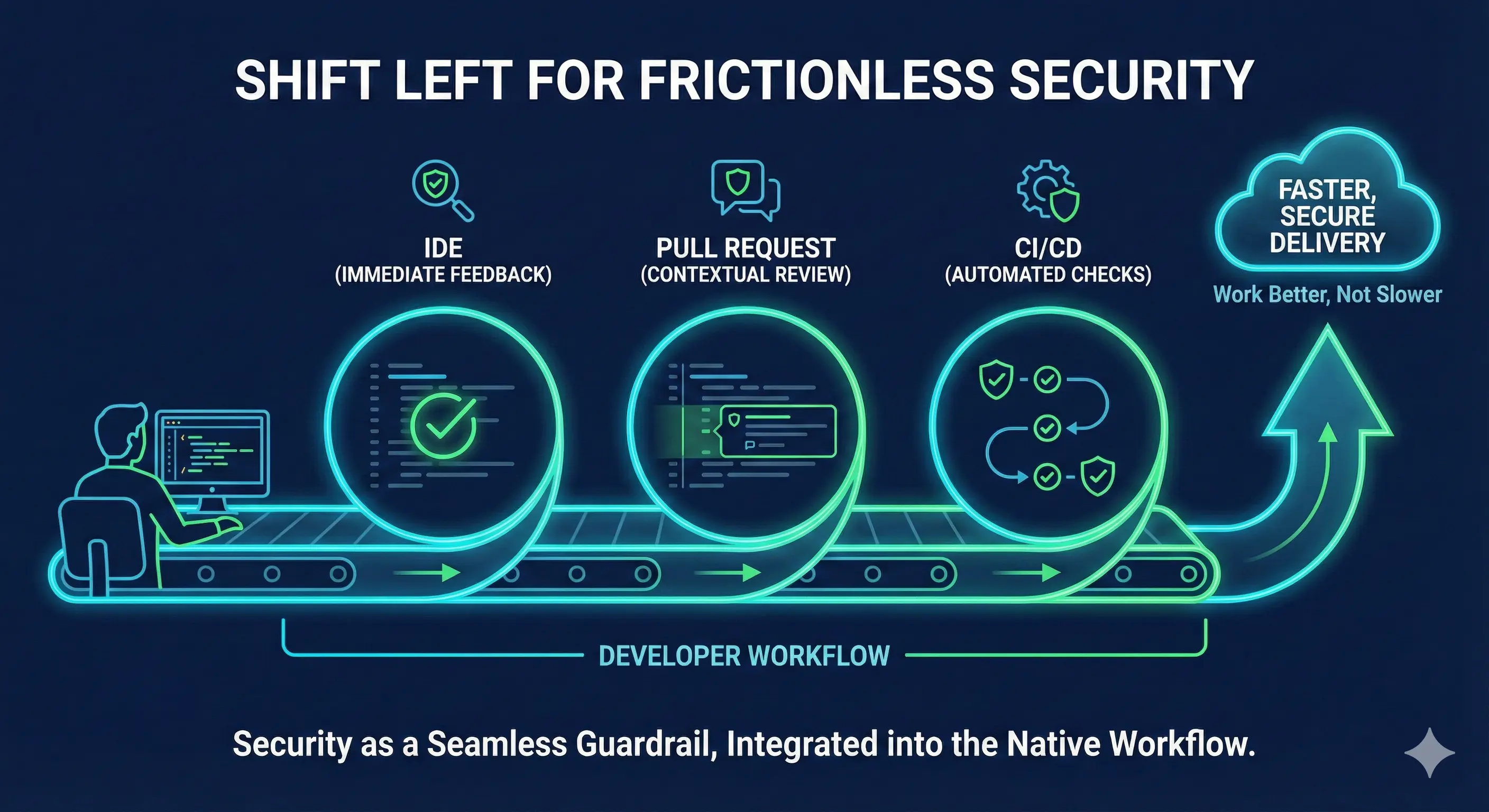

Om beveiligingstools op de “juiste manier” te implementeren, moet je ze direct integreren in de native ontwikkelaarsworkflow, waardoor beveiliging verandert van een obstakel in een naadloze vangrail.

Deze gids legt uit hoe je wrijvingsloze beveiliging kunt instellen. Het behandelt waar je tools zoals in de IDE, pre-commit hooks of CI/CD moet plaatsen, en hoe je ze moet instellen zodat je team beter kan werken, niet langzamer.

1. De “Shift Left” Realiteit: Ontmoet Ontwikkelaars Waar Ze Zich Bevinden

Het kernprincipe van wrijvingsvermindering is context. Je moet beveiligingsfeedback geven terwijl de ontwikkelaar nog mentaal bezig is met de code die ze net hebben geschreven. We categoriseren integratiepunten op basis van hun afstand tot het moment van codecreatie.

A. De IDE

Voordat code zelfs maar wordt opgeslagen of vastgelegd, moeten beveiligingstools lokaal draaien.

- Tool Types:Statische Analyse (SAST) linters, Afhankelijkheidscontroleurs, Geheimscanner.

- Implementatie: Installeer plugins voor VS Code, IntelliJ of Eclipse

- Waarom Het Werkt: Dit werkt als een spellingscontrole. Net zoals een tekstverwerker een typefout onmiddellijk rood onderstreept, markeert een IDE-plugin onveilige code (zoals hardcoded geheimen of onveilige functies) direct.

B. De Pull Request

De optimale tijd voor feedback is wanneer een ontwikkelaar code indient voor beoordeling, omdat ze al gefocust zijn op kwaliteit en openstaan voor kritiek.

Tool Types

Diepe SAST, Geheim Scanning, en Infrastructure as Code (IaC) scanning.

Implementatie

Configureer je tools om inline opmerkingen direct op de relevante regels van code in de pull request te plaatsen. Dit betekent dat de beveiligingstool direct een opmerking plaatst op de specifieke regel van code die faalde, net zoals een menselijke beoordelaar zou doen.

Waarom Het Werkt

Het houdt de ontwikkelaar in hun favoriete platform (GitHub, GitLab, Azure DevOps). Ze hoeven de pagina niet te verlaten om de fout te zien, het risico te begrijpen en een oplossing te pushen.

2. Snelheid Maakt Uit: Blokkerende vs. Niet-Blokkerende Scans

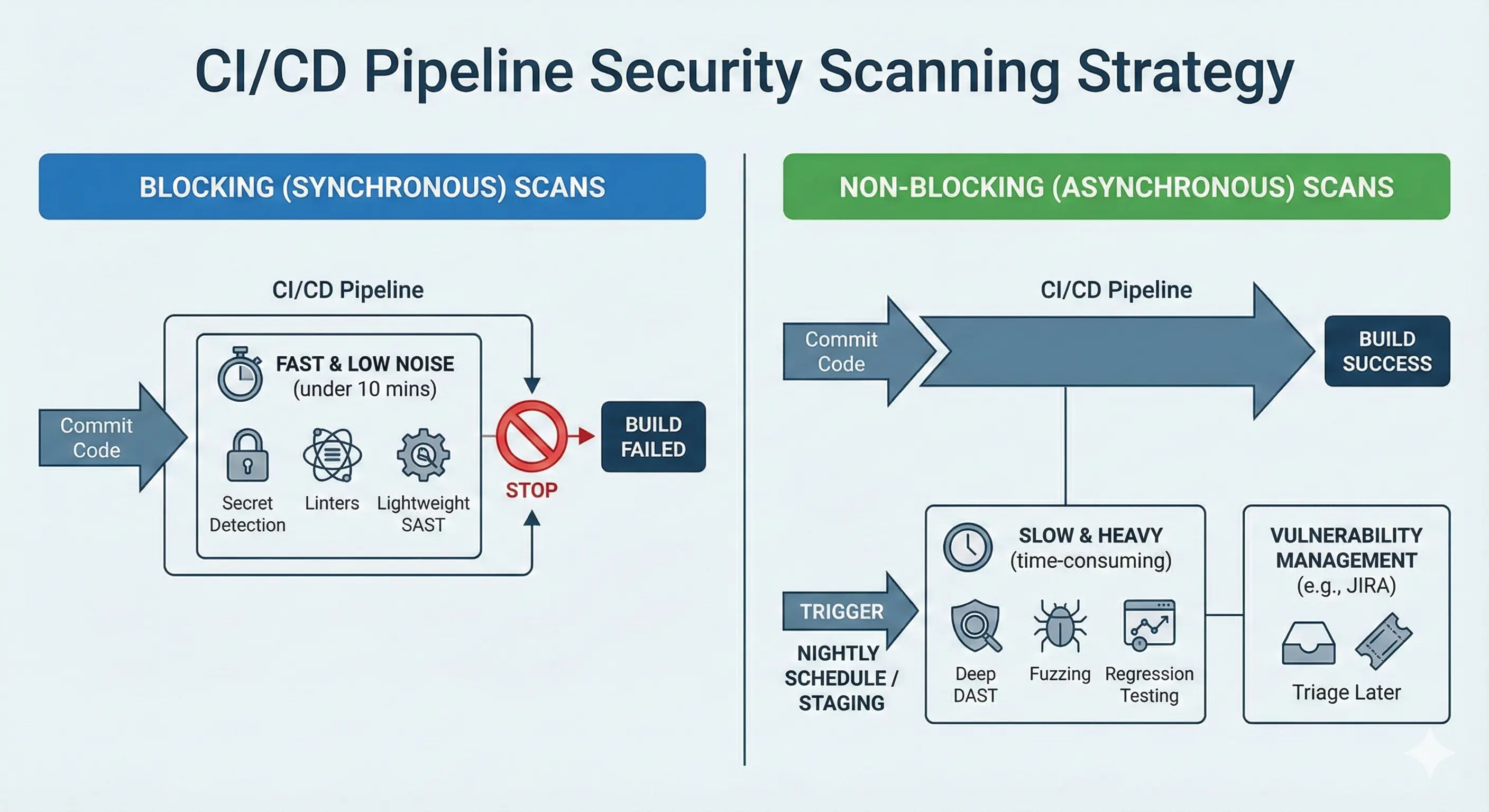

Langzame builds verslechteren de ontwikkelaarservaring aanzienlijk en kunnen leiden tot het omzeilen van beveiligingstools. Als uw beveiligingsscan 20 minuten toevoegt aan een pijplijn, zullen ontwikkelaars actief proberen deze te omzeilen. U moet uw scanstrategie opsplitsen op basis van snelheid.

A. Synchrone (Blokkerende) Scans

Deze scans draaien binnen de pijplijn en kunnen de build laten falen. Ze moeten snel zijn (onder de 5-10 minuten).

Wat te draaien

Geheimdetectie, linters, lichte SAST en beleidscontroles.

De Regel

Als de scan snel en deterministisch is (weinig valse positieven), maak het blokkerend. Dit voorkomt dat nieuwe eenvoudige fouten in de codebasis komen.

B. Asynchrone (Niet-Blokkerende) Scans

Deze scans zijn zwaar, tijdrovend of gevoelig voor ruis. Ze mogen nooit een standaard Pull Request blokkeren.

Wat te draaien

Diepe DAST scans, Fuzzing, of uitgebreide regressietests.

De Strategie

Start deze scans volgens een schema (bijv. ’s nachts) of in een speciale stagingomgeving.

De Feedbacklus

Breek de build niet. Leid in plaats daarvan de resultaten naar een kwetsbaarheidsbeheersysteem of maak een Jira-ticket aan voor het team om later te beoordelen. Dit balanceert grondigheid met snelheid.

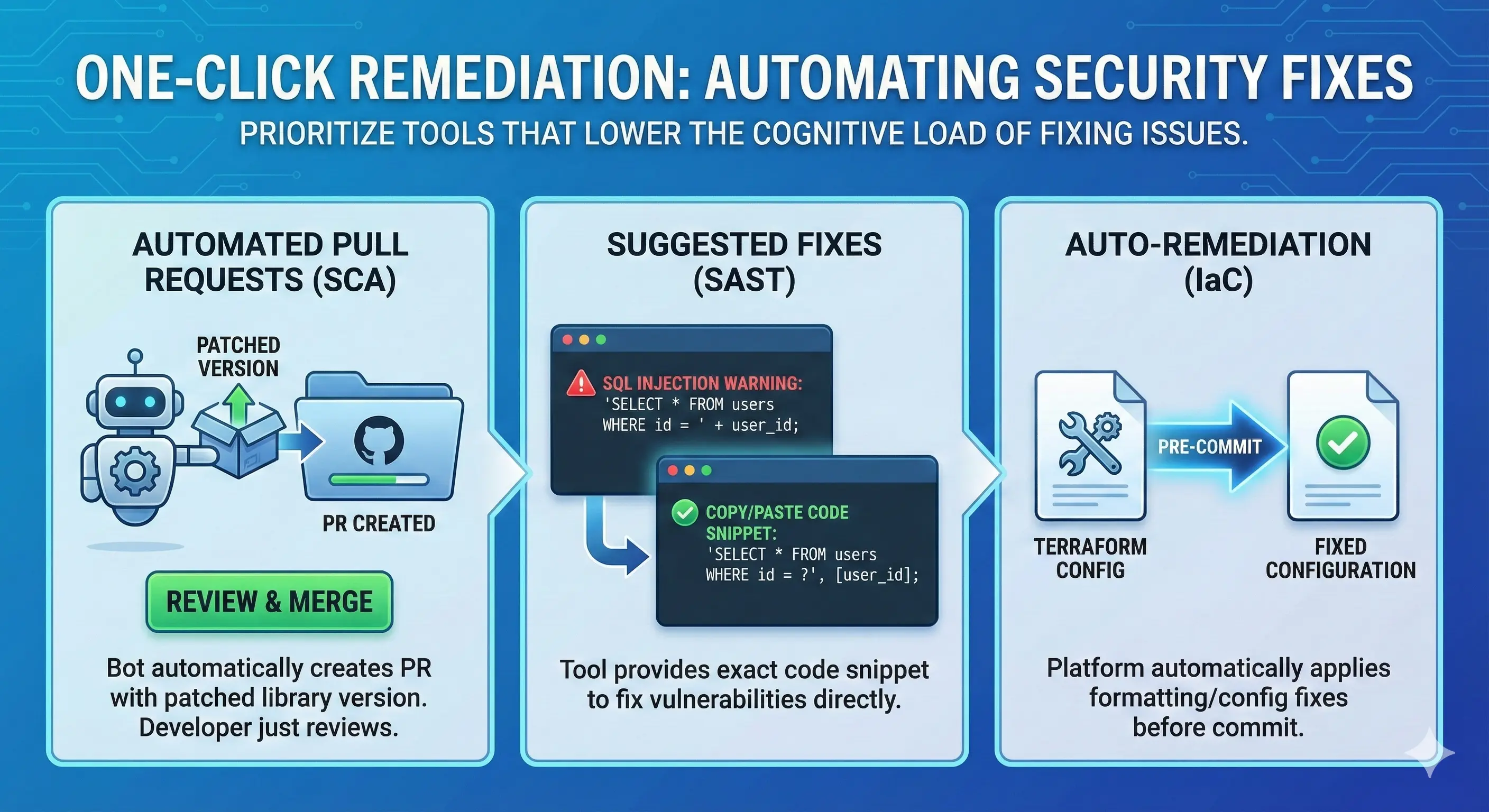

3. Verder gaan dan Detectie naar Eén-Klik Herstel

De beste beveiligingstools identificeren niet alleen problemen, maar bieden ook bruikbare richtlijnen voor herstel. Om wrijving te verminderen, geef prioriteit aan tools die de cognitieve belasting van het oplossen van het probleem verlagen.

Geautomatiseerde Pull Requests

Voor afhankelijkheidsupdates (SCA), gebruik tools zoals Plexicus ASPM. Deze tool opent automatisch een PR met de gepatchte versie van de bibliotheek. De ontwikkelaar hoeft alleen te beoordelen en te mergen.

Voorgestelde Oplossingen

Zorg ervoor dat uw SAST-tool een “Kopieer/Plak” codefragment biedt voor de oplossing. Als een ontwikkelaar een SQL-injectie waarschuwing ziet, moet de tool hen de exacte geparameteriseerde querycode tonen die ze in plaats daarvan moeten gebruiken.

Auto-Remediëring

Sommige geavanceerde platforms zoals Plexicus ASPM kunnen automatisch formatterings- of configuratieoplossingen toepassen op IaC-sjablonen (zoals Terraform) voordat de code zelfs maar wordt gecommit.

De Juiste Manier vs. De Verkeerde Manier

| Functie | De Verkeerde Manier (Hoge Frictie) | De Juiste Manier (Frictieloos) |

|---|---|---|

| Feedback Locatie | Apart Beveiligingsportaal of E-mailmelding | IDE Plugin & Pull Request Commentaar |

| Timing | 24 uur later (Nachtelijke Scan) | Direct (Pre-commit / CI) |

| Scansnelheid | Blokkeert build voor >20 minuten | Snelle controles blokkeren; langzame controles zijn asynchroon |

| Herstel | ”Los deze kwetsbaarheid op” (Algemeen) | “Hier is de codefragment om het op te lossen” |

| Actie van Ontwikkelaar | Contextswitch & onderzoek | In-flow correctie |

Veelgestelde Vragen (FAQ)

V: Zal het toevoegen van IDE-plugins invloed hebben op de systeemprestaties?

Moderne beveiligingsplugins zijn ontworpen om het gebruik van middelen te minimaliseren en scannen doorgaans alleen actieve bestanden om de impact op prestaties te verminderen. Het is echter het beste om ze zo te configureren dat ze alleen de actieve bestanden scannen waaraan u werkt, in plaats van het hele project, om middelen te besparen.

V: Wat als een blokkerende scan een vals positief resultaat vindt?

U moet een “Break Glass” of “Risicoacceptatie” proces hebben. Sta ontwikkelaars toe om een waarschuwing te snoozen of te negeren met een vereiste opmerking (bijv. “Dit is testdata, geen echt geheim”). Beoordeel deze negeringen later, maar stop de build vandaag niet.

V: Moeten we elke commit scannen?

Idealiter wel, voor lichte controles. Voor zwaardere scans is het meestal voldoende om te scannen bij het aanmaken van de Pull Request en bespaart het rekenkracht vergeleken met het scannen van elke individuele commit die naar een branch wordt gepusht.