Cara Meluncurkan Alat Keamanan: Kerangka 'Merangkak, Berjalan, Berlari'

Ringkasan: Pendekatan Bertahap

Pendekatan langkah demi langkah ini membantu Anda meluncurkan alat keamanan dengan lancar dan menjaga pembangunan tetap berjalan. Anggaplah ini sebagai serangkaian langkah kecil yang melindungi pengiriman Anda, memastikan proses pengembangan yang lebih andal dan aman.

| Mode Pemindaian | Dampak Pengembang | Konfigurasi / Pengaturan | Tujuan & Hasil |

|---|---|---|---|

| Crawl Fail Open (Mode Audit, Tidak ada peringatan) | Tidak ada gangguan; tidak terlihat oleh pengembang | Pindai pada setiap dorongan/komit, catat temuan | Kumpulkan data, sesuaikan aturan, tekan positif palsu; pembangunan selalu berhasil |

| Walk Fail Open (Mode Pemberitahuan, ada peringatan) | Pengembang melihat peringatan di PR/IDE | Aktifkan dekorasi PR/plugin IDE | Pengembang menerima umpan balik yang dapat ditindaklanjuti, membangun kepercayaan, memperbaiki masalah secara sukarela |

| Run Fail Closed (Mode Blokir) | Pembangunan terblokir pada masalah tinggi/kritis | Aktifkan gerbang kualitas, blokir pembangunan pada temuan kritis baru | Mencegah kerentanan baru mencapai produksi; pengembang menghormati kegagalan |

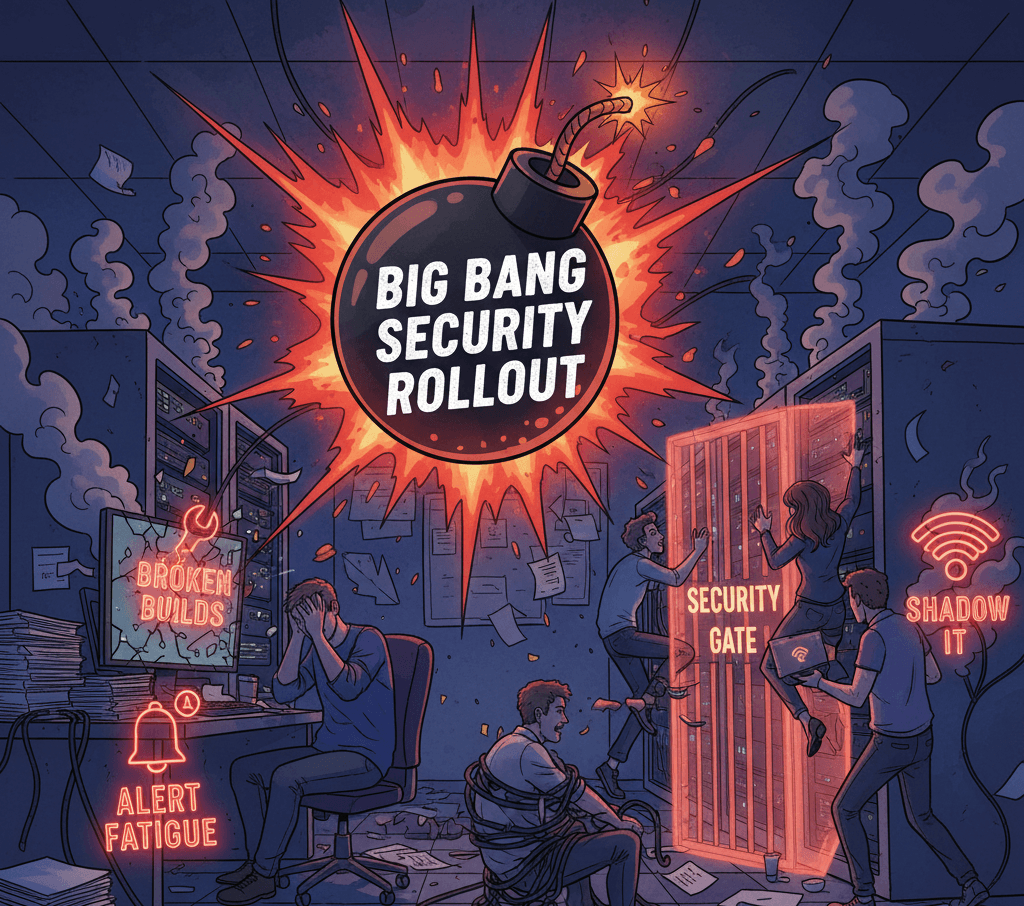

Pengantar: Mengapa Peluncuran “Big Bang” Gagal

Proyek DevSecOps dapat dengan cepat keluar jalur dengan peluncuran “Big Bang”. Ini sering terjadi ketika tim mendapatkan alat SAST atau Alat Pemindai Kontainer baru dan langsung mengaktifkan “Mode Blokir”. Misalnya, tim pengembangan perangkat lunak di XYZ Corp pernah mengaktifkan “Mode Blokir” pada hari pertama dengan alat pemindai baru mereka.

Semalam, alat tersebut menandai ratusan masalah keamanan kecil yang membutuhkan perhatian mendesak, secara efektif menghentikan seluruh proses pengembangan mereka.

Saat para pengembang bergegas untuk menyelesaikan masalah ini, tenggat waktu proyek yang kritis terlewatkan, menyebabkan frustrasi dan hilangnya kepercayaan pada alat tersebut. Skenario ini menyoroti risiko dan mengilustrasikan mengapa pendekatan yang lebih bertahap diperlukan.

Hasilnya biasanya mengarah pada masalah:

- Build Rusak: Pengembang tidak dapat menerapkan perbaikan kritis.

- Kelelahan Peringatan: Banjir positif palsu membanjiri tim.

- IT Bayangan: Tim yang frustrasi melewati pemeriksaan keamanan untuk menjaga pekerjaan mereka tetap berjalan.

Untuk menghindari masalah ini, ambil pendekatan evolusioner daripada mencoba mengubah segalanya sekaligus. Itulah yang dimaksud dengan kerangka Crawl, Walk, Run.

Studi terbaru menunjukkan bahwa organisasi yang menerapkan peluncuran bertahap mengalami peningkatan yang terukur dalam frekuensi penerapan dan pemulihan kegagalan yang lebih cepat, sehingga meningkatkan keandalan praktik DevSecOps mereka.

Dengan mengaitkan kerangka ini dengan hasil kinerja yang terbukti, seperti pengurangan waktu henti dan peningkatan tingkat keberhasilan build, kita dapat memastikan bahwa para pemimpin teknik mengenali nilainya.

Fase 1: Merangkak (Visibilitas & Penetapan Dasar)

Tujuan: Mendapatkan visibilitas penuh terhadap utang teknis yang ada sambil menghindari gangguan pada alur kerja pengembang. Bertujuan untuk mencapai cakupan repositori 90% dalam dua minggu pertama untuk memastikan keberhasilan yang terukur dan tolok ukur kemajuan yang jelas.

- Dalam fase awal ini, fokus pada pengumpulan data dengan mengintegrasikan alat keamanan ke dalam pipeline CI/CD Anda dengan cara yang tidak mengganggu.

- Konfigurasi: Atur alat untuk Gagal Terbuka menggunakan Mode Audit—mencatat semua temuan tanpa memberi tahu pengembang atau memblokir build.

- Tindakan: Memicu pemindaian pada setiap dorongan kode atau komit.

- Hasil: Pemindai mencatat semua temuan ke dasbor sambil memungkinkan semua build berhasil, bahkan jika kerentanan kritis terdeteksi.

💡 Tip Pro: Gunakan fase ini untuk menyetel pemindai Anda dengan hati-hati. Jika aturan tertentu (misalnya, “Angka Ajaib dalam Kode”) memicu kebisingan berlebihan (misalnya, 500 kali di seluruh repositori), pertimbangkan untuk menyetel atau menonaktifkannya sementara untuk fokus pada masalah yang dapat ditindaklanjuti sebelum melanjutkan.

Mengapa ini penting: Menetapkan “Dasar Keselamatan” ini memungkinkan tim keamanan Anda memahami volume dan sifat utang teknis yang ada dan menyempurnakan konfigurasi aturan tanpa mempengaruhi penerapan.

Fase 2: Berjalan (Umpan Balik & Pendidikan)

Tujuan: Memberikan umpan balik keamanan yang dapat ditindaklanjuti dan tepat waktu kepada pengembang yang terintegrasi ke dalam alur kerja sehari-hari mereka, tanpa menghalangi kemajuan pengembangan.

- Setelah kebisingan dikurangi, buat temuan terlihat bagi pengembang. Pertahankan alat dalam mode Fail Open, tetapi beralih ke Mode Pemberitahuan dengan mengaktifkan peringatan.

- Konfigurasi: Integrasikan umpan balik ke dalam alat pengembangan seperti dekorasi Pull Request (komentar) atau plugin IDE.

- Hasil: Pengembang menerima umpan balik keamanan secara real-time dalam proses tinjauan kode mereka, misalnya, “⚠️ Tingkat Keparahan Tinggi: Rahasia yang dikodekan keras diperkenalkan pada baris 42.”

Pengembang dapat memilih untuk memperbaiki masalah segera atau mendokumentasikan positif palsu untuk resolusi nanti.

Mengapa ini penting: Fase ini membangun kepercayaan antara keamanan dan pengembang. Keamanan dilihat sebagai panduan kolaboratif, bukan penjaga gerbang. Pengembang menjadi terbiasa dengan kehadiran alat dan mulai secara sukarela memperbaiki masalah karena umpan balik langsung dan dapat ditindaklanjuti.

Untuk memperkuat perilaku positif ini, dorong tim untuk merayakan kemenangan awal. Berbagi cerita sukses cepat, seperti ‘PR pertama yang digabungkan dengan nol temuan Tinggi,’ membangun momentum dan mendorong lebih banyak pengembang menuju perbaikan sukarela.

Fase 3: Jalankan (Penyaringan & Penegakan)

Tujuan: Mencegah kerentanan berisiko tinggi baru mencapai produksi dengan menerapkan gerbang keamanan.

- Setelah menyetel dan mendidik pengembang, aktifkan Build Breakers atau Quality Gates yang menegakkan kebijakan dengan memblokir build dengan masalah kritis.

- Konfigurasi: Atur alat ke mode Fail Closed untuk menghentikan build dengan kerentanan tingkat tinggi dan kritis. Masalah dengan tingkat sedang dan rendah tetap sebagai peringatan untuk menghindari gangguan berlebihan.

- Nuansa penting: Pertimbangkan untuk memblokir hanya kerentanan baru yang diperkenalkan oleh perubahan saat ini (misalnya, dalam PR saat ini), sambil melacak masalah yang ada sebagai item backlog untuk diperbaiki dari waktu ke waktu.

- Hasil: Jika seorang pengembang memperkenalkan, misalnya, kerentanan SQL Injection kritis, build gagal dan tidak dapat digabungkan hingga diperbaiki atau pengecualian yang didokumentasikan disetujui.

Mengapa ini penting: Karena alat dan tim telah disetel dan dididik dengan baik, tingkat positif palsu rendah. Pengembang menghormati kegagalan build sebagai sinyal keamanan yang benar daripada melawannya.

Selanjutnya

Sekarang Anda memiliki strategi bertahap untuk kapan harus memblokir build, langkah berikutnya adalah memutuskan di mana mengintegrasikan alat-alat ini untuk memaksimalkan produktivitas pengembang.

Dalam artikel berikutnya, kami akan mengeksplorasi Keamanan Tanpa Gesekan, cara untuk menyematkan alat keamanan dengan mulus ke dalam IDE pengembang dan alur kerja PR, mengurangi perpindahan konteks dan meningkatkan adopsi.

Pertanyaan yang Sering Diajukan (FAQ)

Apa itu kerangka “Crawl, Walk, Run”?

Ini adalah cara langkah demi langkah yang sederhana untuk mulai menggunakan alat keamanan baru tanpa menimbulkan masalah. Pertama, Anda mengumpulkan informasi secara diam-diam (Crawl). Selanjutnya, Anda menunjukkan masalah kepada pengembang agar mereka dapat belajar dan memperbaikinya (Walk). Akhirnya, Anda memblokir kode buruk untuk menjaga keamanan perangkat lunak Anda (Run). Ini membantu tim mengadopsi alat keamanan dengan lancar dan mendapatkan kepercayaan sepanjang jalan.

Mengapa kita tidak boleh langsung memblokir build?

Jika Anda memblokir build sejak hari pertama, alat tersebut mungkin menandai terlalu banyak masalah sekaligus, menghentikan pengembang dari melakukan pekerjaan mereka. Ini dapat menyebabkan frustrasi dan memperlambat proyek. Memulai dengan lambat berarti Anda menemukan dan memperbaiki peringatan yang berisik terlebih dahulu, sehingga pemblokiran hanya terjadi ketika alat tersebut akurat dan dipercaya.

Berapa lama setiap langkah harus berlangsung?

Biasanya, fase Crawl berlangsung beberapa minggu saat Anda mengumpulkan cukup data. Fase Walk memerlukan lebih banyak waktu karena pengembang terbiasa melihat peringatan dan memperbaiki masalah. Hanya pindah ke Run ketika alat sudah disetel dengan baik dan tim merasa nyaman memperbaiki masalah sebelum kode digabungkan.

Apa itu “Fail Open” dan kapan kita menggunakannya?

“Fail Open” berarti alat menemukan masalah tetapi tidak menghentikan kode dari penggabungan. Gunakan ini dalam fase Crawl dan Walk untuk menghindari mengganggu pengembang saat Anda mengumpulkan data dan mengajari mereka tentang masalah tersebut.