Keamanan Tanpa Gesekan: Mengintegrasikan Alat ke dalam Alur Kerja Pengembang

Ringkasan

Pengalaman Pengembang (DevEx) adalah kunci saat memilih alat keamanan. Keamanan harus membuat pekerjaan pengembang lebih mudah, bukan lebih sulit. Jika pengembang harus meninggalkan lingkungan pengkodean mereka atau menggunakan dasbor lain untuk menemukan masalah, itu memperlambat mereka dan membuat mereka kurang mungkin menggunakan alat tersebut.

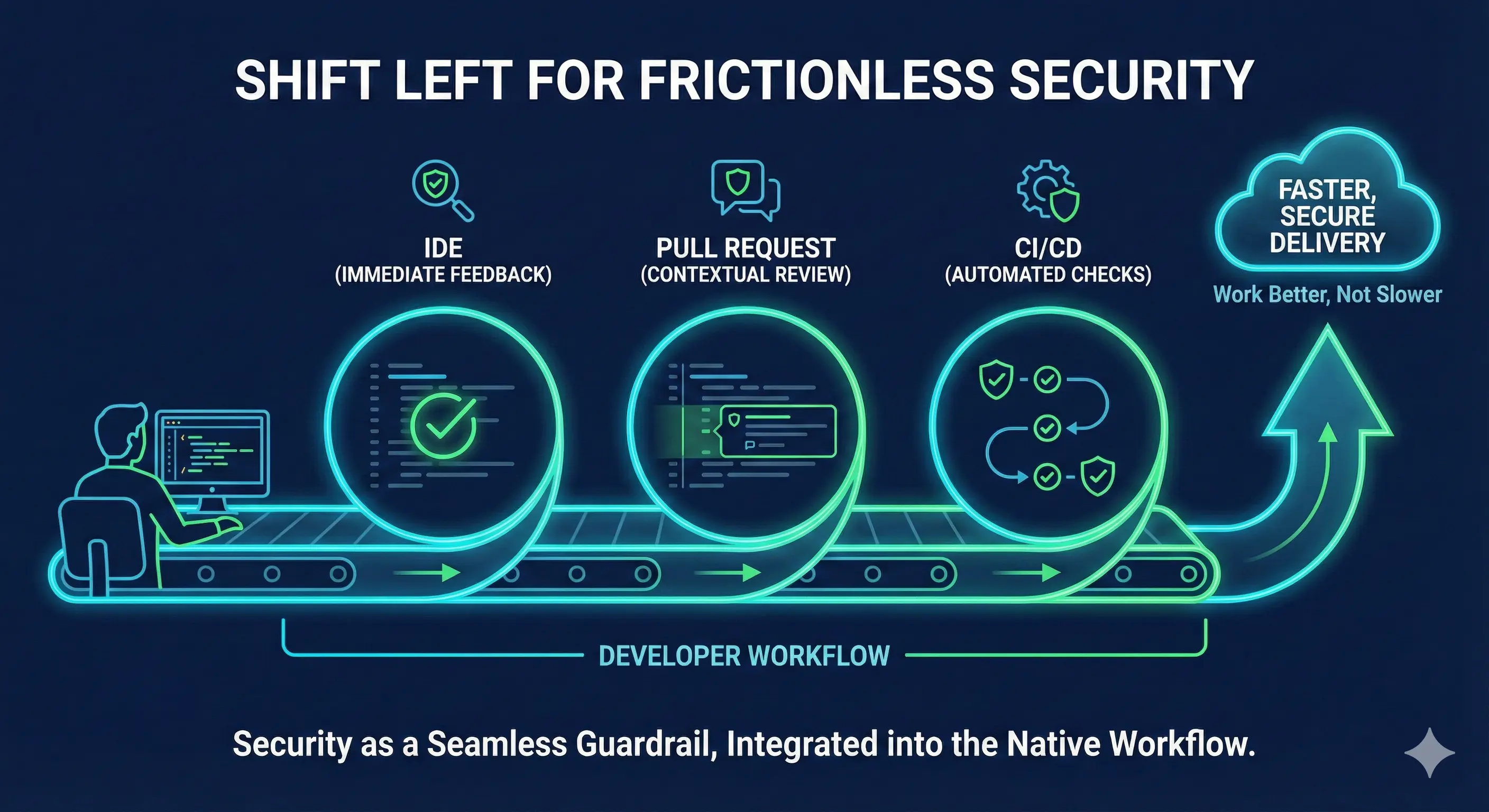

Untuk menerapkan alat keamanan dengan “cara yang benar,” Anda harus mengintegrasikannya langsung ke dalam alur kerja pengembang asli, mengubah keamanan dari penghalang menjadi pagar pengaman yang mulus.

Panduan ini menjelaskan cara mengatur keamanan tanpa gesekan. Ini mencakup di mana meletakkan alat seperti di IDE, hook pra-komit, atau CI/CD, dan bagaimana mengaturnya sehingga tim Anda dapat bekerja lebih baik, bukan lebih lambat.

1. Realitas “Shift Left”: Bertemu Pengembang di Tempat Mereka Berada

Prinsip inti dari pengurangan gesekan adalah konteks. Anda harus memberikan umpan balik keamanan saat pengembang masih terlibat secara mental dengan kode yang baru saja mereka tulis. Kami mengkategorikan titik integrasi berdasarkan jaraknya dari momen pembuatan kode.

A. IDE

Sebelum kode bahkan disimpan atau dikomit, alat keamanan harus berjalan secara lokal.

- Jenis Alat: Analisis Statis (SAST) linters, Pemeriksa ketergantungan, Pemindai rahasia.

- Implementasi: Instal plugin untuk VS Code, IntelliJ, atau Eclipse

- Mengapa Ini Bekerja: Ini bertindak seperti pemeriksa ejaan. Sama seperti pengolah kata yang langsung menggarisbawahi kesalahan ketik dengan warna merah, plugin IDE menyoroti kode yang tidak aman (seperti rahasia yang dikodekan secara keras atau fungsi yang tidak aman) secara instan.

B. Permintaan Penarikan

Waktu yang optimal untuk umpan balik adalah ketika pengembang mengirimkan kode untuk ditinjau, karena mereka sudah fokus pada kualitas dan terbuka untuk kritik.

Jenis Alat

SAST mendalam, Pemindaian Rahasia, dan Pemindaian Infrastruktur sebagai Kode (IaC).

Implementasi

Konfigurasikan alat Anda untuk memposting komentar inline langsung pada baris kode yang relevan dalam permintaan penarikan. Ini berarti alat keamanan memposting komentar langsung pada baris kode spesifik yang gagal, seperti yang dilakukan oleh peninjau manusia.

Mengapa Ini Bekerja

Ini menjaga pengembang tetap berada di platform pilihan mereka (GitHub, GitLab, Azure DevOps). Mereka tidak perlu meninggalkan halaman untuk melihat kesalahan, memahami risiko, dan mendorong perbaikan.

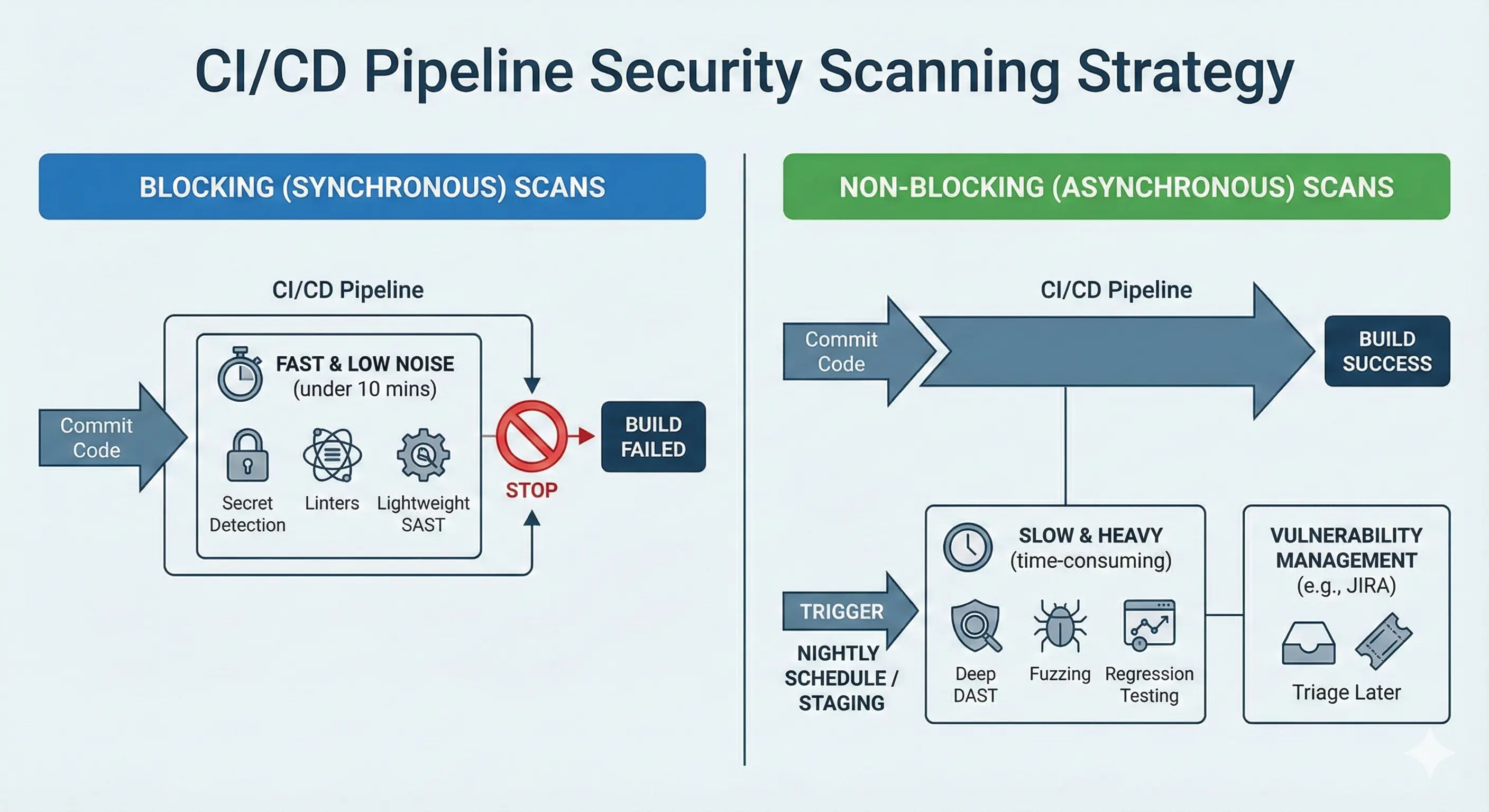

2. Kecepatan Penting: Pemindaian Blokir vs. Non-Blokir

Build yang lambat secara signifikan menurunkan pengalaman pengembang dan dapat menyebabkan pengabaian alat keamanan. Jika pemindaian keamanan Anda menambah 20 menit ke pipeline, pengembang akan secara aktif mencoba untuk mengabaikannya. Anda harus membagi strategi pemindaian Anda berdasarkan kecepatan.

A. Pemindaian Sinkron (Memblokir)

Pemindaian ini berjalan di dalam pipeline dan dapat menyebabkan kegagalan build. Mereka harus cepat (di bawah 5-10 menit).

Apa yang Harus Dijalankan

Deteksi rahasia, linter, SAST ringan, dan pemeriksaan kebijakan.

Aturannya

Jika pemindaian cepat dan deterministik (sedikit positif palsu), jadikan pemindaian memblokir. Ini mencegah kesalahan sederhana baru masuk ke dalam basis kode.

B. Pemindaian Asinkron (Tidak Memblokir)

Pemindaian ini berat, memakan waktu, atau rentan terhadap kebisingan. Mereka tidak boleh memblokir Permintaan Tarik standar.

Apa yang Harus Dijalankan

Pemindaian DAST mendalam, Fuzzing, atau pengujian regresi yang komprehensif.

Strateginya

Aktifkan pemindaian ini sesuai jadwal (misalnya, setiap malam) atau pada lingkungan staging yang didedikasikan.

Loop Umpan Balik

Jangan memecahkan build. Sebaliknya, salurkan hasilnya ke dalam sistem manajemen kerentanan atau buat tiket Jira untuk tim agar dapat ditindaklanjuti nanti. Ini menyeimbangkan ketelitian dengan kecepatan.

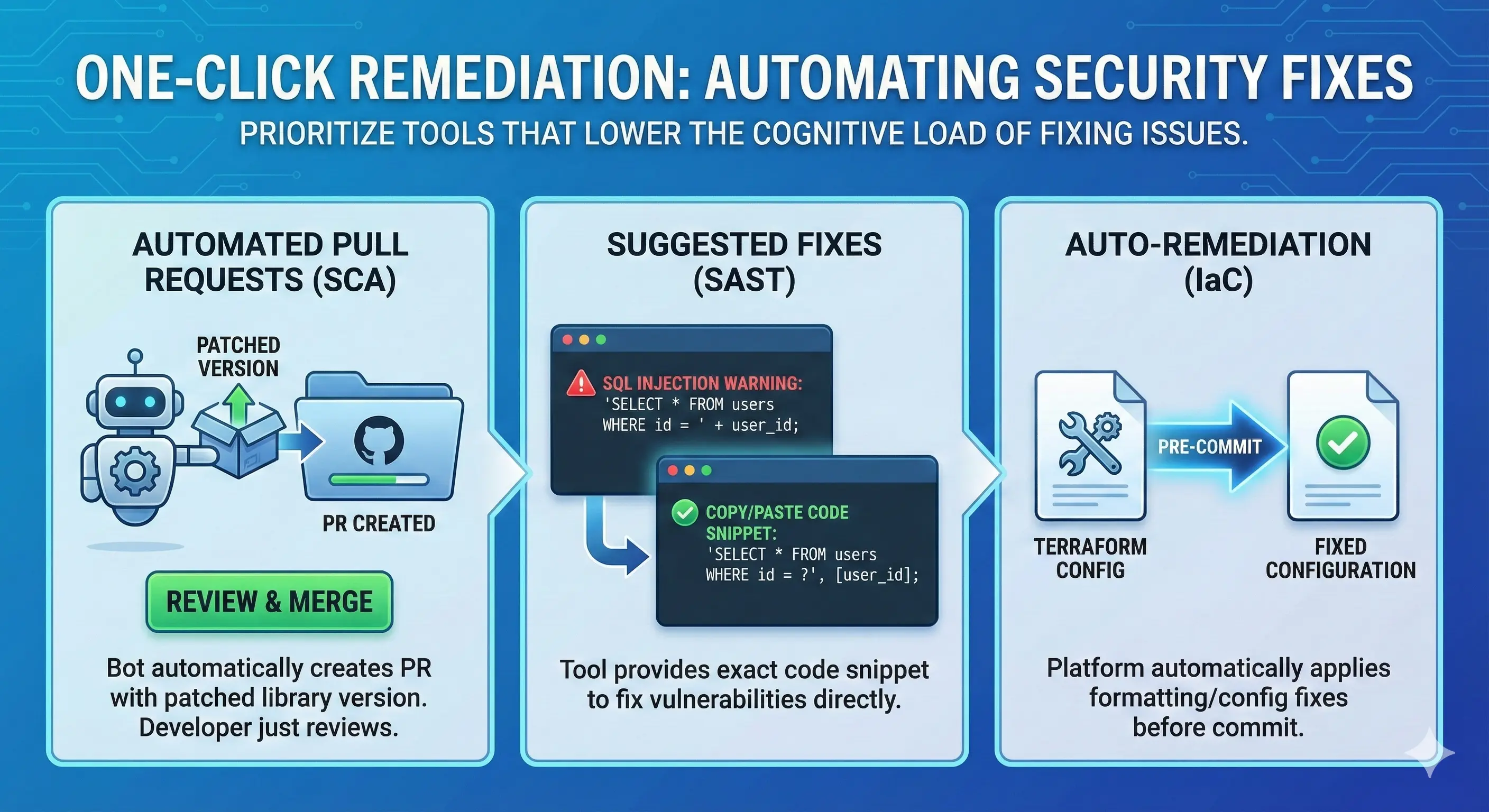

3. Bergerak Melampaui Deteksi ke Remediasi Satu-Klik

Alat keamanan terbaik tidak hanya mengidentifikasi masalah tetapi juga memberikan panduan remediasi yang dapat ditindaklanjuti. Untuk mengurangi gesekan, prioritaskan alat yang mengurangi beban kognitif dalam memperbaiki masalah.

Permintaan Tarik Otomatis

Untuk pembaruan ketergantungan (SCA), gunakan alat seperti Plexicus ASPM. Alat ini secara otomatis membuka PR dengan versi perpustakaan yang telah diperbaiki. Pengembang hanya perlu meninjau dan menggabungkan.

Perbaikan yang Disarankan

Pastikan alat SAST Anda menyediakan cuplikan kode “Salin/Tempel” untuk perbaikan. Jika pengembang melihat peringatan Injeksi SQL, alat tersebut harus menunjukkan kode kueri terparameter yang tepat untuk digunakan sebagai gantinya.

Otomatisasi Remediasi

Beberapa platform canggih seperti Plexicus ASPM dapat secara otomatis menerapkan format atau perbaikan konfigurasi pada template IaC (seperti Terraform) sebelum kode bahkan dikomit.

Cara yang Benar vs. Cara yang Salah

| Fitur | Cara yang Salah (Gesekan Tinggi) | Cara yang Benar (Tanpa Gesekan) |

|---|---|---|

| Lokasi Umpan Balik | Portal Keamanan Terpisah atau Pemberitahuan Email | Plugin IDE & Komentar Pull Request |

| Waktu | 24 jam kemudian (Pemindaian Malam) | Instan (Pra-komit / CI) |

| Kecepatan Pemindaian | Memblokir build selama >20 menit | Pemeriksaan cepat memblokir; pemeriksaan lambat bersifat asinkron |

| Remediasi | ”Perbaiki Kerentanan ini” (Umum) | “Berikut adalah cuplikan kode untuk memperbaikinya” |

| Tindakan Pengembang | Pergantian konteks & investigasi | Koreksi dalam aliran |

Pertanyaan yang Sering Diajukan (FAQ)

Q: Apakah menambahkan plugin IDE akan mempengaruhi kinerja sistem?

Plugin keamanan modern dirancang untuk meminimalkan penggunaan sumber daya dan biasanya hanya memindai file aktif untuk mengurangi dampak kinerja. Namun, sebaiknya konfigurasikan mereka untuk hanya memindai file aktif yang Anda kerjakan, daripada seluruh proyek, untuk menghemat sumber daya.

Q: Bagaimana jika pemindaian yang memblokir menemukan positif palsu?

Anda harus memiliki proses “Break Glass” atau “Penerimaan Risiko”. Izinkan pengembang untuk menunda atau mengabaikan peringatan dengan komentar yang diperlukan (misalnya, “Ini adalah data uji, bukan rahasia nyata”). Tinjau pengabaian ini nanti, tetapi jangan hentikan build hari ini.

Q: Haruskah kita memindai setiap komit?

Idealnya, ya, untuk pemeriksaan ringan. Untuk pemindaian yang lebih berat, pemindaian pada pembuatan Pull Request biasanya sudah cukup dan menghemat sumber daya komputasi dibandingkan dengan memindai setiap komit individu yang didorong ke cabang.