אבטחה ללא חיכוך: שילוב כלים בתהליך העבודה של המפתחים

סיכום

חוויית מפתח (DevEx) היא מפתח בבחירת כלי אבטחה. אבטחה צריכה להקל על עבודת המפתח, לא להקשות עליה. אם מפתחים צריכים לעזוב את סביבת הקידוד שלהם או להשתמש בלוח מחוונים אחר כדי למצוא בעיות, זה מאט אותם ומפחית את הסיכוי שהם ישתמשו בכלים.

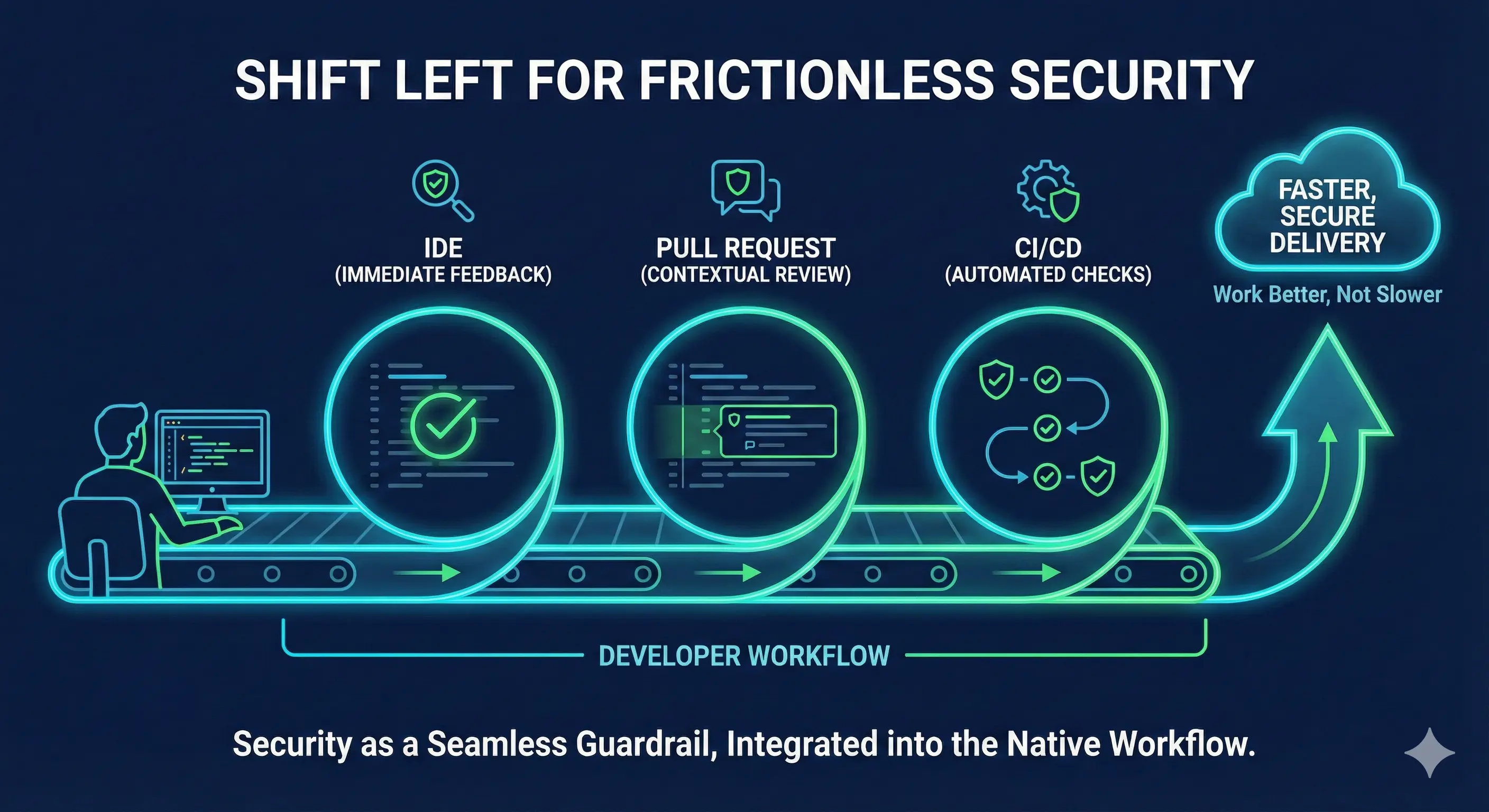

כדי ליישם כלי אבטחה “בדרך הנכונה”, יש לשלב אותם ישירות לתוך זרימת העבודה הטבעית של המפתח, ולהפוך את האבטחה ממכשול למעקה בטיחות חלק.

מדריך זה מסביר כיצד להגדיר אבטחה ללא חיכוך. הוא מכסה היכן לשים כלים כמו ב-IDE, hooks לפני התחייבות, או CI/CD, וכיצד להגדיר אותם כך שהצוות שלך יוכל לעבוד טוב יותר, לא לאט יותר.

1. מציאות “הזזה שמאלה”: לפגוש את המפתחים במקום בו הם נמצאים

העיקרון המרכזי של הפחתת חיכוך הוא הקשר. יש לספק משוב אבטחה בזמן שהמפתח עדיין מעורב מנטלית עם הקוד שהוא כתב זה עתה. אנו מסווגים נקודות אינטגרציה לפי המרחק שלהן מרגע יצירת הקוד.

א. ה-IDE

לפני שהקוד נשמר או מתחייב, כלי אבטחה צריכים לפעול מקומית.

- סוגי כלים: ניתוח סטטי (SAST) לינטורים, בודקי תלות, סורקי סודות.

- יישום: התקן תוספים עבור VS Code, IntelliJ או Eclipse

- למה זה עובד: זה פועל כמו בודק איות. בדיוק כמו שמעבד תמלילים מדגיש שגיאת כתיב באדום מיד, תוסף IDE מדגיש קוד לא בטוח (כגון סודות מקודדים או פונקציות לא בטוחות) באופן מיידי.

ב. בקשת משיכה

הזמן האופטימלי לקבלת משוב הוא כאשר מפתח מגיש קוד לבדיקה, שכן הוא כבר ממוקד באיכות ופתוח לביקורת.

סוגי כלים

SAST עמוק, סריקת סודות, וסריקת תשתית כקוד (IaC).

יישום

הגדר את הכלים שלך לפרסם הערות בשורה ישירות על השורות הרלוונטיות של הקוד בבקשת המשיכה. זה אומר שכלי האבטחה מפרסם הערה ישירות על השורה הספציפית של הקוד שנכשלה, בדיוק כמו שמבקר אנושי היה עושה.

למה זה עובד

זה שומר את המפתח בפלטפורמה המועדפת עליו (GitHub, GitLab, Azure DevOps). הם לא צריכים לעזוב את הדף כדי לראות את השגיאה, להבין את הסיכון, ולדחוף תיקון.

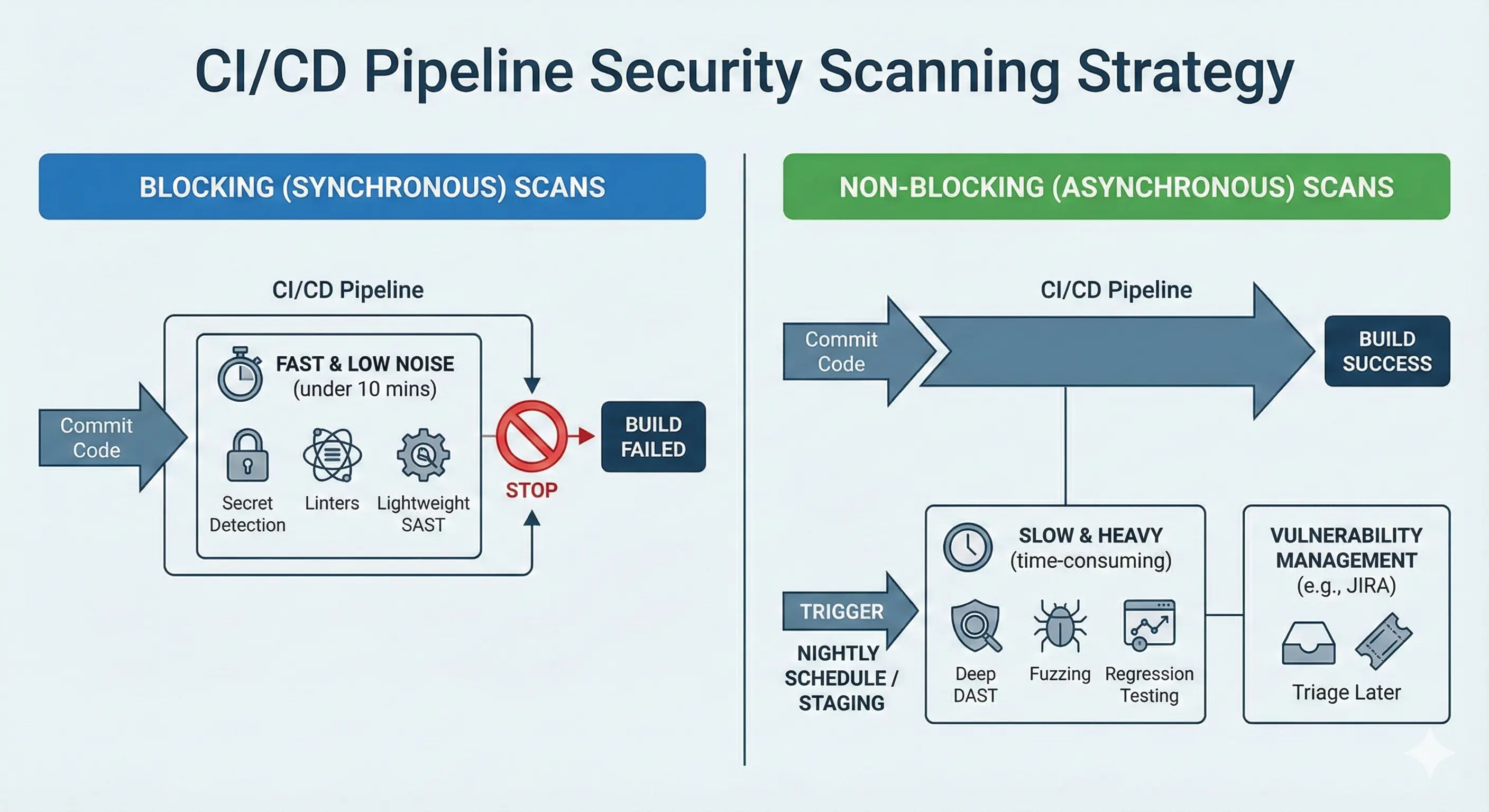

2. מהירות חשובה: סריקות חוסמות מול לא חוסמות

בניות איטיות פוגעות משמעותית בחוויית המפתח ויכולות להוביל לעקיפת כלי אבטחה. אם סריקת האבטחה שלך מוסיפה 20 דקות לצינור, מפתחים ינסו לעקוף אותה באופן פעיל. עליך לפצל את אסטרטגיית הסריקה שלך בהתבסס על מהירות.

א. סריקות סינכרוניות (חוסמות)

סריקות אלו רצות בתוך הצינור ויכולות לגרום לכשל בבנייה. הן חייבות להיות מהירות (מתחת ל-5-10 דקות).

מה להריץ

זיהוי סודות, לינטורים, SAST קל משקל ובדיקות מדיניות.

הכלל

אם הסריקה מהירה ודטרמיניסטית (מעט חיוביות שגויות), עשה אותה חוסמת. זה מונע שגיאות פשוטות חדשות מלהיכנס לקוד.

ב. סריקות אסינכרוניות (לא חוסמות)

סריקות אלו כבדות, גוזלות זמן או רועשות. הן לעולם לא צריכות לחסום בקשת משיכה סטנדרטית.

מה להריץ

סריקות DAST עמוקות, פאזינג או בדיקות רגרסיה מקיפות.

האסטרטגיה

הפעל סריקות אלו על פי לוח זמנים (למשל, בלילה) או בסביבת בדיקה ייעודית.

לולאת המשוב

אל תשבור את הבנייה. במקום זאת, העבר את התוצאות למערכת ניהול פגיעויות או צור כרטיס Jira עבור הצוות לטיפול מאוחר יותר. זה מאזן יסודיות עם מהירות.

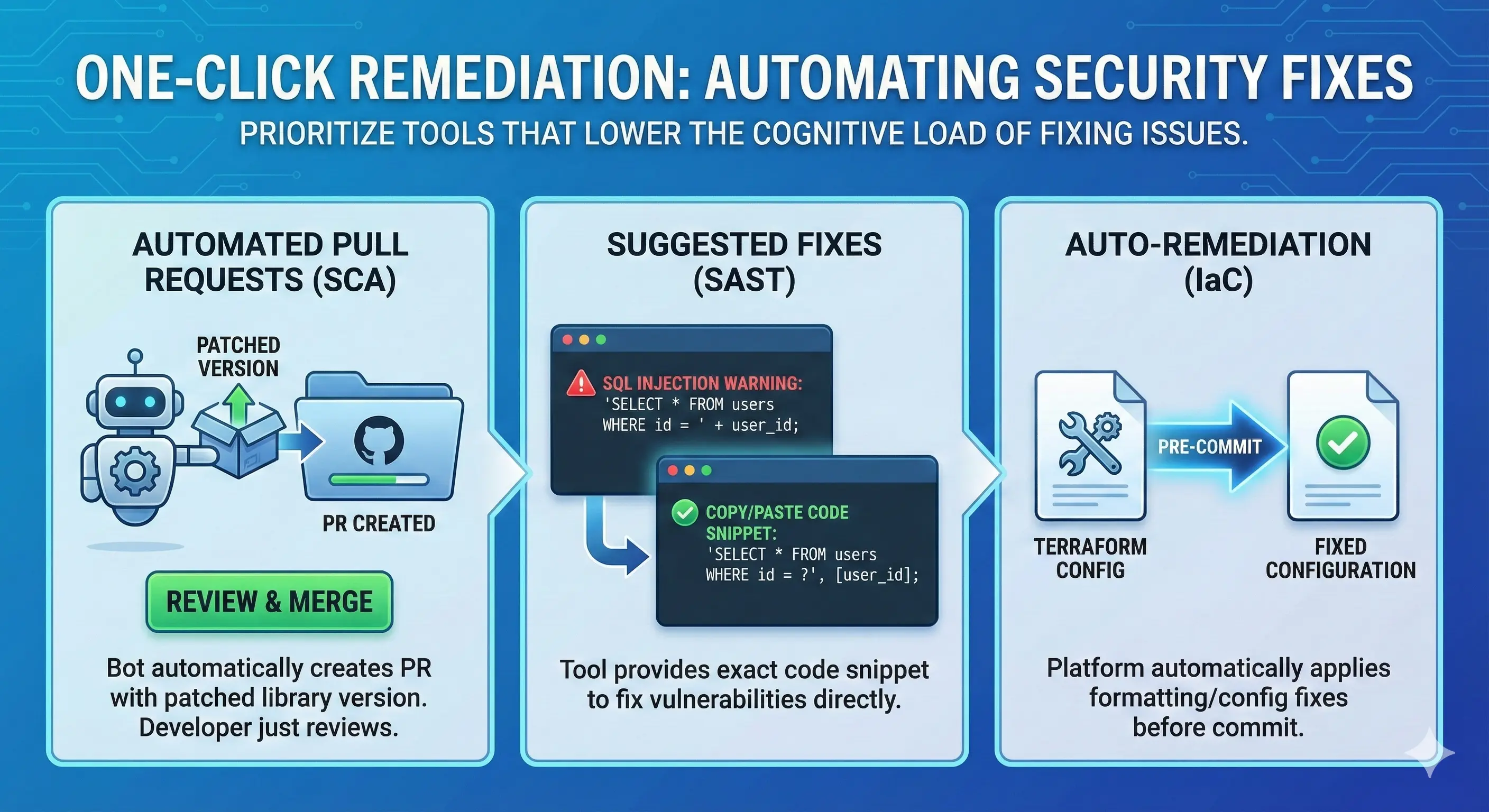

3. מעבר מזיהוי לתיקון בלחיצה אחת

הכלים הטובים ביותר לאבטחה לא רק מזהים בעיות אלא גם מספקים הנחיות תיקון שניתן לפעול לפיהן. כדי להפחית חיכוך, יש להעדיף כלים שמפחיתים את העומס הקוגניטיבי של תיקון הבעיה.

בקשות משיכה אוטומטיות

לעדכוני תלות (SCA), השתמש בכלים כמו Plexicus ASPM. כלי זה פותח אוטומטית בקשת משיכה עם גרסת הספרייה המתוקנת. המפתח רק צריך לבדוק ולמזג.

תיקונים מוצעים

ודא שכלי ה-SAST שלך מספק קטע קוד “העתק/הדבק” לתיקון. אם מפתח רואה אזהרת הזרקת SQL, הכלי צריך להראות לו את קוד השאילתה המותאם לשימוש במקום.

תיקון אוטומטי

חלק מהפלטפורמות המתקדמות כמו Plexicus ASPM יכולות ליישם אוטומטית תיקוני עיצוב או תצורה לתבניות IaC (כמו Terraform) לפני שהקוד אפילו מתחייב.

הדרך הנכונה מול הדרך הלא נכונה

| תכונה | הדרך הלא נכונה (חיכוך גבוה) | הדרך הנכונה (ללא חיכוך) |

|---|---|---|

| מיקום משוב | פורטל אבטחה נפרד או הודעת דוא”ל | תוסף IDE ותגובה לבקשת משיכה |

| תזמון | 24 שעות מאוחר יותר (סריקה לילית) | מיידי (לפני התחייבות / CI) |

| מהירות סריקה | חוסם בנייה ליותר מ-20 דקות | בדיקות מהירות חוסמות; בדיקות איטיות הן אסינכרוניות |

| תיקון | ”תקן את הפגיעות הזו” (גנרי) | “הנה קטע הקוד לתקן את זה” |

| פעולת מפתח | מעבר הקשר וחקירה | תיקון תוך כדי תהליך |

שאלות נפוצות (FAQ)

ש: האם הוספת תוספי IDE תשפיע על ביצועי המערכת?

תוספי אבטחה מודרניים מתוכננים למזער שימוש במשאבים ובדרך כלל סורקים רק קבצים פעילים כדי להפחית את השפעת הביצועים. עם זאת, עדיף להגדיר אותם לסרוק רק את הקבצים הפעילים שאתה עובד עליהם, ולא את כל הפרויקט, כדי לחסוך במשאבים.

ש: מה אם סריקה חוסמת מוצאת חיובי שגוי?

עליך לקיים תהליך “Break Glass” או “Risk Acceptance”. אפשר למפתחים להשהות או לדחות התראה עם תגובה נדרשת (למשל, “זהו נתוני בדיקה, לא סוד אמיתי”). סקור את הדחיות הללו מאוחר יותר, אך אל תעצור את הבנייה היום.

ש: האם עלינו לסרוק כל התחייבות?

באופן אידיאלי, כן, עבור בדיקות קלות משקל. עבור סריקות כבדות יותר, סריקה ביצירת בקשת משיכה בדרך כלל מספיקה וחוסכת משאבי מחשוב בהשוואה לסריקה של כל התחייבות בודדת שנדחפת לענף.