Sécurité sans friction : Intégration des outils dans le flux de travail des développeurs

Résumé

L’expérience développeur (DevEx) est essentielle lors du choix des outils de sécurité. La sécurité doit faciliter le travail du développeur, et non le compliquer. Si les développeurs doivent quitter leur environnement de codage ou utiliser un autre tableau de bord pour trouver des problèmes, cela les ralentit et les rend moins susceptibles d’utiliser les outils.

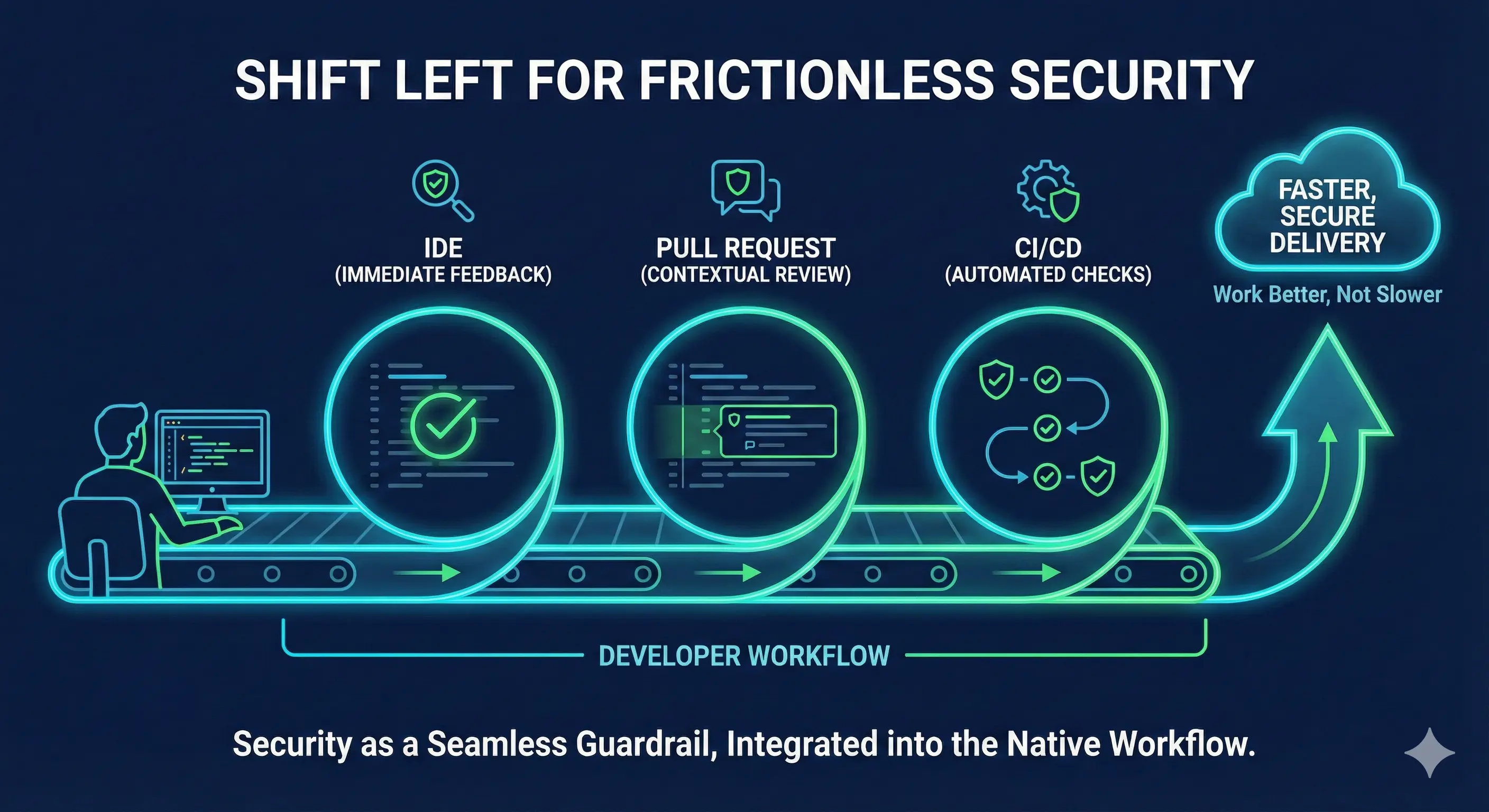

Pour implémenter les outils de sécurité de la “bonne manière”, vous devez les intégrer directement dans le flux de travail natif du développeur, transformant la sécurité d’un obstacle en une rampe de sécurité transparente.

Ce guide explique comment mettre en place une sécurité sans friction. Il couvre où placer les outils comme dans l’IDE, les hooks de pré-engagement, ou CI/CD, et comment les configurer pour que votre équipe puisse travailler mieux, et non plus lentement.

1. La réalité du “Shift Left” : Rencontrer les développeurs là où ils vivent

Le principe fondamental de la réduction des frictions est le contexte. Vous devez fournir un retour de sécurité pendant que le développeur est encore mentalement engagé avec le code qu’il vient d’écrire. Nous catégorisons les points d’intégration par leur distance par rapport au moment de création du code.

A. L’IDE

Avant même que le code soit enregistré ou engagé, les outils de sécurité doivent fonctionner localement.

- Types d’outils : Analyse statique (SAST) analyseurs, vérificateurs de dépendances, scanners de secrets.

- Mise en œuvre : Installer des plugins pour VS Code, IntelliJ ou Eclipse

- Pourquoi ça fonctionne : Cela agit comme un correcteur orthographique. Tout comme un traitement de texte souligne immédiatement une faute de frappe en rouge, un plugin IDE met en évidence instantanément le code non sécurisé (comme des secrets codés en dur ou des fonctions non sûres).

B. La Pull Request

Le moment optimal pour recevoir des retours est lorsque un développeur soumet du code pour révision, car il est déjà concentré sur la qualité et ouvert à la critique.

Types d’outils

SAST approfondi, Scan de secrets, et scan de l’infrastructure en tant que code (IaC).

Mise en œuvre

Configurez vos outils pour publier des commentaires en ligne directement sur les lignes de code pertinentes dans la pull request. Cela signifie que l’outil de sécurité publie un commentaire directement sur la ligne de code spécifique qui a échoué, tout comme le ferait un examinateur humain.

Pourquoi ça fonctionne

Cela garde le développeur dans sa plateforme de choix (GitHub, GitLab, Azure DevOps). Il n’a pas besoin de quitter la page pour voir l’erreur, comprendre le risque et proposer une correction.

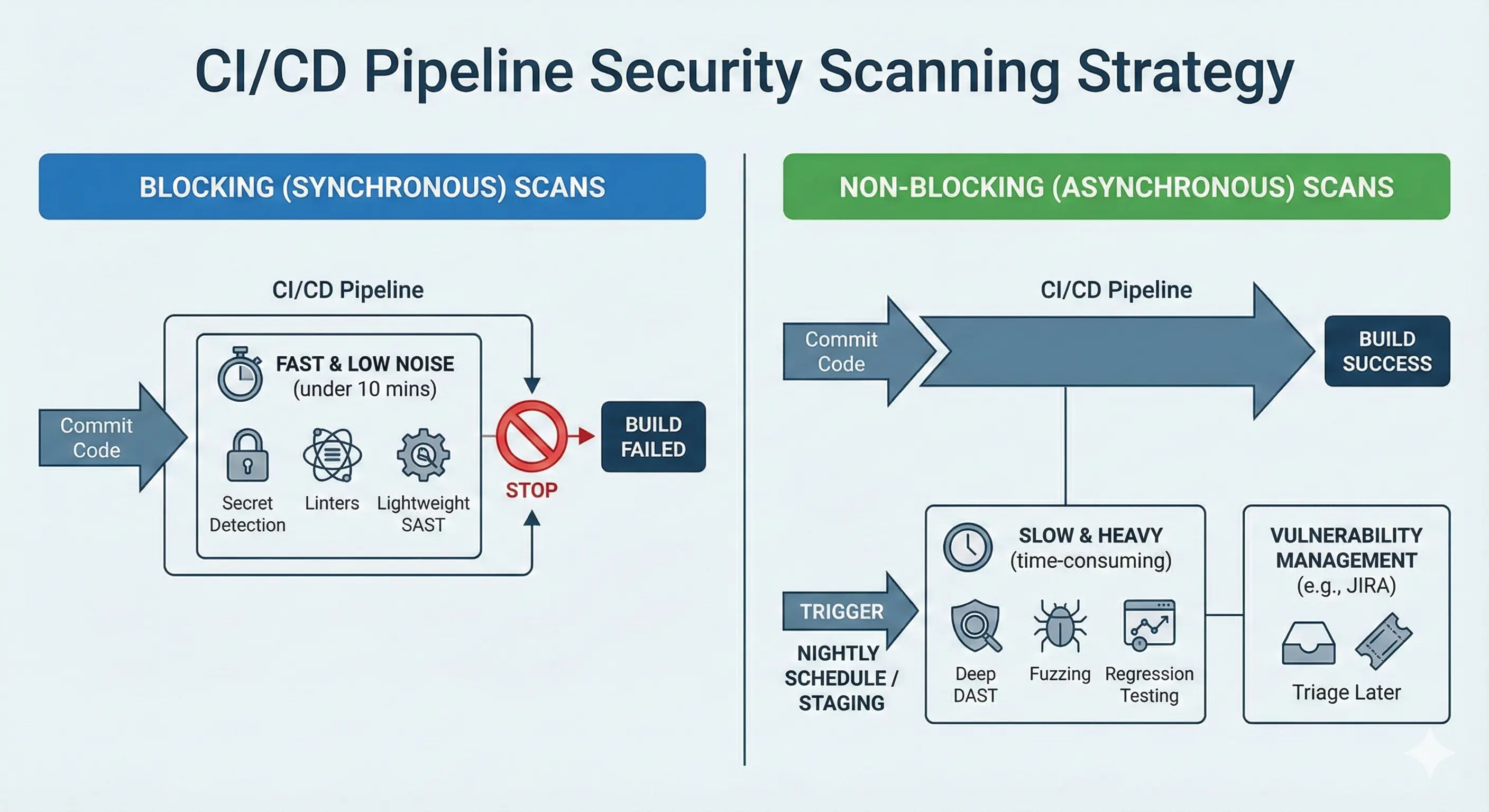

2. La vitesse compte : Scans bloquants vs non-bloquants

Les constructions lentes dégradent considérablement l’expérience des développeurs et peuvent conduire au contournement des outils de sécurité. Si votre analyse de sécurité ajoute 20 minutes à un pipeline, les développeurs tenteront activement de la contourner. Vous devez bifurquer votre stratégie de scan en fonction de la vitesse.

A. Scans synchrones (bloquants)

Ces scans s’exécutent à l’intérieur du pipeline et peuvent faire échouer la construction. Ils doivent être rapides (moins de 5-10 minutes).

Que faire tourner

Détection de secrets, analyseurs de code, SAST léger et vérifications de politiques.

La règle

Si le scan est rapide et déterministe (faible taux de faux positifs), rendez-le bloquant. Cela empêche de nouvelles erreurs simples d’entrer dans le code.

B. Scans asynchrones (non bloquants)

Ces scans sont lourds, chronophages ou sujets au bruit. Ils ne doivent jamais bloquer une demande de tirage standard.

Que faire tourner

Scans DAST profonds, Fuzzing ou tests de régression complets.

La stratégie

Déclenchez ces scans selon un calendrier (par exemple, de nuit) ou sur un environnement de staging dédié.

Le cycle de rétroaction

Ne cassez pas la construction. Au lieu de cela, envoyez les résultats dans un système de gestion des vulnérabilités ou créez un ticket Jira pour que l’équipe puisse le trier plus tard. Cela équilibre la minutie avec la vitesse.

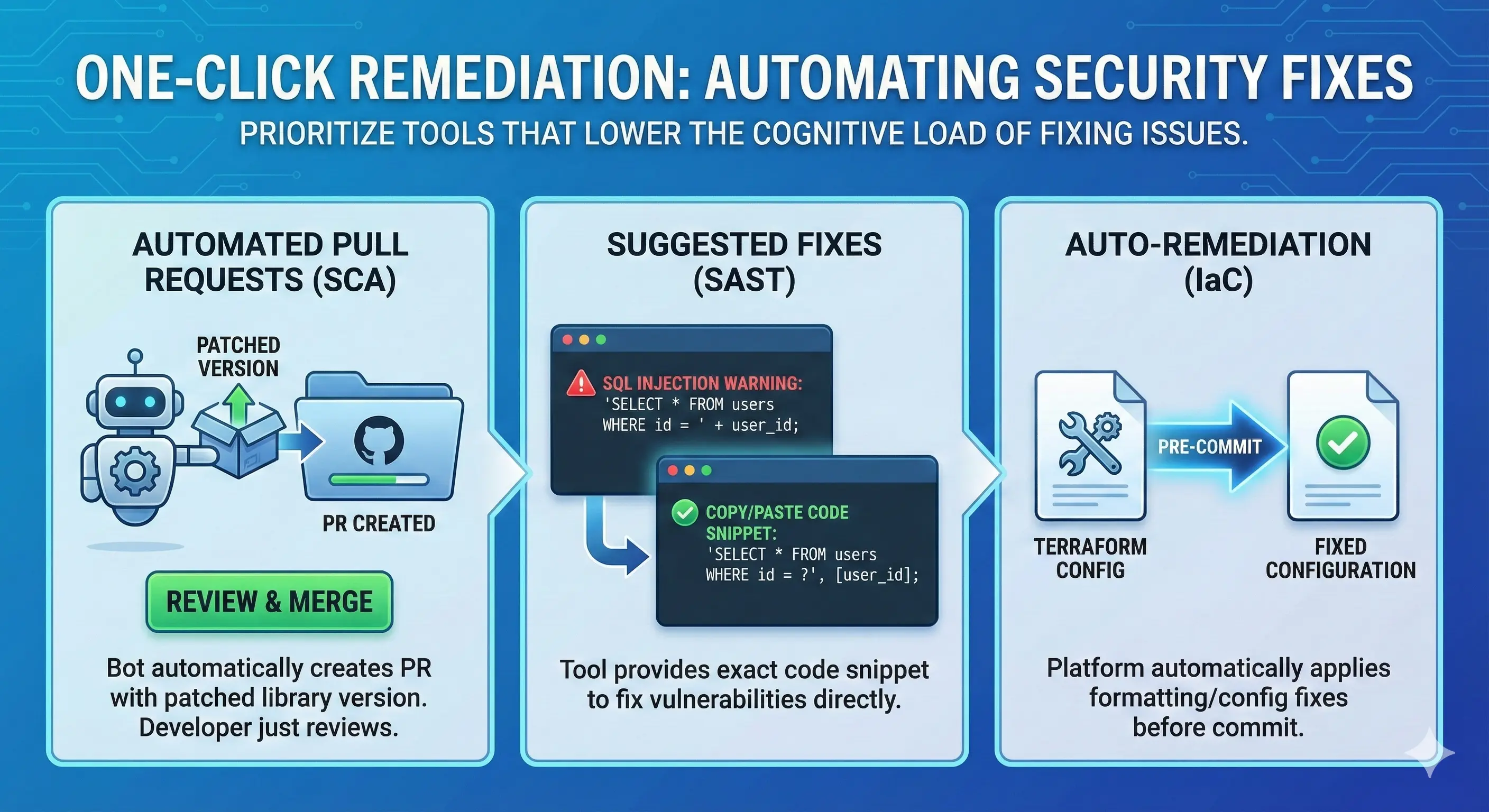

3. Aller au-delà de la détection vers la remédiation en un clic

Les meilleurs outils de sécurité non seulement identifient les problèmes, mais fournissent également des conseils de remédiation exploitables. Pour réduire les frictions, privilégiez les outils qui diminuent la charge cognitive de la résolution du problème.

Requêtes Pull Automatisées

Pour les mises à jour de dépendances (SCA), utilisez des outils comme Plexicus ASPM. Cet outil ouvre automatiquement une PR avec la version corrigée de la bibliothèque. Le développeur n’a qu’à examiner et fusionner.

Corrections Suggérées

Assurez-vous que votre outil SAST fournit un extrait de code “Copier/Coller” pour la correction. Si un développeur voit un avertissement de Injection SQL, l’outil doit lui montrer le code de requête paramétrée exact à utiliser à la place.

Auto-Remédiation

Certaines plateformes avancées comme Plexicus ASPM peuvent appliquer automatiquement des corrections de formatage ou de configuration aux modèles IaC (comme Terraform) avant même que le code ne soit engagé.

La Bonne Façon vs. La Mauvaise Façon

| Fonctionnalité | La Mauvaise Façon (Haute Friction) | La Bonne Façon (Sans Friction) |

|---|---|---|

| Emplacement des Commentaires | Portail de Sécurité Séparé ou Notification par Email | Plugin IDE & Commentaire de Pull Request |

| Timing | 24 heures plus tard (Analyse Nocturne) | Instantané (Pré-commit / CI) |

| Vitesse de l’Analyse | Bloque la construction pendant >20 minutes | Vérifications rapides bloquent ; vérifications lentes sont asynchrones |

| Remédiation | ”Corrigez cette Vulnérabilité” (Générique) | “Voici le fragment de code pour la corriger” |

| Action du Développeur | Changement de contexte & investigation | Correction en flux |

Questions Fréquemment Posées (FAQ)

Q : L’ajout de plugins IDE impactera-t-il les performances du système ?

Les plugins de sécurité modernes sont conçus pour minimiser l’utilisation des ressources et analysent généralement uniquement les fichiers actifs pour réduire l’impact sur les performances. Cependant, il est préférable de les configurer pour analyser uniquement les fichiers actifs sur lesquels vous travaillez, plutôt que l’ensemble du projet, afin d’économiser des ressources.

Q : Que se passe-t-il si une analyse bloquante trouve un faux positif ?

Vous devez avoir un processus “Briser la Glace” ou “Acceptation du Risque”. Permettez aux développeurs de mettre en veille ou de rejeter une alerte avec un commentaire requis (par exemple, “Ce sont des données de test, pas un vrai secret”). Révisez ces rejets plus tard, mais ne bloquez pas la construction aujourd’hui.

Q : Devons-nous analyser chaque commit ?

Idéalement, oui, pour des vérifications légères. Pour des analyses plus lourdes, l’analyse lors de la création de la Pull Request est généralement suffisante et économise des ressources informatiques par rapport à l’analyse de chaque commit individuel poussé sur une branche.