Kuinka ottaa käyttöön tietoturvatyökalut: 'Ryömi, Kävele, Juokse' -kehys

Yhteenveto: Vaiheittainen Lähestymistapa

Tämä vaiheittainen lähestymistapa auttaa ottamaan käyttöön turvallisuustyökaluja sujuvasti ja pitää rakennelmat käynnissä. Ajattele sitä sarjana pieniä askeleita, jotka suojaavat toimitustasi, varmistaen luotettavamman ja turvallisemman kehitysprosessin.

| Skannaustila | Kehittäjän Vaikutus | Konfigurointi / Asennus | Tarkoitus & Lopputulos |

|---|---|---|---|

| Ryömintä Avoin Epäonnistuminen (Audit Mode, Ei hälytyksiä) | Ei häiriötä; näkymätön kehittäjille | Skannaa jokaisella pushilla/commitilla, kirjaa havainnot | Kerää tietoa, säädä sääntöjä, tukahduta väärät positiiviset; rakennelmat aina läpäisevät |

| Kävely Avoin Epäonnistuminen (Ilmoitustila, hälytykset) | Kehittäjät näkevät varoitukset PR/IDE | Ota käyttöön PR-koristelu/IDE-laajennukset | Kehittäjät saavat toimivaa palautetta, rakentavat luottamusta, korjaavat ongelmat vapaaehtoisesti |

| Juoksu Suljettu Epäonnistuminen (Estotila) | Rakennelmat estetty vakavien/kriittisten ongelmien vuoksi | Aktivoi laatukynnykset, estä rakennelma uusien kriittisten havaintojen vuoksi | Estää uusia haavoittuvuuksia pääsemästä tuotantoon; kehittäjät kunnioittavat epäonnistumisia |

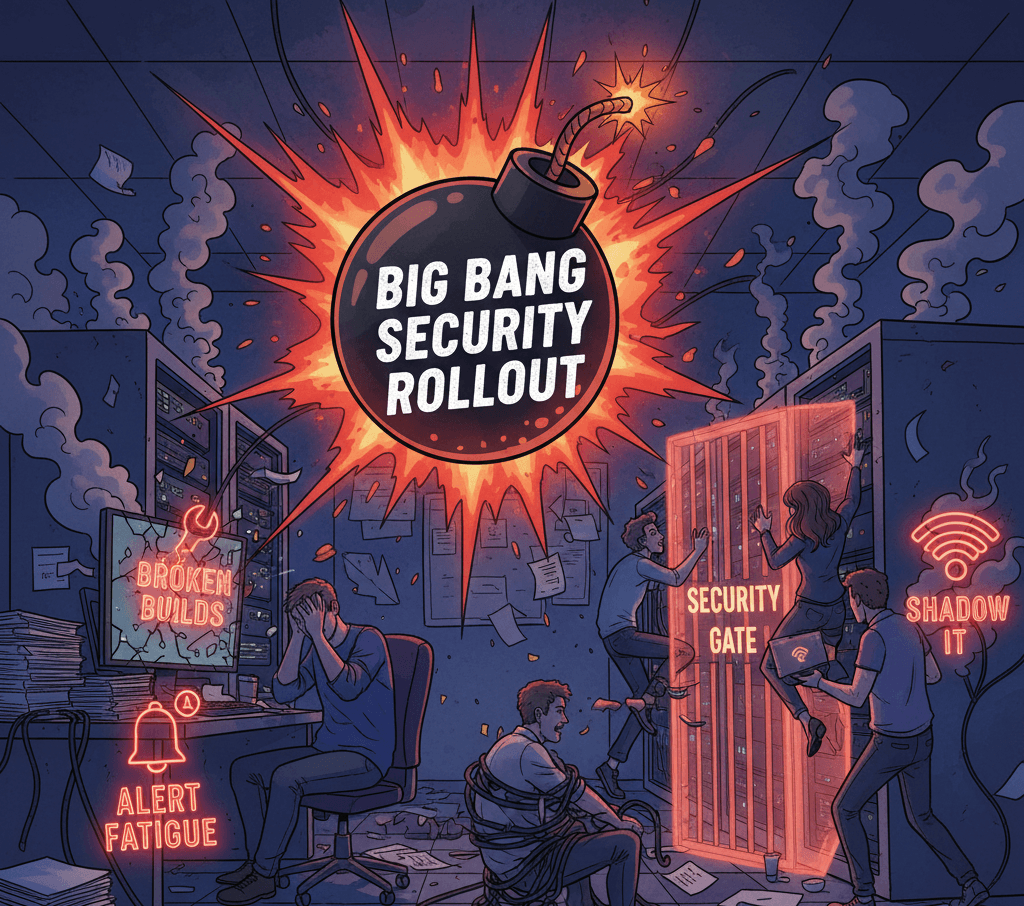

Johdanto: Miksi “Big Bang” Käyttöönotot Epäonnistuvat

DevSecOps-projekti voi nopeasti mennä pieleen “Big Bang” käyttöönotolla. Tämä tapahtuu usein, kun tiimi saa uuden SAST tai Container Scanner -työkalun ja kytkee “Estotilan” päälle heti. Esimerkiksi XYZ Corp

ohjelmistokehitystiimi otti “Estotilan” käyttöön ensimmäisenä päivänä uuden skannerityökalunsa kanssa.

Yön yli työkalu merkitsi satoja pieniä tietoturvaongelmia, jotka vaativat kiireellistä huomiota, pysäyttäen tehokkaasti koko heidän kehitysprosessinsa.

Kun kehittäjät kiirehtivät ratkaisemaan näitä ongelmia, kriittiset projektin määräajat jäivät väliin, mikä johti turhautumiseen ja työkalun luottamuksen menettämiseen. Tämä skenaario korostaa riskejä ja havainnollistaa, miksi asteittaisempi lähestymistapa on tarpeen.

Tuloksena on yleensä ongelmia:

- Rikkinäiset rakenteet: Kehittäjät eivät pysty ottamaan käyttöön kriittisiä korjauksia.

- Hälytysväsymys: Väärien positiivisten tulva ylittää tiimin.

- Varjo-IT: Turhautuneet tiimit ohittavat tietoturvatarkastukset pitääkseen työnsä liikkeessä.

Välttääksesi nämä ongelmat, ota evolutiivinen lähestymistapa sen sijaan, että yrität muuttaa kaiken kerralla. Siitä on kyse Crawl, Walk, Run -kehikossa.

Viimeaikaiset tutkimukset ovat osoittaneet, että organisaatiot, jotka toteuttavat vaiheittaisia käyttöönottoja, kokevat mitattavissa olevan parannuksen käyttöönoton tiheydessä ja nopeamman virheiden korjaamisen, mikä parantaa heidän DevSecOps-käytäntöjensä luotettavuutta.

Linkittämällä tämä kehikko todistettuihin suorituskykyisiin tuloksiin, kuten vähentyneeseen seisokkiaikaan ja lisääntyneisiin rakennusmenestysprosentteihin, voimme varmistaa, että insinöörijohtajat tunnistavat sen arvon.

Vaihe 1: Ryömi (Näkyvyys & Peruslinjaus)

Tavoite: Saavuta täydellinen näkyvyys olemassa olevaan tekniseen velkaan häiritsemättä kehittäjien työnkulkuja. Pyri saavuttamaan 90% repositorion kattavuus ensimmäisten kahden viikon aikana varmistaaksesi mitattavissa olevan menestyksen ja selkeät edistymisen vertailuarvot.

- Tässä alkuvaiheessa keskity datan keräämiseen integroimalla tietoturvatyökalu CI/CD-putkeesi häiritsemättömällä tavalla.

- Konfigurointi: Aseta työkalu Fail Open -tilaan käyttämällä Audit Modea—kirjaten kaikki löydökset ilman, että kehittäjiä ilmoitetaan tai rakennuksia estetään.

- Toimenpide: Käynnistä skannaukset jokaisella koodin työntämisellä tai sitoutumisella.

- Lopputulos: Skanneri kirjaa kaikki löydökset kojelautaan samalla kun kaikki rakennukset onnistuvat, vaikka kriittisiä haavoittuvuuksia havaittaisiin.

💡 Vinkki: Käytä tätä vaihetta skannerin huolelliseen virittämiseen. Jos tietty sääntö (esim. “Magic Numbers in Code”) aiheuttaa liiallista melua (esim. 500 kertaa eri repositorioissa), harkitse sen virittämistä tai väliaikaista poistamista keskittyäksesi toiminnallisiin ongelmiin ennen eteenpäin siirtymistä.

Miksi tämä on tärkeää: Tämän “Turvallisuusperustan” luominen antaa tietoturvatiimillesi mahdollisuuden ymmärtää olemassa olevan teknisen velan määrän ja luonteen sekä hienosäätää sääntöjen konfiguraatiot vaikuttamatta käyttöönottoihin.

Vaihe 2: Kävely (Palaute & Koulutus)

Tavoite: Tarjoa kehittäjille toiminnallista, ajankohtaista tietoturvapalautetta integroituna heidän päivittäisiin työnkulkuihinsa, estämättä kehityksen etenemistä.

- Kun melu on vähennetty, tee havainnot näkyviksi kehittäjille. Pidä työkalu Fail Open -tilassa, mutta vaihda Ilmoitustilaan ottamalla hälytykset käyttöön.

- Konfiguraatio: Integroi palaute kehitystyökaluihin, kuten Pull Request -koristeluun (kommentit) tai IDE-laajennuksiin.

- Lopputulos: Kehittäjät saavat reaaliaikaista tietoturvapalautetta koodin tarkistusprosessissaan, esim. “⚠️ Korkea vakavuus: Kovakoodattu salaisuus lisätty riville 42.”

Kehittäjät voivat valita, korjaavatko ongelman heti vai dokumentoivatko väärät positiiviset tulokset myöhempää ratkaisua varten.

Miksi tämä on tärkeää: Tämä vaihe rakentaa luottamusta tietoturvan ja kehittäjien välillä. Tietoturva nähdään yhteistyökumppanina, ei portinvartijana. Kehittäjät tottuvat työkalun läsnäoloon ja alkavat vapaaehtoisesti korjata ongelmia, koska palautesilmukka on suora ja toiminnallinen.

Positiivisten käyttäytymismallien vahvistamiseksi kannusta tiimejä juhlimaan varhaisia voittoja. Nopeiden menestystarinoiden jakaminen, kuten ‘ensimmäinen PR yhdistetty ilman yhtään korkeaa havaintoa’, luo momentumia ja kannustaa enemmän kehittäjiä vapaaehtoisiin korjauksiin.

Vaihe 3: Suorita (Portinvartiointi ja valvonta)

Tavoite: Estä uusia korkean riskin haavoittuvuuksia pääsemästä tuotantoon ottamalla käyttöön tietoturvaportit.

- Kun kehittäjät on viritetty ja koulutettu, aktivoi Build Breakers tai Quality Gates, jotka toteuttavat käytäntöjä estämällä kriittisiä ongelmia sisältävät rakennelmat.

- Konfiguraatio: Aseta työkalu Fail Closed -tilaan pysäyttämään rakennelmat, joissa on korkean ja kriittisen vakavuuden haavoittuvuuksia. Keskivahvuuden ja matalan vakavuuden ongelmat jäävät varoituksiksi, jotta vältetään liiallinen häiriö.

- Tärkeä vivahde: Harkitse estämistä vain uusille haavoittuvuuksille, jotka on tuotu nykyisillä muutoksilla (esim. nykyisessä PR), samalla kun seurataan olemassa olevia ongelmia backlog-merkintöinä, jotka korjataan ajan myötä.

- Lopputulos: Jos kehittäjä tuo esimerkiksi kriittisen SQL Injection -haavoittuvuuden, rakennelma epäonnistuu eikä sitä voida yhdistää ennen kuin se on korjattu tai dokumentoitu poikkeus on hyväksytty.

Miksi tämä on tärkeää: Koska työkalu ja tiimi ovat hyvin viritettyjä ja koulutettuja, väärien positiivisten osuus on alhainen. Kehittäjät kunnioittavat rakennelmien epäonnistumisia todellisina turvallisuussignaaleina sen sijaan, että taistelevat niitä vastaan.

Seuraavaksi

Nyt kun sinulla on vaiheittainen strategia rakennelmien estämiseen, seuraava askel on päättää, mihin integroida nämä työkalut maksimoidaksesi kehittäjien tuottavuuden.

Seuraavassa artikkelissa tutkimme Kitkaton turvallisuus, tapaa upottaa turvallisuustyökalut saumattomasti kehittäjien IDE

ja PR-työnkulkuihin, vähentäen kontekstin vaihtamista ja lisäten käyttöönottoa.Usein kysytyt kysymykset (FAQ)

Mikä on “Crawl, Walk, Run” -kehys?

Se on yksinkertainen vaiheittainen tapa alkaa käyttää uusia tietoturvatyökaluja ilman ongelmia. Ensin kerätään tietoa hiljaisesti (Crawl). Seuraavaksi näytetään kehittäjille ongelmat, jotta he voivat oppia ja korjata ne (Walk). Lopuksi estetään huono koodi, jotta ohjelmisto pysyy turvassa (Run). Tämä auttaa tiimejä ottamaan tietoturvatyökalut käyttöön sujuvasti ja saamaan luottamusta matkan varrella.

Miksi emme estäisi rakennuksia heti?

Jos estät rakennuksia ensimmäisestä päivästä lähtien, työkalu saattaa merkitä liian monta ongelmaa kerralla, estäen kehittäjiä tekemästä työtään. Tämä voi aiheuttaa turhautumista ja hidastaa projekteja. Aloittaminen hitaasti tarkoittaa, että löydät ja korjaat ensin meluisat hälytykset, joten estäminen tapahtuu vasta, kun työkalu on tarkka ja luotettava.

Kuinka kauan kunkin vaiheen pitäisi kestää?

Yleensä Crawl-vaihe kestää pari viikkoa, kun keräät tarpeeksi dataa. Walk-vaihe vie enemmän aikaa, kun kehittäjät tottuvat näkemään hälytyksiä ja korjaamaan ongelmia. Siirry Run-vaiheeseen vasta, kun työkalu on hyvin viritetty ja tiimi on mukava korjata ongelmia ennen kuin koodi yhdistetään.

Mitä tarkoittaa “Fail Open” ja milloin sitä käytetään?

“Fail Open” tarkoittaa, että työkalu löytää ongelmia, mutta ei estä koodin yhdistämistä. Käytä tätä Crawl- ja Walk-vaiheissa, jotta et häiritse kehittäjiä samalla kun keräät dataa ja opetat heille ongelmista.