Kitkaton turvallisuus: Työkalujen integrointi kehittäjän työnkulkuun

Yhteenveto

Kehittäjäkokemus (DevEx) on avainasemassa, kun valitaan tietoturvatyökaluja. Tietoturvan tulisi tehdä kehittäjän työ helpommaksi, ei vaikeammaksi. Jos kehittäjien täytyy poistua koodausympäristöstään tai käyttää toista hallintapaneelia ongelmien löytämiseksi, se hidastaa heitä ja tekee heistä vähemmän halukkaita käyttämään työkaluja.

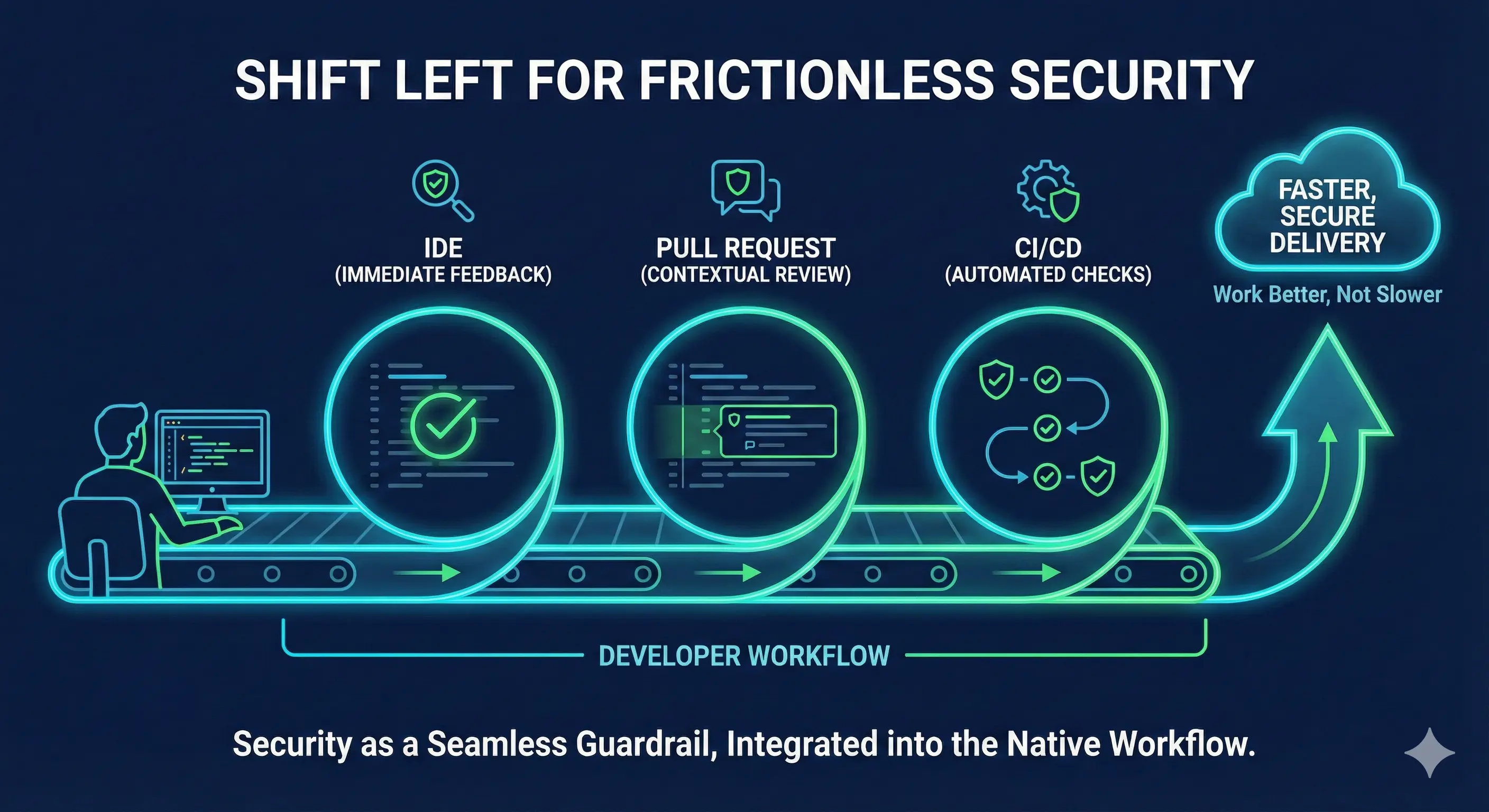

Tietoturvatyökalujen toteuttamiseksi “oikealla tavalla” sinun täytyy integroida ne suoraan alkuperäiseen kehittäjätyönkulkuun, muuttaen tietoturvan esteestä saumattomaksi turvakaiteeksi.

Tämä opas selittää, kuinka asettaa kitkaton tietoturva. Se kattaa, mihin sijoittaa työkaluja, kuten IDE

, pre-commit hookeihin tai CI/CD, ja kuinka asettaa ne niin, että tiimisi voi työskennellä paremmin, ei hitaammin.1. “Shift Left” -todellisuus: Kohtaaminen kehittäjien kanssa siellä, missä he ovat

Kitkan vähentämisen ydinperiaate on konteksti. Sinun täytyy tarjota tietoturvapalautetta, kun kehittäjä on vielä henkisesti sitoutunut juuri kirjoittamaansa koodiin. Luokittelemme integraatiopisteet niiden etäisyyden mukaan koodin luomisen hetkestä.

A. IDE

Ennen kuin koodi edes tallennetaan tai sitoutetaan, tietoturvatyökalujen tulisi olla käynnissä paikallisesti.

- Työkalutyypit: Staattinen analyysi (SAST) linterit, riippuvuustarkistimet, salaisuuksien skannerit.

- Toteutus: Asenna laajennuksia VS Codeen, IntelliJ tai Eclipseen

- Miksi se toimii: Tämä toimii kuin oikeinkirjoituksen tarkistus. Aivan kuten tekstinkäsittelyohjelma alleviivaa kirjoitusvirheen punaisella välittömästi, IDE-laajennus korostaa epävarman koodin (kuten kovakoodatut salaisuudet tai turvattomat funktiot) välittömästi.

B. Pull Request

Optimaalinen aika palautteelle on, kun kehittäjä lähettää koodin tarkistettavaksi, sillä hän on jo keskittynyt laatuun ja avoin kritiikille.

Työkalutyypit

Syvä SAST, Salaisuuksien skannaus, ja Infrastructure as Code (IaC) skannaus.

Toteutus

Määritä työkalusi lähettämään sisäisiä kommentteja suoraan asiaankuuluville koodiriveille pull requestissa. Tämä tarkoittaa, että tietoturvatyökalu lähettää kommentin suoraan epäonnistuneelle koodiriville, aivan kuten ihmistarkistaja tekisi.

Miksi se toimii

Se pitää kehittäjän valitsemassaan alustassa (GitHub, GitLab, Azure DevOps). Heidän ei tarvitse poistua sivulta nähdäkseen virheen, ymmärtääkseen riskin ja tehdäkseen korjauksen.

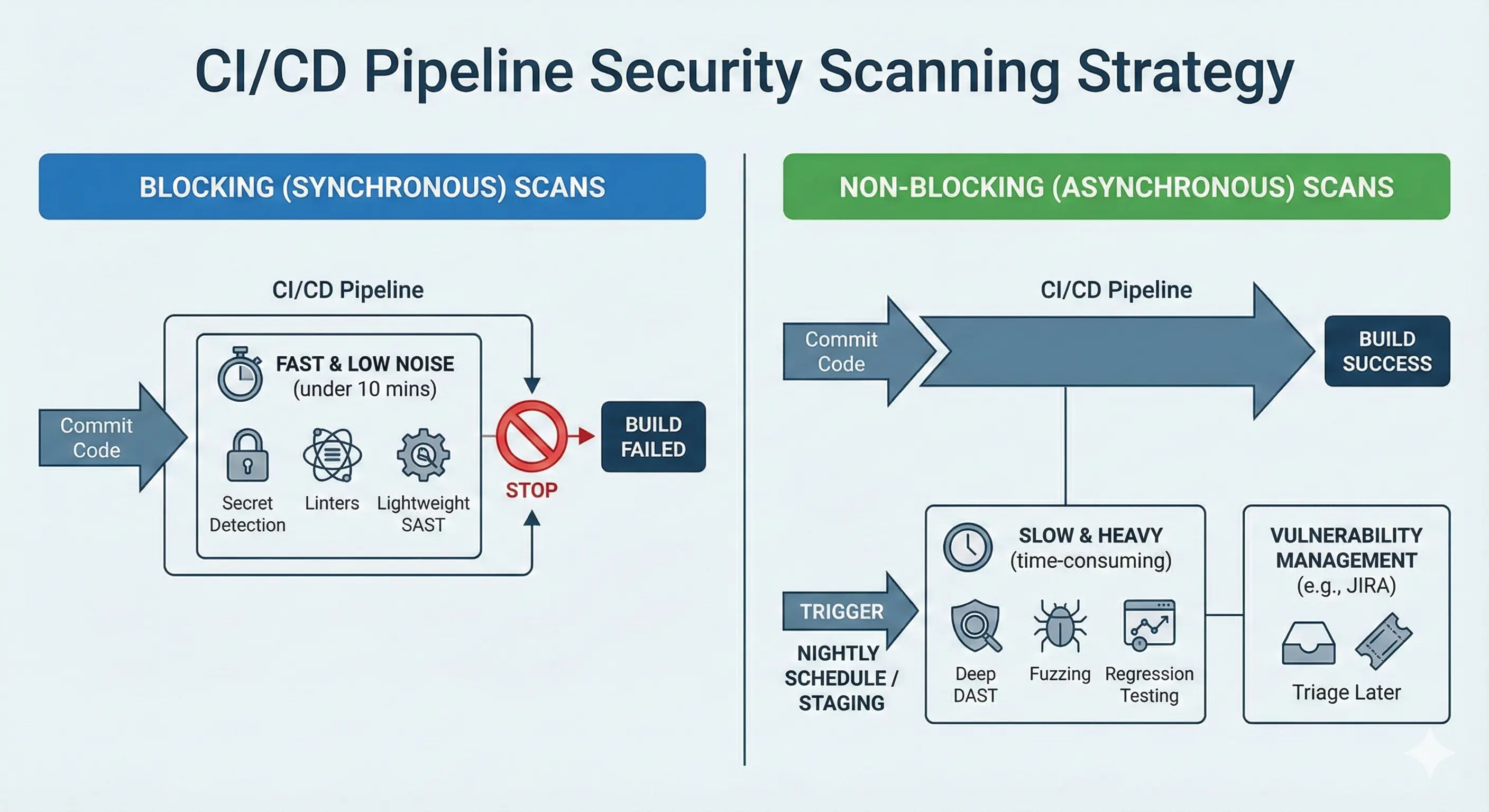

2. Nopeus on tärkeää: Estävät vs. ei-estävät skannaukset

Hitaat rakennusprosessit heikentävät merkittävästi kehittäjäkokemusta ja voivat johtaa tietoturvatyökalujen ohittamiseen. Jos tietoturvatarkistus lisää 20 minuuttia putkistoon, kehittäjät yrittävät aktiivisesti ohittaa sen. Sinun on jaettava skannausstrategiasi nopeuden perusteella.

A. Synkroniset (Estävät) Skannaukset

Nämä skannaukset suoritetaan putkiston sisällä ja voivat epäonnistua rakennuksessa. Niiden on oltava nopeita (alle 5-10 minuuttia).

Mitä Suoritetaan

Salaisuuksien tunnistus, linterit, kevyet SAST

ja politiikkatarkistukset.Sääntö

Jos skannaus on nopea ja deterministinen (vähän vääriä positiivisia), tee siitä estävä. Tämä estää uusia yksinkertaisia virheitä pääsemästä koodikantaan.

B. Asynkroniset (Ei-Estävät) Skannaukset

Nämä skannaukset ovat raskaita, aikaa vieviä tai meluisia. Ne eivät koskaan saa estää tavallista Pull Requestia.

Mitä Suoritetaan

Syvät DAST-skannaukset, fuzzing tai kattava regressiotestaus.

Strategia

Käynnistä nämä skannaukset aikataulun mukaan (esim. yöaikaan) tai omistetussa testausympäristössä.

Palaute

Älä katkaise rakennusta. Sen sijaan ohjaa tulokset haavoittuvuuksien hallintajärjestelmään tai luo Jira-tehtävä tiimin myöhempää käsittelyä varten. Tämä tasapainottaa perusteellisuuden ja nopeuden.

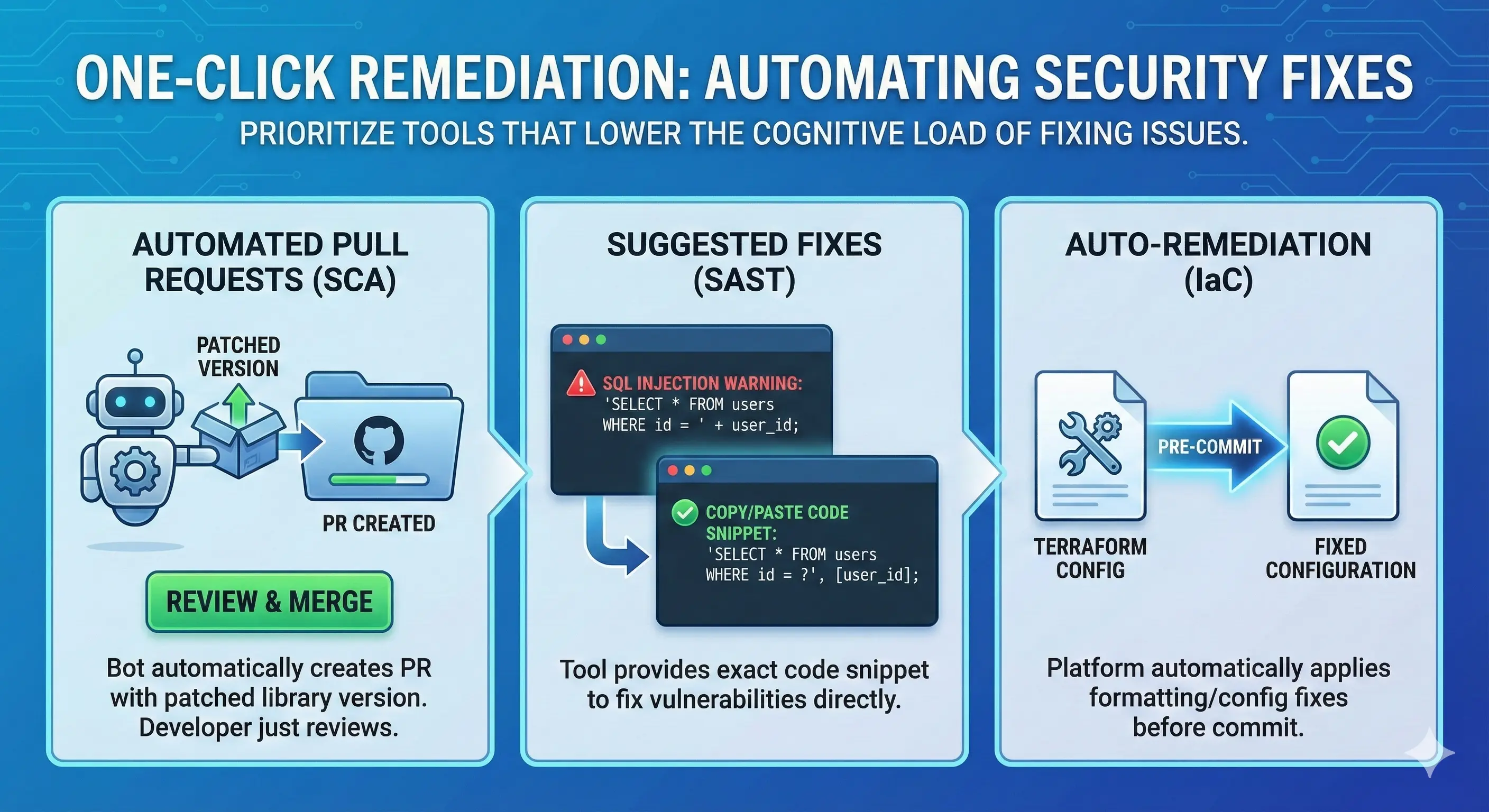

3. Siirtyminen Tunnistuksesta Yhden Napsautuksen Korjaukseen

Parhaat tietoturvatyökalut eivät ainoastaan tunnista ongelmia, vaan tarjoavat myös toteuttamiskelpoisia korjausohjeita. Kitkan vähentämiseksi kannattaa suosia työkaluja, jotka vähentävät ongelman korjaamiseen liittyvää kognitiivista kuormitusta.

Automaattiset Pull-Pyynnöt

Riippuvuuspäivityksiin (SCA) käytä työkaluja kuten Plexicus ASPM. Tämä työkalu avaa automaattisesti PR

kirjaston korjatun version kanssa. Kehittäjän tarvitsee vain tarkistaa ja yhdistää.Ehdotetut Korjaukset

Varmista, että SAST-työkalusi tarjoaa “Kopioi/Liitä” koodinpätkän korjaukselle. Jos kehittäjä näkee SQL Injection -varoituksen, työkalun tulisi näyttää hänelle tarkka parametrisoitu kyselykoodi, jota käyttää sen sijaan.

Automaattinen Korjaus

Jotkut edistyneet alustat, kuten Plexicus ASPM, voivat automaattisesti soveltaa muotoilu- tai konfiguraatiokorjauksia IaC-malleihin (kuten Terraform) ennen kuin koodi edes sitoutetaan.

Oikea Tapa vs. Väärä Tapa

| Ominaisuus | Väärä tapa (korkea kitka) | Oikea tapa (kitkaton) |

|---|---|---|

| Palaute sijainti | Erillinen tietoturvaportti tai sähköposti-ilmoitus | IDE-laajennus & Pull Request -kommentti |

| Ajoitus | 24 tuntia myöhemmin (yön yli skannaus) | Välitön (ennen sitoutumista / CI) |

| Skannausnopeus | Estää rakennuksen yli 20 minuutiksi | Nopeat tarkistukset estävät; hitaat tarkistukset ovat asynkronisia |

| Korjaus | ”Korjaa tämä haavoittuvuus” (Yleinen) | “Tässä on koodinpätkä sen korjaamiseksi” |

| Kehittäjän toiminta | Kontekstin vaihto & tutkimus | Virheenkorjaus työnkulussa |

Usein kysytyt kysymykset (FAQ)

K: Vaikuttavatko IDE-laajennukset järjestelmän suorituskykyyn?

Nykyaikaiset tietoturvalaajennukset on suunniteltu minimoimaan resurssien käyttöä ja ne skannaavat tyypillisesti vain aktiivisia tiedostoja suorituskyvyn vaikutuksen vähentämiseksi. On kuitenkin parasta määrittää ne skannaamaan vain aktiiviset tiedostot, joiden parissa työskentelet, eikä koko projektia, jotta säästät resursseja.

K: Mitä jos estävä skannaus löytää väärän positiivisen?

Sinulla tulee olla “Break Glass” tai “Risk Acceptance” -prosessi. Anna kehittäjille mahdollisuus torkuttaa tai hylätä hälytys vaaditulla kommentilla (esim. “Tämä on testidata, ei oikea salaisuus”). Tarkista nämä hylkäykset myöhemmin, mutta älä pysäytä rakennusta tänään.

K: Pitäisikö meidän skannata jokainen sitoumus?

Ihanteellisesti kyllä, kevyille tarkistuksille. Raskaampien skannausten osalta skannaus Pull Request -luonnissa on yleensä riittävä ja säästää laskentaresursseja verrattuna jokaisen yksittäisen sitoumuksen skannaamiseen, joka on työnnetty haaralle.