Wie man Sicherheitstools einführt: Das 'Kriechen, Gehen, Laufen' Rahmenwerk

Zusammenfassung: Der Phasenansatz

Dieser schrittweise Ansatz hilft Ihnen, Sicherheitstools reibungslos einzuführen und Ihre Builds am Laufen zu halten. Denken Sie daran als eine Reihe kleiner Schritte, die Ihre Lieferung absichern und einen zuverlässigeren und sichereren Entwicklungsprozess gewährleisten.

| Scan-Modus | Auswirkung auf Entwickler | Konfiguration / Einrichtung | Zweck & Ergebnis |

|---|---|---|---|

| Crawl Fail Open (Audit-Modus, keine Warnungen) | Keine Unterbrechung; unsichtbar für Entwickler | Scan bei jedem Push/Commit, Protokollierung der Ergebnisse | Daten sammeln, Regeln abstimmen, falsche Positivmeldungen unterdrücken; Builds bestehen immer |

| Walk Fail Open (Benachrichtigungsmodus, Warnungen) | Entwickler sehen Warnungen in PRs/IDEs | PR-Dekoration/IDE-Plugins aktivieren | Entwickler erhalten umsetzbares Feedback, bauen Vertrauen auf, beheben Probleme freiwillig |

| Run Fail Closed (Block-Modus) | Builds werden bei hohen/kritischen Problemen blockiert | Qualitäts-Gates aktivieren, Build bei neuen kritischen Ergebnissen blockieren | Verhindert, dass neue Schwachstellen in die Produktion gelangen; Entwickler respektieren Fehler |

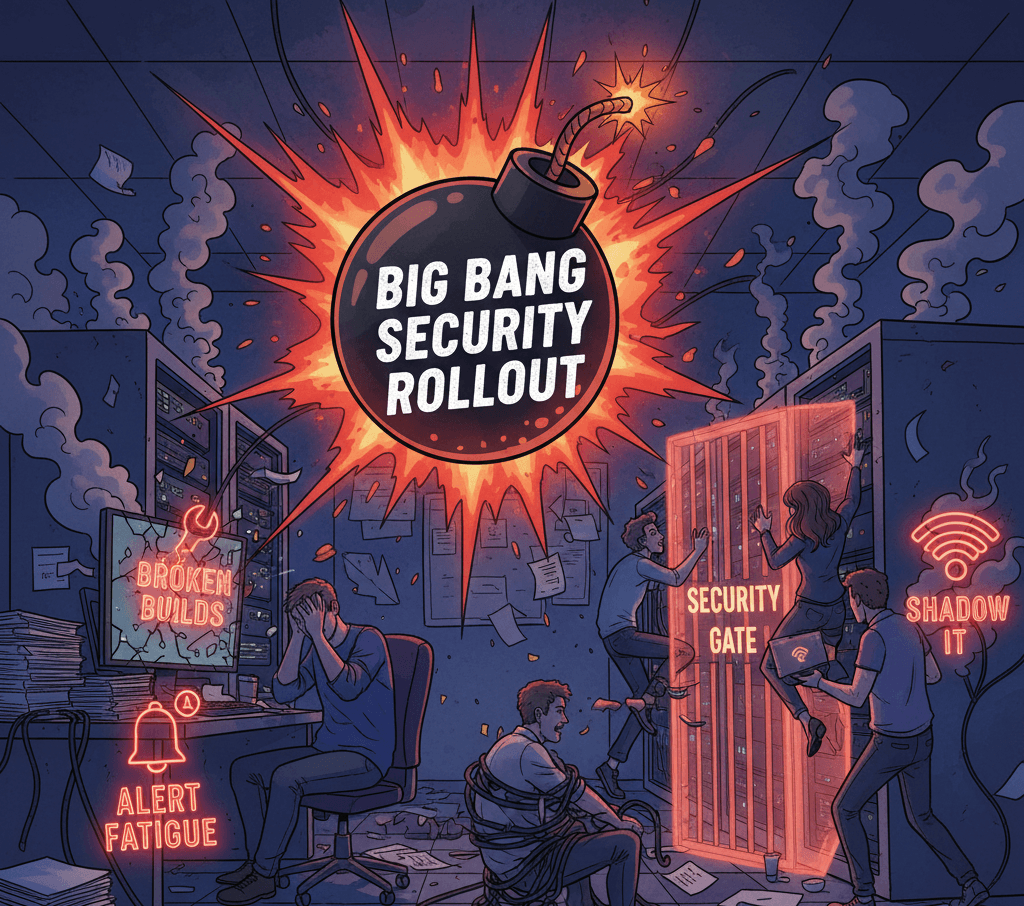

Einführung: Warum “Big Bang”-Rollouts scheitern

Ein DevSecOps-Projekt kann schnell aus der Bahn geraten, wenn ein “Big Bang”-Rollout durchgeführt wird. Dies geschieht oft, wenn ein Team ein neues SAST- oder Container-Scanner-Tool erhält und sofort den “Block-Modus” aktiviert. Zum Beispiel hat ein Softwareentwicklungsteam bei XYZ Corp am ersten Tag mit ihrem neuen Scanner-Tool den “Block-Modus” aktiviert.

Über Nacht meldete das Tool Hunderte von kleineren Sicherheitsproblemen, die dringend Aufmerksamkeit benötigten, und stoppte effektiv den gesamten Entwicklungsprozess.

Während Entwickler sich bemühten, diese Probleme zu lösen, wurden kritische Projektfristen verpasst, was zu Frustration und einem Vertrauensverlust in das Tool führte. Dieses Szenario verdeutlicht die Risiken und zeigt, warum ein schrittweiser Ansatz notwendig ist.

Das Ergebnis führt normalerweise zu Problemen:

- Gebrochene Builds: Entwickler können keine kritischen Fixes bereitstellen.

- Alarmmüdigkeit: Eine Flut von Fehlalarmen überwältigt das Team.

- Schatten-IT: Frustrierte Teams umgehen Sicherheitschecks, um ihre Arbeit voranzutreiben.

Um diese Probleme zu vermeiden, sollte ein evolutionärer Ansatz verfolgt werden, anstatt alles auf einmal ändern zu wollen. Darum geht es beim Crawl, Walk, Run Framework.

Aktuelle Studien haben gezeigt, dass Organisationen, die phasenweise Rollouts implementieren, eine messbare Verbesserung der Bereitstellungshäufigkeit und eine schnellere Fehlerbehebung erfahren, wodurch die Zuverlässigkeit ihrer DevSecOps-Praktiken verbessert wird.

Indem wir dieses Framework mit bewährten Leistungskennzahlen wie reduzierter Ausfallzeit und erhöhten Erfolgsraten bei Builds verknüpfen, können wir sicherstellen, dass Engineering-Leiter seinen Wert erkennen.

Phase 1: Crawl (Sichtbarkeit & Basisbildung)

Ziel: Erhalten Sie vollständige Sichtbarkeit Ihrer bestehenden technischen Schulden, während Sie Störungen in den Entwickler-Workflows vermeiden. Streben Sie an, innerhalb der ersten zwei Wochen eine Abdeckung von 90 % der Repositorys zu erreichen, um messbaren Erfolg und klare Fortschrittsbenchmarks sicherzustellen.

- In dieser Anfangsphase konzentrieren Sie sich auf die Datenerfassung, indem Sie das Sicherheitstool auf nicht intrusive Weise in Ihre CI/CD-Pipeline integrieren.

- Konfiguration: Stellen Sie das Tool auf Fail Open im Audit-Modus ein – alle Ergebnisse werden protokolliert, ohne Entwickler zu benachrichtigen oder Builds zu blockieren.

- Aktion: Lösen Sie Scans bei jedem Code-Push oder Commit aus.

- Ergebnis: Der Scanner protokolliert alle Ergebnisse in einem Dashboard, während alle Builds erfolgreich durchgeführt werden, selbst wenn kritische Schwachstellen erkannt werden.

💡 Profi-Tipp: Nutzen Sie diese Phase, um Ihren Scanner sorgfältig zu optimieren. Wenn eine bestimmte Regel (z. B. “Magische Zahlen im Code”) übermäßigen Lärm verursacht (z. B. 500 Mal über Repositories hinweg), ziehen Sie in Betracht, sie zu optimieren oder vorübergehend zu deaktivieren, um sich auf umsetzbare Probleme zu konzentrieren, bevor Sie weiter vorgehen.

Warum das wichtig ist: Die Etablierung dieser “Sicherheitsbasislinie” ermöglicht es Ihrem Sicherheitsteam, das Volumen und die Art der bestehenden technischen Schulden zu verstehen und Regelkonfigurationen zu verfeinern, ohne die Bereitstellungen zu beeinträchtigen.

Phase 2: Gehen (Feedback & Bildung)

Ziel: Entwicklern umsetzbares, zeitnahes Sicherheitsfeedback bieten, das in ihre täglichen Workflows integriert ist, ohne den Entwicklungsfortschritt zu blockieren.

- Sobald das Rauschen reduziert ist, machen Sie die Ergebnisse für Entwickler sichtbar. Halten Sie das Tool im Fail-Open-Modus, aber wechseln Sie in den Benachrichtigungsmodus, indem Sie Warnungen aktivieren.

- Konfiguration: Integrieren Sie Feedback in Entwicklungstools wie Pull-Request-Dekorationen (Kommentare) oder IDE-Plugins.

- Ergebnis: Entwickler erhalten Echtzeit-Sicherheitsfeedback in ihrem Code-Review-Prozess, z.B. “⚠️ Hohe Schwere: Hartcodiertes Geheimnis auf Zeile 42 eingeführt.”

Entwickler können wählen, ob sie das Problem sofort beheben oder falsche Positive dokumentieren, um sie später zu lösen.

Warum das wichtig ist: Diese Phase baut Vertrauen zwischen Sicherheit und Entwicklern auf. Sicherheit wird als kollaborativer Leitfaden und nicht als Wächter gesehen. Entwickler gewöhnen sich an die Präsenz des Tools und beginnen freiwillig, Probleme zu beheben, da die Feedback-Schleife direkt und umsetzbar ist.

Um diese positiven Verhaltensweisen zu verstärken, ermutigen Sie Teams, frühe Erfolge zu feiern. Das Teilen von schnellen Erfolgsgeschichten, wie dem ‘ersten PR, der mit null hohen Befunden gemergt wurde’, baut Momentum auf und bewegt mehr Entwickler zu freiwilligen Lösungen.

Phase 3: Ausführen (Gating & Durchsetzung)

Ziel: Verhindern Sie, dass neue hochriskante Schwachstellen in die Produktion gelangen, indem Sie Sicherheitsbarrieren durchsetzen.

- Nach der Abstimmung und Schulung der Entwickler aktivieren Sie Build Breakers oder Quality Gates, die Richtlinien durch das Blockieren von Builds mit kritischen Problemen durchsetzen.

- Konfiguration: Stellen Sie das Tool auf Fail Closed-Modus ein, um Builds mit Schwachstellen von hoher und kritischer Schwere zu stoppen. Probleme mittlerer und niedriger Schwere bleiben als Warnungen bestehen, um übermäßige Störungen zu vermeiden.

- Wichtige Nuance: Erwägen Sie, nur neue Schwachstellen zu blockieren, die durch die aktuellen Änderungen eingeführt wurden (z. B. im aktuellen PR), während bestehende Probleme als Backlog-Elemente verfolgt werden, die im Laufe der Zeit behoben werden sollen.

- Ergebnis: Wenn ein Entwickler beispielsweise eine kritische SQL Injection Schwachstelle einführt, schlägt der Build fehl und kann nicht zusammengeführt werden, bis er behoben oder eine dokumentierte Ausnahme genehmigt wurde.

Warum das wichtig ist: Da das Tool und das Team gut abgestimmt und geschult sind, ist die Rate der Fehlalarme niedrig. Entwickler respektieren Build-Fehler als echte Sicherheitssignale, anstatt gegen sie zu kämpfen.

Als Nächstes

Da Sie nun eine gestufte Strategie haben, wann Builds blockiert werden sollen, besteht der nächste Schritt darin, zu entscheiden, wo diese Tools integriert werden sollen, um die Produktivität der Entwickler zu maximieren.

Im nächsten Artikel werden wir Frictionless Security erkunden, eine Möglichkeit, Sicherheitstools nahtlos in Entwickler-IDEs und PR-Workflows einzubetten, um Kontextwechsel zu reduzieren und die Akzeptanz zu erhöhen.

Häufig gestellte Fragen (FAQ)

Was ist das “Crawl, Walk, Run”-Framework?

Es ist eine einfache Schritt-für-Schritt-Anleitung, um neue Sicherheitswerkzeuge zu nutzen, ohne Probleme zu verursachen. Zuerst sammeln Sie Informationen leise (Crawl). Als nächstes zeigen Sie den Entwicklern die Probleme, damit sie lernen und sie beheben können (Walk). Schließlich blockieren Sie schlechten Code, um Ihre Software sicher zu halten (Run). Dies hilft Teams, Sicherheitswerkzeuge reibungslos zu übernehmen und Vertrauen zu gewinnen.

Warum sollten wir nicht sofort Builds blockieren?

Wenn Sie von Tag eins an Builds blockieren, könnte das Werkzeug zu viele Probleme auf einmal kennzeichnen, was die Entwickler daran hindert, ihre Arbeit zu erledigen. Dies kann Frustration verursachen und Projekte verlangsamen. Langsam zu beginnen bedeutet, dass Sie zuerst die störenden Warnungen finden und beheben, sodass das Blockieren nur dann erfolgt, wenn das Werkzeug genau und vertrauenswürdig ist.

Wie lange sollte jeder Schritt dauern?

Normalerweise dauert die Crawl-Phase ein paar Wochen, während Sie genügend Daten sammeln. Die Walk-Phase nimmt mehr Zeit in Anspruch, da sich die Entwickler daran gewöhnen, Warnungen zu sehen und Probleme zu beheben. Wechseln Sie erst zu Run, wenn das Werkzeug gut abgestimmt ist und das Team sich wohl dabei fühlt, Probleme zu beheben, bevor Code zusammengeführt wird.

Was bedeutet „Fail Open“ und wann verwenden wir es?

„Fail Open“ bedeutet, dass das Werkzeug Probleme findet, aber den Code nicht daran hindert, zusammengeführt zu werden. Verwenden Sie dies in den Crawl- und Walk-Phasen, um die Entwickler nicht zu stören, während Sie Daten sammeln und sie über die Probleme informieren.