Reibungslose Sicherheit: Integration von Tools in den Entwickler-Workflow

Zusammenfassung

Die Entwicklererfahrung (DevEx) ist entscheidend bei der Auswahl von Sicherheitstools. Sicherheit sollte die Arbeit der Entwickler erleichtern und nicht erschweren. Wenn Entwickler ihre Codierungsumgebung verlassen oder ein anderes Dashboard nutzen müssen, um Probleme zu finden, verlangsamt dies ihre Arbeit und macht es weniger wahrscheinlich, dass sie die Tools verwenden.

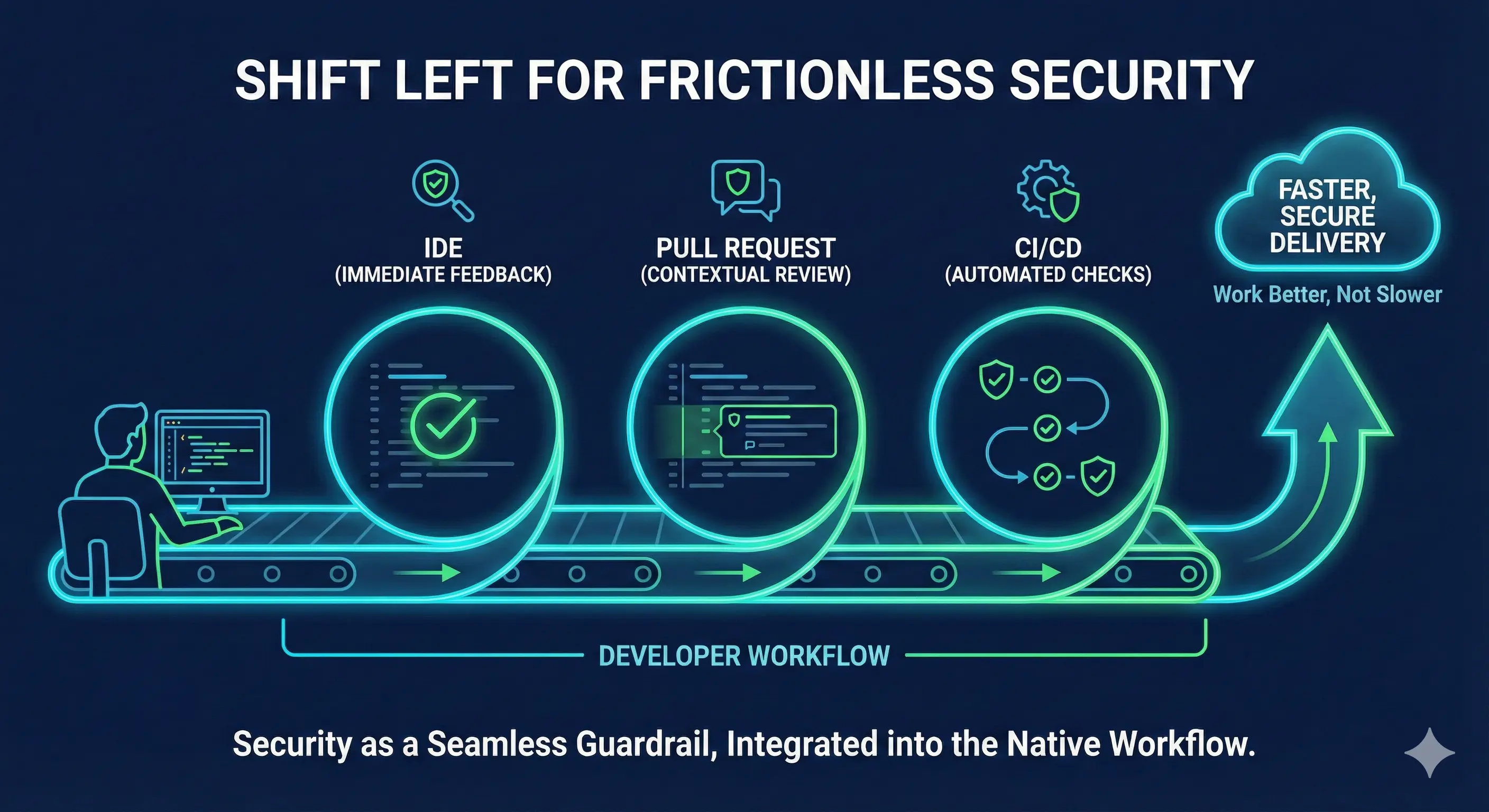

Um Sicherheitstools “richtig” zu implementieren, müssen Sie sie direkt in den nativen Entwickler-Workflow integrieren und Sicherheit von einem Hindernis zu einer nahtlosen Leitplanke machen.

Dieser Leitfaden erklärt, wie man reibungslose Sicherheit einrichtet. Er behandelt, wo man Tools wie im IDE, Pre-Commit-Hooks oder CI/CD platziert und wie man sie einrichtet, damit Ihr Team besser und nicht langsamer arbeiten kann.

1. Die “Shift Left” Realität: Entwickler dort treffen, wo sie arbeiten

Das Kernprinzip der Reibungsminderung ist Kontext. Sie müssen Sicherheitsfeedback geben, während der Entwickler noch mental mit dem Code beschäftigt ist, den er gerade geschrieben hat. Wir kategorisieren Integrationspunkte nach ihrer Entfernung vom Moment der Codeerstellung.

A. Das IDE

Bevor der Code überhaupt gespeichert oder übergeben wird, sollten Sicherheitstools lokal laufen.

- Werkzeugtypen: Statische Analyse (SAST) Linter, Abhängigkeitsprüfer, Geheimnis-Scanner.

- Implementierung: Installieren Sie Plugins für VS Code, IntelliJ oder Eclipse

- Warum es funktioniert: Dies wirkt wie eine Rechtschreibprüfung. Genau wie ein Textverarbeitungsprogramm sofort einen Tippfehler rot unterstreicht, hebt ein IDE-Plugin unsicheren Code (wie fest codierte Geheimnisse oder unsichere Funktionen) sofort hervor.

B. Der Pull Request

Der optimale Zeitpunkt für Feedback ist, wenn ein Entwickler Code zur Überprüfung einreicht, da er bereits auf Qualität fokussiert und offen für Kritik ist.

Werkzeugtypen

Tiefgehende SAST, Geheimnis-Scanning und Infrastructure as Code (IaC) Scanning.

Implementierung

Konfigurieren Sie Ihre Werkzeuge so, dass sie Inline-Kommentare direkt auf den relevanten Codezeilen im Pull Request posten. Das bedeutet, dass das Sicherheitswerkzeug einen Kommentar direkt auf die spezifische Codezeile postet, die fehlgeschlagen ist, genau wie ein menschlicher Prüfer es tun würde.

Warum es funktioniert

Es hält den Entwickler in seiner bevorzugten Plattform (GitHub, GitLab, Azure DevOps). Sie müssen die Seite nicht verlassen, um den Fehler zu sehen, das Risiko zu verstehen und eine Lösung zu implementieren.

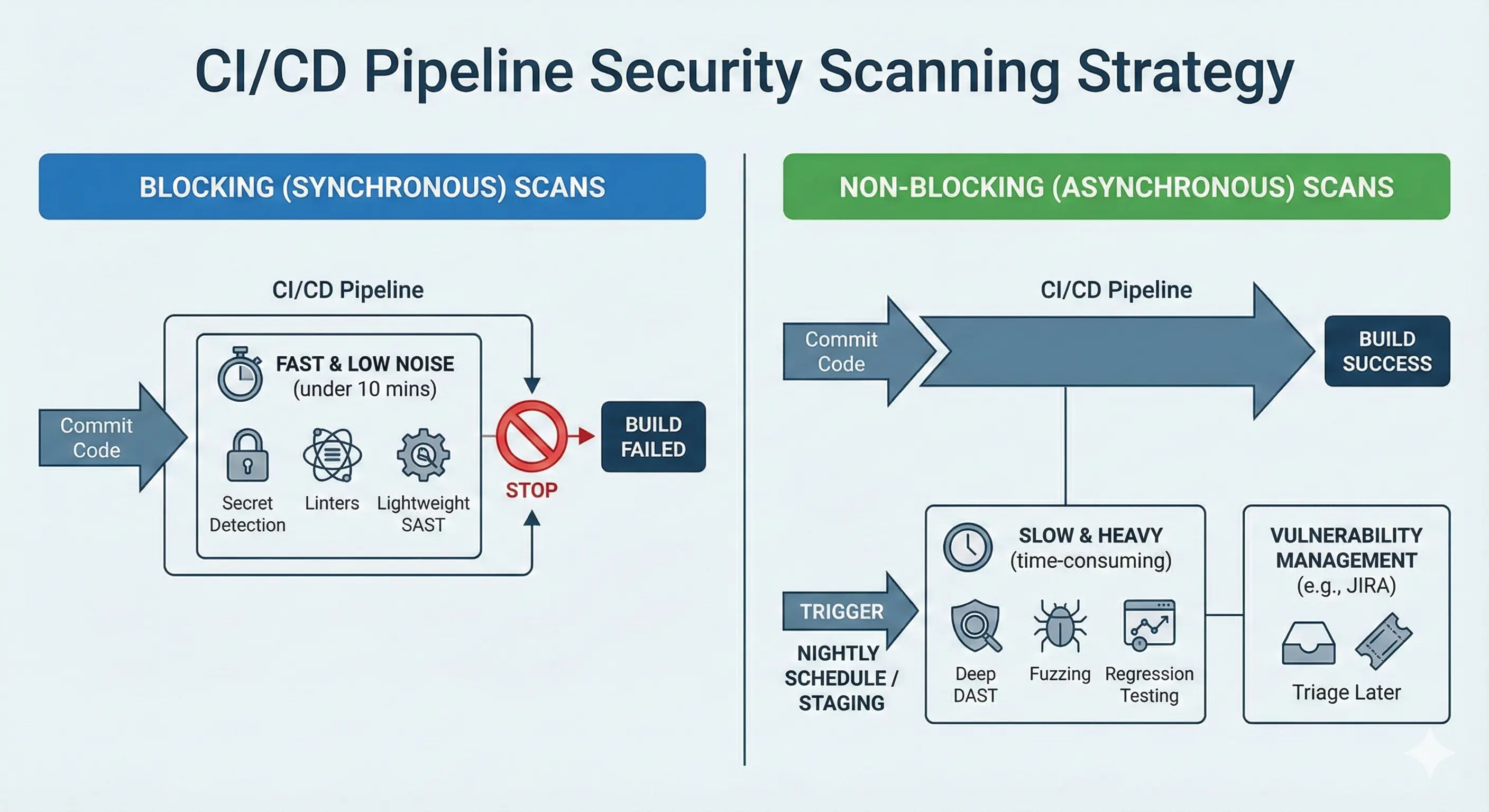

2. Geschwindigkeit zählt: Blockierende vs. nicht blockierende Scans

Langsame Builds beeinträchtigen die Entwicklererfahrung erheblich und können dazu führen, dass Sicherheitstools umgangen werden. Wenn Ihr Sicherheitsscan 20 Minuten zu einer Pipeline hinzufügt, werden Entwickler aktiv versuchen, ihn zu umgehen. Sie müssen Ihre Scanstrategie basierend auf der Geschwindigkeit aufteilen.

A. Synchrone (Blockierende) Scans

Diese Scans laufen innerhalb der Pipeline und können den Build zum Scheitern bringen. Sie müssen schnell sein (unter 5-10 Minuten).

Was ausführen

Geheimnis-Erkennung, Linter, leichte SAST und Richtlinienprüfungen.

Die Regel

Wenn der Scan schnell und deterministisch ist (wenig Fehlalarme), machen Sie ihn blockierend. Dies verhindert, dass neue einfache Fehler in den Code gelangen.

B. Asynchrone (Nicht-blockierende) Scans

Diese Scans sind schwer, zeitaufwendig oder anfällig für Geräusche. Sie sollten niemals einen Standard-Pull-Request blockieren.

Was ausführen

Tiefgehende DAST-Scans, Fuzzing oder umfassende Regressionstests.

Die Strategie

Lösen Sie diese Scans nach einem Zeitplan aus (z.B. nachts) oder in einer dedizierten Staging-Umgebung.

Die Feedback-Schleife

Brechen Sie den Build nicht ab. Leiten Sie stattdessen die Ergebnisse in ein Schwachstellenmanagementsystem oder erstellen Sie ein Jira-Ticket, damit das Team später triagieren kann. Dies balanciert Gründlichkeit mit Geschwindigkeit.

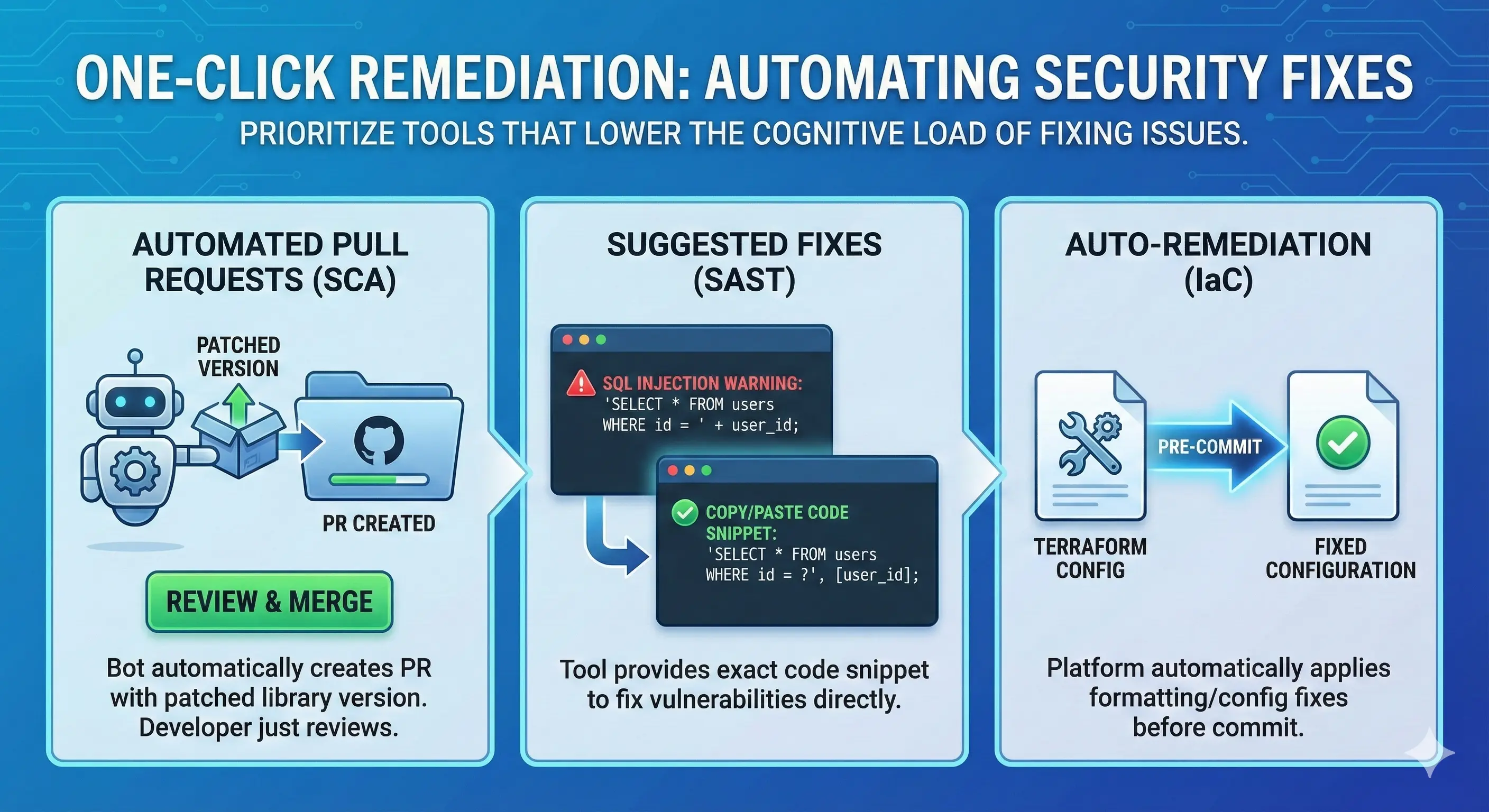

3. Vom Erkennen zur Ein-Klick-Behebung

Die besten Sicherheitstools identifizieren nicht nur Probleme, sondern bieten auch umsetzbare Anleitungen zur Behebung. Um Reibungsverluste zu reduzieren, sollten Sie Tools priorisieren, die die kognitive Belastung bei der Behebung des Problems verringern.

Automatisierte Pull-Anfragen

Für Abhängigkeitsaktualisierungen (SCA) verwenden Sie Tools wie Plexicus ASPM. Dieses Tool öffnet automatisch eine PR mit der gepatchten Version der Bibliothek. Der Entwickler muss nur überprüfen und zusammenführen.

Vorgeschlagene Lösungen

Stellen Sie sicher, dass Ihr SAST-Tool einen “Copy/Paste”-Code-Schnipsel für die Lösung bereitstellt. Wenn ein Entwickler eine SQL-Injection-Warnung sieht, sollte das Tool ihm den genauen parametrisierten Abfragecode zeigen, den er stattdessen verwenden sollte.

Auto-Remediation

Einige fortschrittliche Plattformen wie Plexicus ASPM können automatisch Formatierungs- oder Konfigurationskorrekturen an IaC-Vorlagen (wie Terraform) anwenden, bevor der Code überhaupt festgeschrieben wird.

Der richtige Weg vs. der falsche Weg

| Funktion | Der falsche Weg (hohe Reibung) | Der richtige Weg (reibungslos) |

|---|---|---|

| Feedback-Standort | Separates Sicherheitsportal oder E-Mail-Benachrichtigung | IDE-Plugin & Pull-Request-Kommentar |

| Timing | 24 Stunden später (nächtlicher Scan) | Sofort (Pre-Commit / CI) |

| Scan-Geschwindigkeit | Blockiert den Build für >20 Minuten | Schnelle Checks blockieren; langsame Checks sind asynchron |

| Behebung | ”Beheben Sie diese Schwachstelle” (generisch) | “Hier ist der Code-Schnipsel, um es zu beheben” |

| Entwickleraktion | Kontextwechsel & Untersuchung | Korrektur im Fluss |

Häufig gestellte Fragen (FAQ)

F: Wird das Hinzufügen von IDE-Plugins die Systemleistung beeinträchtigen?

Moderne Sicherheits-Plugins sind darauf ausgelegt, den Ressourcenverbrauch zu minimieren und scannen typischerweise nur aktive Dateien, um die Leistungseinbußen zu reduzieren. Es ist jedoch am besten, sie so zu konfigurieren, dass sie nur die aktiven Dateien scannen, an denen Sie arbeiten, anstatt das gesamte Projekt, um Ressourcen zu sparen.

F: Was passiert, wenn ein blockierender Scan ein falsch positives Ergebnis findet?

Sie müssen einen “Break Glass”- oder “Risk Acceptance”-Prozess haben. Entwicklern sollte erlaubt werden, einen Alarm mit einem erforderlichen Kommentar zu snoozen oder zu verwerfen (z.B. “Dies sind Testdaten, kein echtes Geheimnis”). Überprüfen Sie diese Verwerfungen später, aber stoppen Sie den Build heute nicht.

F: Sollten wir jeden Commit scannen?

Idealerweise ja, für leichte Checks. Für schwerere Scans ist das Scannen bei der Erstellung des Pull-Requests normalerweise ausreichend und spart Rechenressourcen im Vergleich zum Scannen jedes einzelnen Commits, der in einen Branch gepusht wird.