Jak zavést bezpečnostní nástroje: Rámec 'Plazit se, chodit, běhat'

Shrnutí: Fázovaný přístup

Tento krok za krokem přístup vám pomůže hladce zavést bezpečnostní nástroje a udržet vaše buildy v chodu. Představte si to jako sérii malých kroků, které chrání vaše dodávky, zajišťují spolehlivější a bezpečnější vývojový proces.

| Režim skenování | Dopad na vývojáře | Konfigurace / Nastavení | Účel a výsledek |

|---|---|---|---|

| Crawl Fail Open (Audit Mode, No alerts) | Žádné narušení; neviditelné pro vývojáře | Skenování při každém push/commit, logování nálezů | Shromažďování dat, ladění pravidel, potlačení falešných pozitiv; buildy vždy projdou |

| Walk Fail Open (Notify Mode, alerts) | Vývojáři vidí varování v PR/IDE | Aktivace dekorace PR/IDE pluginů | Vývojáři dostávají akční zpětnou vazbu, budují důvěru, dobrovolně opravují problémy |

| Run Fail Closed (Block Mode) | Buildy blokovány na vysokých/kritických problémech | Aktivace kvalitativních bran, blokování buildu na nových kritických nálezech | Zabraňuje novým zranitelnostem dosáhnout produkce; vývojáři respektují selhání |

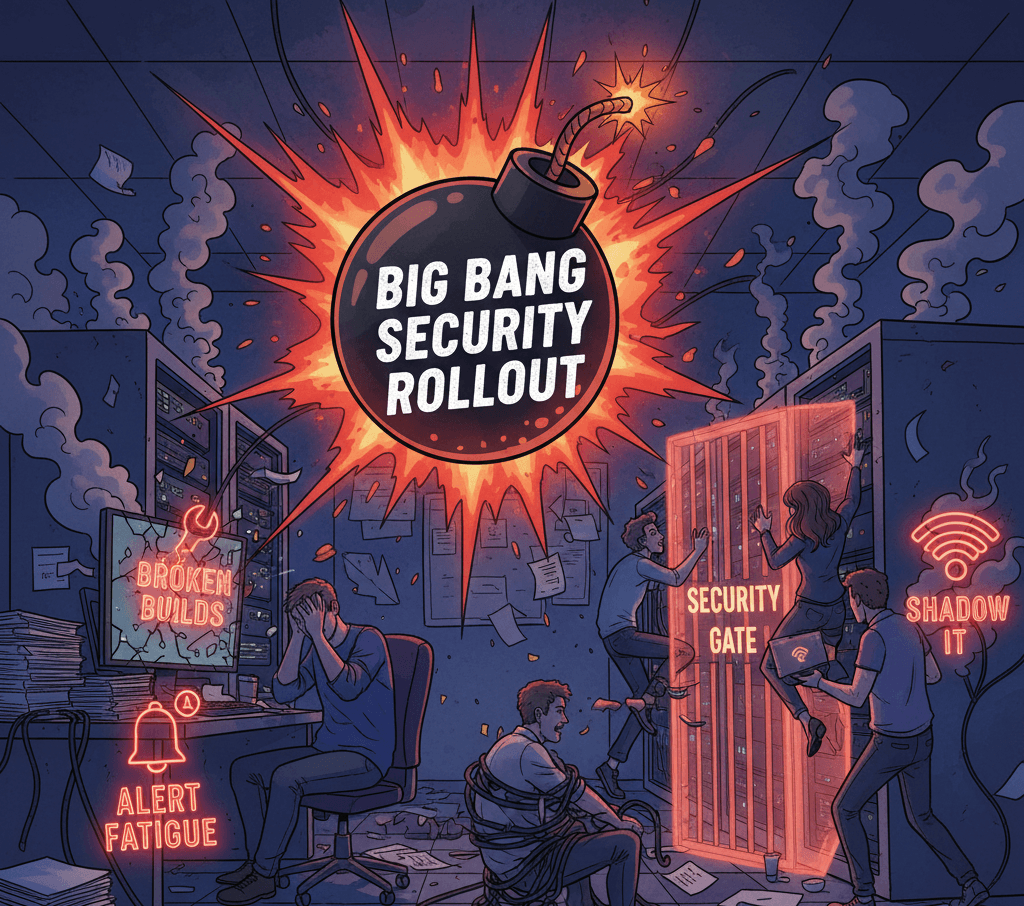

Úvod: Proč “Big Bang” nasazení selhávají

Projekt DevSecOps se může rychle dostat mimo trať s “Big Bang” nasazením. To se často stává, když tým získá nový SAST nebo nástroj pro skenování kontejnerů a ihned zapne “Block Mode”. Například, vývojový tým ve společnosti XYZ Corp jednou povolil “Block Mode” hned první den s jejich novým nástrojem pro skenování.

Přes noc nástroj označil stovky drobných bezpečnostních problémů, které vyžadovaly naléhavou pozornost, což efektivně zastavilo celý jejich vývojový proces.

Jak se vývojáři snažili tyto problémy vyřešit, byly zmeškány kritické termíny projektů, což vedlo k frustraci a ztrátě důvěry v nástroj. Tento scénář zdůrazňuje rizika a ilustruje, proč je nezbytný postupný přístup.

Výsledek obvykle vede k problémům:

- Rozbité sestavení: Vývojáři nejsou schopni nasadit kritické opravy.

- Únava z upozornění: Příval falešných pozitiv zahlcuje tým.

- Stínové IT: Frustrované týmy obcházejí bezpečnostní kontroly, aby udržely svou práci v pohybu.

Aby se těmto problémům předešlo, zvolte evoluční přístup místo pokusu změnit vše najednou. To je to, o čem je rámec Crawl, Walk, Run.

Nedávné studie ukázaly, že organizace, které implementují fázové zavádění, zaznamenávají měřitelné zlepšení frekvence nasazování a rychlejší obnovu po selhání, čímž zvyšují spolehlivost svých DevSecOps praktik.

Spojením tohoto rámce s osvědčenými výkonnostními výsledky, jako je snížená doba výpadku a zvýšená úspěšnost sestavení, můžeme zajistit, že inženýrští vedoucí rozpoznají jeho hodnotu.

Fáze 1: Plazení (Viditelnost a Základní linie)

Cíl: Získat plnou viditelnost nad stávajícím technickým dluhem při zamezení narušení pracovních postupů vývojářů. Cílem je dosáhnout pokrytí 90 % úložiště během prvních dvou týdnů, aby byl zajištěn měřitelný úspěch a jasné milníky pokroku.

- V této počáteční fázi se zaměřte na sběr dat integrací bezpečnostního nástroje do vašeho CI/CD pipeline způsobem, který nebude rušit.

- Konfigurace: Nastavte nástroj na Fail Open pomocí Audit Mode—zaznamenávání všech nálezů bez upozorňování vývojářů nebo blokování sestavení.

- Akce: Spouštějte skeny při každém pushi nebo commitu kódu.

- Výsledek: Skenovací nástroj zaznamenává všechny nálezy na dashboard, zatímco všechna sestavení úspěšně procházejí, i když jsou zjištěny kritické zranitelnosti.

💡 Profesionální tip: Využijte tuto fázi k pečlivému doladění vašeho skeneru. Pokud konkrétní pravidlo (např. “Magická čísla v kódu”) vyvolává nadměrný šum (např. 500krát napříč repozitáři), zvažte jeho doladění nebo dočasné vypnutí, abyste se mohli soustředit na akční problémy před dalším postupem.

Proč na tom záleží: Zavedení této “Bezpečnostní základny” umožňuje vašemu bezpečnostnímu týmu pochopit objem a povahu stávajícího technického dluhu a zdokonalit konfigurace pravidel bez ovlivnění nasazení.

Fáze 2: Chůze (Zpětná vazba a vzdělávání)

Cíl: Poskytnout vývojářům akční, včasnou bezpečnostní zpětnou vazbu integrovanou do jejich každodenních pracovních postupů, aniž by byla blokována vývojová činnost.

- Jakmile je šum snížen, zpřístupněte zjištění vývojářům. Udržujte nástroj v režimu Fail Open, ale přepněte do režimu Notify povolením upozornění.

- Konfigurace: Integrujte zpětnou vazbu do vývojářských nástrojů, jako je dekorace Pull Request (komentáře) nebo pluginy pro IDE.

- Výsledek: Vývojáři dostávají v reálném čase zpětnou vazbu o bezpečnosti v procesu kontroly kódu, např. “⚠️ Vysoká závažnost: Na řádku 42 byl zaveden hardcoded secret.”

Vývojáři se mohou rozhodnout problém okamžitě opravit nebo zdokumentovat falešně pozitivní výsledky pro pozdější řešení.

Proč na tom záleží: Tato fáze buduje důvěru mezi bezpečností a vývojáři. Bezpečnost je vnímána jako spolupracující průvodce, nikoli jako strážce. Vývojáři si zvykají na přítomnost nástroje a začínají dobrovolně opravovat problémy, protože zpětná vazba je přímá a akční.

Pro posílení těchto pozitivních chování povzbuzujte týmy k oslavě prvních úspěchů. Sdílení rychlých úspěšných příběhů, jako je ‘první PR sloučený s nulovými vysokými nálezy’, vytváří dynamiku a motivuje více vývojářů k dobrovolným opravám.

Fáze 3: Provoz (Brány a vynucování)

Cíl: Zabránit tomu, aby se nové vysoce rizikové zranitelnosti dostaly do produkce vynucením bezpečnostních bran.

- Po vyladění a vzdělání vývojářů aktivujte Build Breakers nebo Quality Gates, které prosazují politiky blokováním buildů s kritickými problémy.

- Konfigurace: Nastavte nástroj do režimu Fail Closed, aby zastavil buildy s vysokými a kritickými zranitelnostmi. Problémy se střední a nízkou závažností zůstávají jako varování, aby se předešlo nadměrnému narušení.

- Důležitá nuance: Zvažte blokování pouze nových zranitelností zavedených aktuálními změnami (např. v aktuálním PR), zatímco stávající problémy sledujte jako položky backlogu, které budou časem odstraněny.

- Výsledek: Pokud vývojář zavede například kritickou SQL Injection zranitelnost, build selže a nemůže být sloučen, dokud nebude opraven nebo schválen dokumentovaný výjimka.

Proč na tom záleží: Protože nástroj a tým jsou dobře vyladěny a vzdělány, míra falešně pozitivních výsledků je nízká. Vývojáři respektují selhání buildů jako skutečné bezpečnostní signály, místo aby s nimi bojovali.

Co dál

Nyní, když máte fázovanou strategii pro blokování buildů, dalším krokem je rozhodnout, kde tyto nástroje integrovat, aby se maximalizovala produktivita vývojářů.

V dalším článku prozkoumáme Bezpečnost bez tření, způsob, jak bezproblémově integrovat bezpečnostní nástroje do IDE vývojářů a PR workflow, čímž se sníží přepínání kontextu a zvýší se adopce.

Často kladené otázky (FAQ)

Co je rámec “Crawl, Walk, Run”?

Je to jednoduchý krok za krokem, jak začít používat nové bezpečnostní nástroje bez způsobení problémů. Nejprve tiše sbíráte informace (Crawl). Poté ukážete vývojářům problémy, aby se mohli učit a opravovat je (Walk). Nakonec blokujete špatný kód, abyste udrželi svůj software v bezpečí (Run). To pomáhá týmům hladce přijmout bezpečnostní nástroje a získat důvěru po cestě.

Proč bychom neměli hned blokovat sestavení?

Pokud blokujete sestavení od prvního dne, nástroj může označit příliš mnoho problémů najednou, což zastaví vývojáře v jejich práci. To může způsobit frustraci a zpomalit projekty. Pomalu začínat znamená, že nejprve najdete a opravíte hlučné výstrahy, takže k blokování dochází pouze tehdy, když je nástroj přesný a důvěryhodný.

Jak dlouho by měl každý krok trvat?

Obvykle fáze Crawl trvá několik týdnů, zatímco sbíráte dostatek dat. Fáze Walk trvá déle, protože si vývojáři zvykají na zobrazování výstrah a opravování problémů. K Run přejděte pouze tehdy, když je nástroj dobře naladěn a tým je pohodlný s opravováním problémů před sloučením kódu.

Co je „Fail Open“ a kdy ho použít?

„Fail Open“ znamená, že nástroj najde problémy, ale nezastaví sloučení kódu. Použijte to ve fázích Crawl a Walk, abyste se vyhnuli rušení vývojářů, zatímco sbíráte data a učíte je o problémech.