Bezproblémová bezpečnost: Integrace nástrojů do pracovního procesu vývojáře

Shrnutí

Zkušenost vývojáře (DevEx) je klíčová při výběru bezpečnostních nástrojů. Bezpečnost by měla usnadnit práci vývojáře, nikoli ji ztěžovat. Pokud vývojáři musí opustit své vývojové prostředí nebo použít jiný panel pro nalezení problémů, zpomaluje je to a snižuje pravděpodobnost, že nástroje použijí.

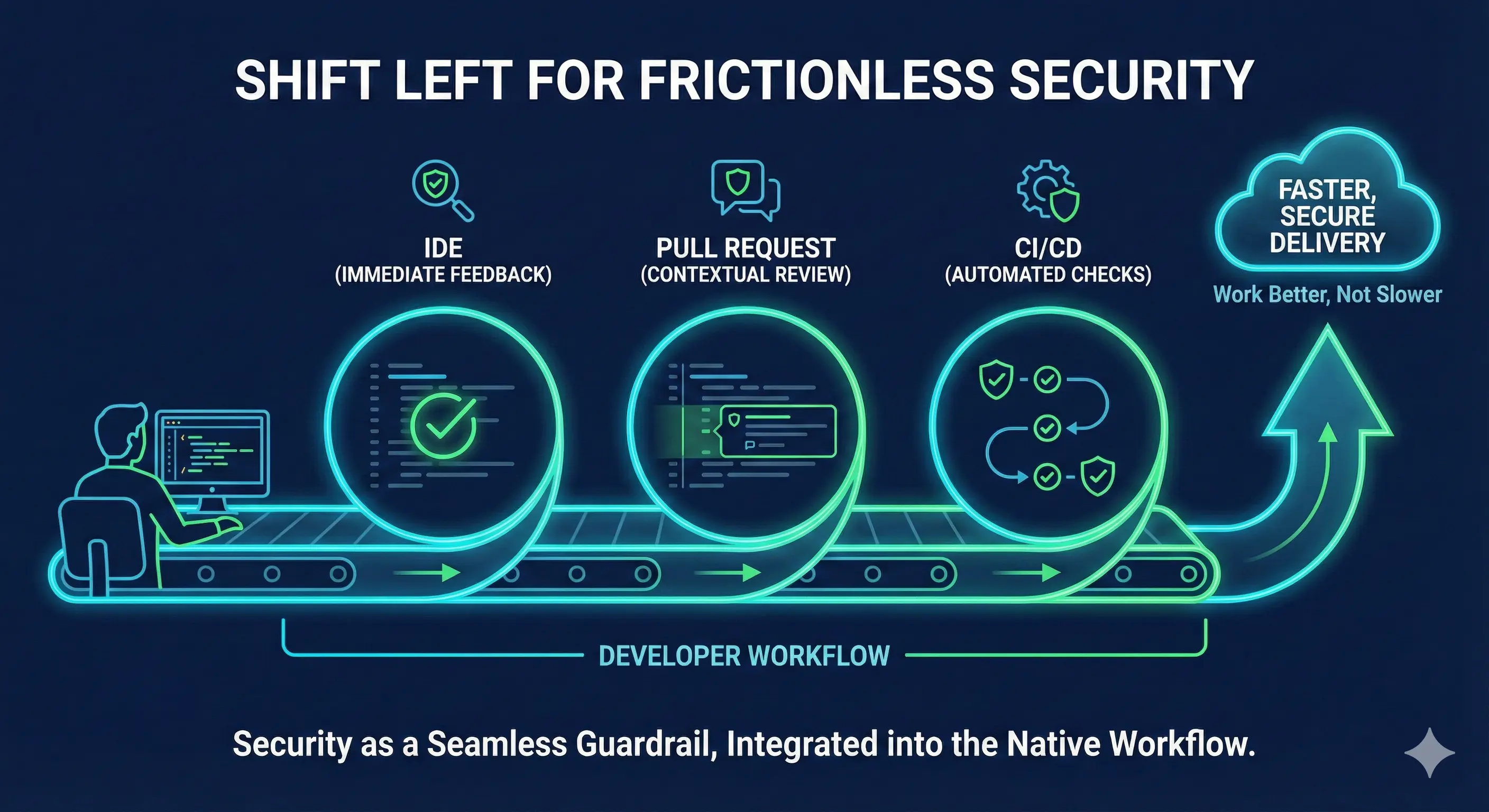

Pro implementaci bezpečnostních nástrojů „správným způsobem“ je musíte integrovat přímo do nativního pracovního postupu vývojáře, čímž se bezpečnost změní z překážky na plynulou ochranu.

Tento průvodce vysvětluje, jak nastavit bezproblémovou bezpečnost. Pokrývá, kam umístit nástroje jako v IDE, pre-commit hooky nebo CI/CD, a jak je nastavit tak, aby váš tým mohl pracovat lépe, nikoli pomaleji.

1. Realita „Shift Left“: Setkání s vývojáři tam, kde žijí

Základním principem snižování tření je kontext. Musíte poskytnout zpětnou vazbu k bezpečnosti, zatímco je vývojář stále mentálně zapojen do kódu, který právě napsal. Integraci bodů kategorizujeme podle jejich vzdálenosti od okamžiku vytvoření kódu.

A. IDE

Ještě před uložením nebo commitováním kódu by měly bezpečnostní nástroje běžet lokálně.

- Typy nástrojů: Statická analýza (SAST) lintry, Kontrolory závislostí, Skenery tajemství.

- Implementace: Instalace pluginů pro VS Code, IntelliJ nebo Eclipse

- Proč to funguje: Funguje to jako kontrola pravopisu. Stejně jako textový procesor okamžitě podtrhne překlep červeně, plugin IDE okamžitě zvýrazní nezabezpečený kód (například hardcodovaná tajemství nebo nebezpečné funkce).

B. Pull Request

Optimální čas pro zpětnou vazbu je, když vývojář předkládá kód k revizi, protože se již soustředí na kvalitu a je otevřený kritice.

Typy nástrojů

Hloubkový SAST, Skenování tajemství a Skenování infrastruktury jako kódu (IaC).

Implementace

Nakonfigurujte své nástroje tak, aby zveřejňovaly inline komentáře přímo na příslušných řádcích kódu v pull requestu. To znamená, že bezpečnostní nástroj zveřejní komentář přímo na konkrétním řádku kódu, který selhal, stejně jako by to udělal lidský recenzent.

Proč to funguje

Udržuje vývojáře v jejich preferované platformě (GitHub, GitLab, Azure DevOps). Nemusí opouštět stránku, aby viděli chybu, pochopili riziko a provedli opravu.

2. Na rychlosti záleží: Blokující vs. neblokující skeny

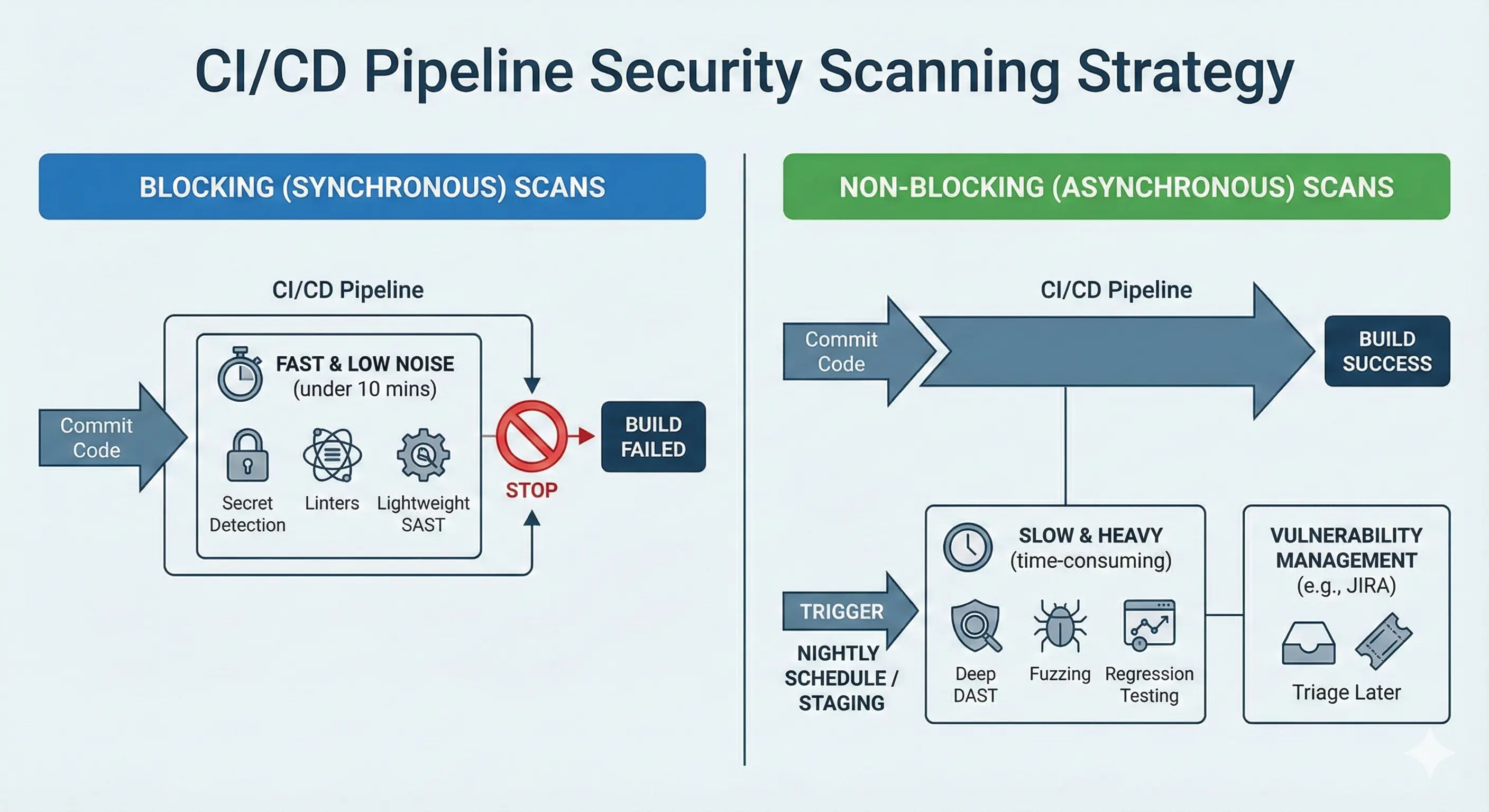

Pomalé sestavování výrazně zhoršuje zkušenost vývojářů a může vést k obcházení bezpečnostních nástrojů. Pokud váš bezpečnostní sken přidá do pipeline 20 minut, vývojáři se budou aktivně snažit ho obejít. Musíte rozdělit svou strategii skenování na základě rychlosti.

A. Souběžné (blokující) skeny

Tyto skeny běží uvnitř pipeline a mohou způsobit selhání sestavení. Musí být rychlé (pod 5-10 minut).

Co spustit

Detekce tajemství, lintery, lehké SAST a kontroly politik.

Pravidlo

Pokud je sken rychlý a deterministický (nízký počet falešně pozitivních výsledků), udělejte ho blokujícím. Tím se zabrání vstupu nových jednoduchých chyb do kódu.

B. Asynchronní (neblokující) skeny

Tyto skeny jsou těžké, časově náročné nebo náchylné k šumu. Nikdy by neměly blokovat standardní Pull Request.

Co spustit

Hluboké DAST skeny, Fuzzing nebo komplexní regresní testování.

Strategie

Spouštějte tyto skeny podle plánu (např. nočně) nebo na vyhrazeném testovacím prostředí.

Zpětná vazba

Nerušit sestavení. Místo toho přesměrujte výsledky do systému pro správu zranitelností nebo vytvořte Jira ticket pro tým, aby je později vyřešil. Tím se vyvažuje důkladnost s rychlostí.

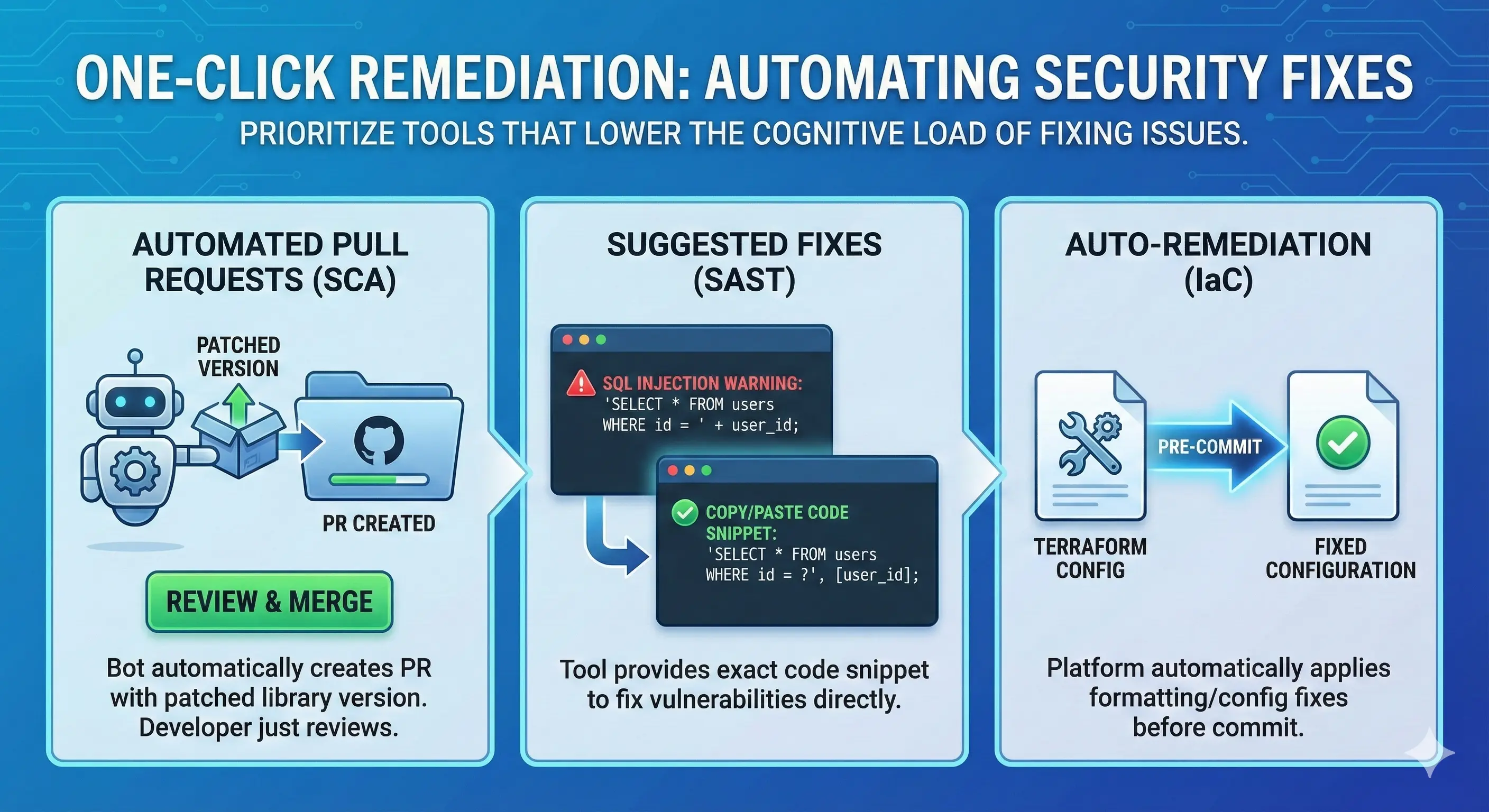

3. Přechod od detekce k jedním kliknutím na nápravu

Nejlepší bezpečnostní nástroje nejen identifikují problémy, ale také poskytují praktické pokyny k nápravě. Pro snížení tření upřednostňujte nástroje, které snižují kognitivní zátěž při řešení problému.

Automatizované Pull Requesty

Pro aktualizace závislostí (SCA) používejte nástroje jako Plexicus ASPM. Tento nástroj automaticky otevře PR s opravenou verzí knihovny. Vývojář pouze potřebuje zkontrolovat a sloučit.

Navrhované opravy

Ujistěte se, že váš SAST nástroj poskytuje “Kopírovat/Vložit” úryvek kódu pro opravu. Pokud vývojář vidí varování SQL Injection, nástroj by mu měl ukázat přesný parametrizovaný dotazový kód, který má použít místo toho.

Automatická náprava

Některé pokročilé platformy jako Plexicus ASPM mohou automaticky aplikovat formátování nebo konfigurační opravy na šablony IaC (jako Terraform) ještě před tím, než je kód vůbec odevzdán.

Správná cesta vs. Špatná cesta

| Funkce | Špatný způsob (vysoké tření) | Správný způsob (bez tření) |

|---|---|---|

| Umístění zpětné vazby | Samostatný bezpečnostní portál nebo e-mailové oznámení | Plugin IDE a komentář k pull requestu |

| Načasování | 24 hodin později (noční skenování) | Okamžitě (před commit / CI) |

| Rychlost skenování | Blokuje sestavení na >20 minut | Rychlé kontroly blokují; pomalé kontroly jsou asynchronní |

| Náprava | ”Opravte tuto zranitelnost” (obecné) | “Zde je úryvek kódu k opravě” |

| Akce vývojáře | Přepnutí kontextu a vyšetřování | Oprava v průběhu práce |

Často kladené otázky (FAQ)

Q: Ovlivní přidání pluginů IDE výkon systému?

Moderní bezpečnostní pluginy jsou navrženy tak, aby minimalizovaly využití zdrojů a obvykle skenují pouze aktivní soubory, aby snížily dopad na výkon. Je však nejlepší je nakonfigurovat tak, aby skenovaly pouze aktivní soubory, na kterých pracujete, spíše než celý projekt, aby se šetřily zdroje.

Q: Co když blokující skenování najde falešně pozitivní výsledek?

Musíte mít proces “Break Glass” nebo “Risk Acceptance”. Umožněte vývojářům odložit nebo zamítnout upozornění s požadovaným komentářem (např. “Toto jsou testovací data, ne skutečné tajemství”). Tyto zamítnutí později zkontrolujte, ale dnes nezastavujte sestavení.

Q: Měli bychom skenovat každý commit?

Ideálně ano, pro lehké kontroly. Pro těžší skenování je obvykle dostačující skenování při vytvoření pull requestu a šetří výpočetní zdroje ve srovnání se skenováním každého jednotlivého commitu pushnutého do větve.