Bảo mật không ma sát: Tích hợp công cụ vào quy trình làm việc của nhà phát triển

Tóm tắt

Trải nghiệm Nhà phát triển (DevEx) là yếu tố then chốt khi lựa chọn công cụ bảo mật. Bảo mật nên làm cho công việc của nhà phát triển dễ dàng hơn, không khó khăn hơn. Nếu nhà phát triển phải rời khỏi môi trường mã hóa của họ hoặc sử dụng bảng điều khiển khác để tìm vấn đề, điều đó sẽ làm chậm họ và khiến họ ít có khả năng sử dụng các công cụ hơn.

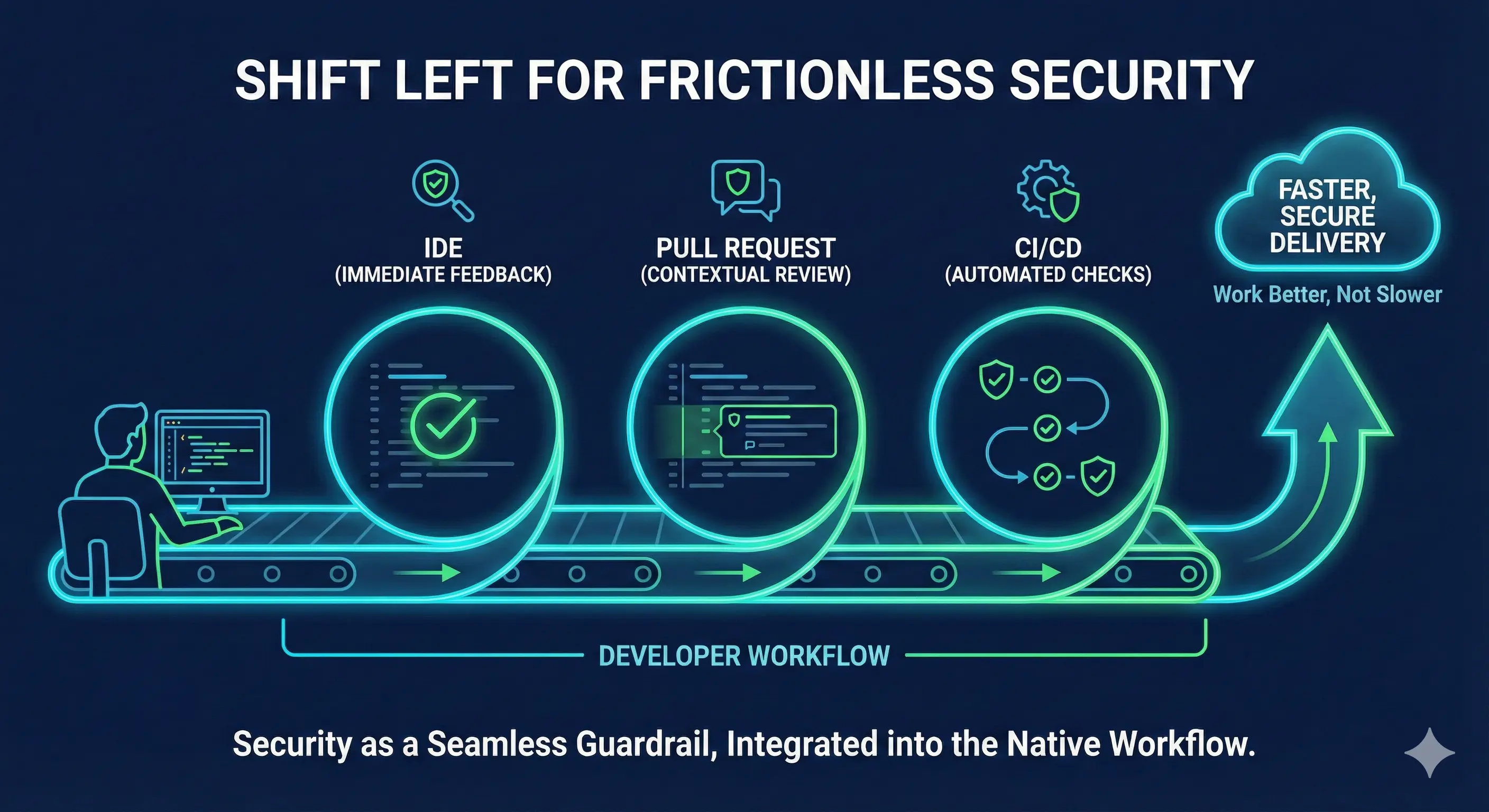

Để triển khai các công cụ bảo mật “đúng cách”, bạn phải tích hợp chúng trực tiếp vào quy trình làm việc của nhà phát triển, biến bảo mật từ một trở ngại thành một rào chắn liền mạch.

Hướng dẫn này giải thích cách thiết lập bảo mật không ma sát. Nó bao gồm nơi đặt các công cụ như trong IDE, hooks trước khi cam kết, hoặc CI/CD, và cách thiết lập chúng để nhóm của bạn có thể làm việc tốt hơn, không chậm hơn.

1. Thực tế “Shift Left”: Gặp gỡ Nhà phát triển nơi họ sống

Nguyên tắc cốt lõi của việc giảm ma sát là ngữ cảnh. Bạn phải cung cấp phản hồi bảo mật trong khi nhà phát triển vẫn đang tập trung vào mã họ vừa viết. Chúng tôi phân loại các điểm tích hợp theo khoảng cách của chúng từ thời điểm tạo mã.

A. IDE

Trước khi mã thậm chí được lưu hoặc cam kết, các công cụ bảo mật nên chạy cục bộ.

- Các loại công cụ:Phân tích tĩnh (SAST) bộ kiểm tra mã, bộ kiểm tra phụ thuộc, máy quét bí mật.

- Triển khai: Cài đặt plugin cho VS Code, IntelliJ, hoặc Eclipse

- Tại sao nó hoạt động: Điều này hoạt động giống như một công cụ kiểm tra chính tả. Giống như một trình xử lý văn bản gạch dưới lỗi chính tả bằng màu đỏ ngay lập tức, plugin IDE làm nổi bật mã không an toàn (chẳng hạn như bí mật được mã hóa cứng hoặc các hàm không an toàn) ngay lập tức.

B. Yêu cầu kéo

Thời điểm tối ưu để nhận phản hồi là khi một nhà phát triển gửi mã để xem xét, vì họ đã tập trung vào chất lượng và sẵn sàng nhận phê bình.

Các loại công cụ

SAST sâu, Quét bí mật, và Quét bảo mật cơ sở hạ tầng dưới dạng mã (IaC).

Triển khai

Cấu hình công cụ của bạn để đăng nhận xét trực tiếp trên các dòng mã liên quan trong yêu cầu kéo. Điều này có nghĩa là công cụ bảo mật đăng nhận xét trực tiếp trên dòng mã cụ thể bị lỗi, giống như một người đánh giá sẽ làm.

Tại sao nó hoạt động

Nó giữ cho nhà phát triển trong nền tảng mà họ lựa chọn (GitHub, GitLab, Azure DevOps). Họ không cần rời khỏi trang để xem lỗi, hiểu rủi ro và đẩy bản sửa lỗi.

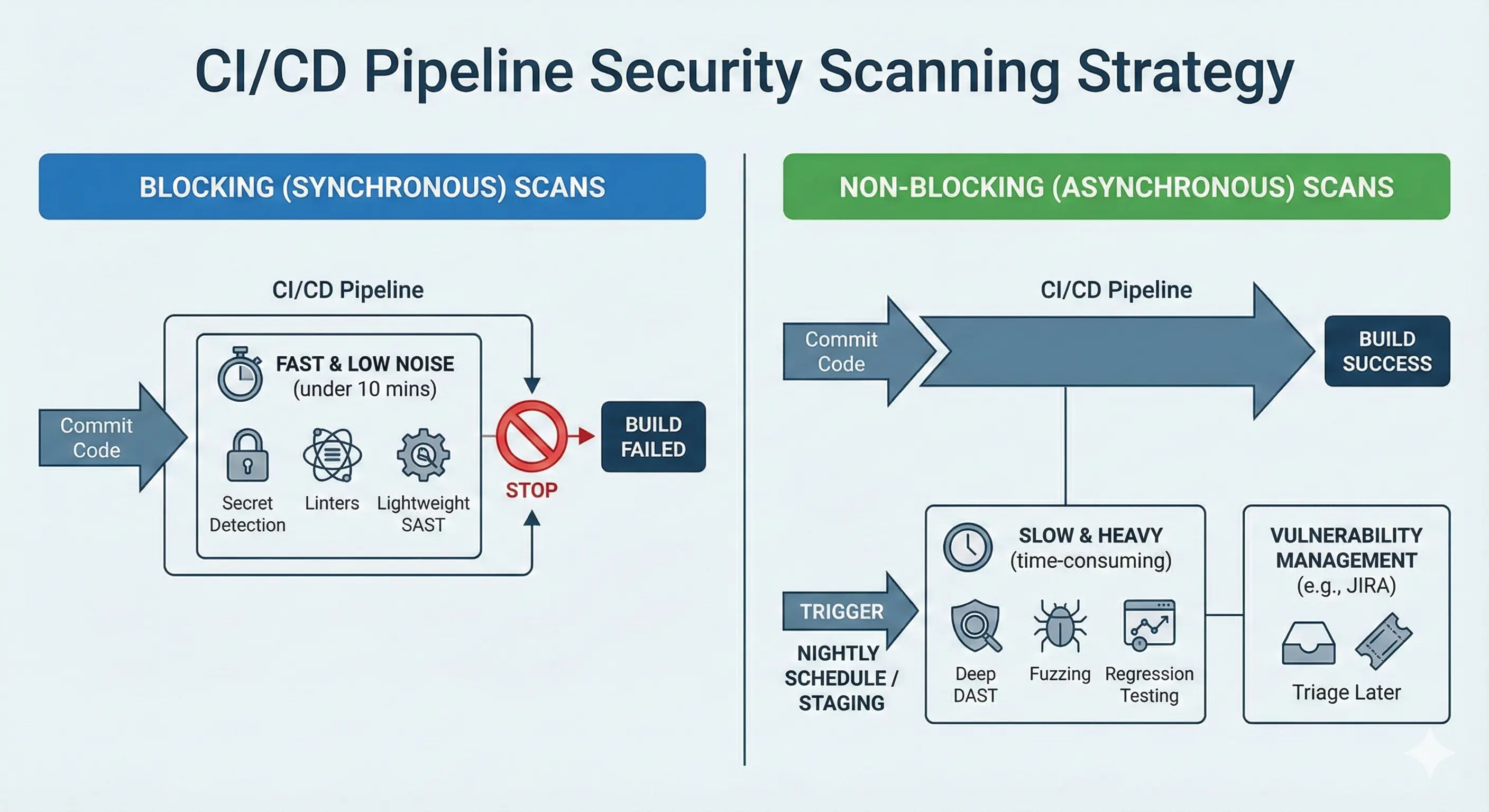

2. Tốc độ quan trọng: Quét chặn vs. không chặn

Các bản dựng chậm đáng kể làm giảm trải nghiệm của nhà phát triển và có thể dẫn đến việc bỏ qua công cụ bảo mật. Nếu quét bảo mật của bạn thêm 20 phút vào một pipeline, các nhà phát triển sẽ chủ động cố gắng bỏ qua nó. Bạn phải phân chia chiến lược quét của mình dựa trên tốc độ.

A. Quét Đồng Bộ (Chặn)

Các lần quét này chạy bên trong pipeline và có thể làm thất bại bản dựng. Chúng phải nhanh (dưới 5-10 phút).

Những gì cần chạy

Phát hiện bí mật, trình kiểm tra cú pháp, SAST nhẹ, và kiểm tra chính sách.

Quy tắc

Nếu lần quét nhanh và xác định (ít dương tính giả), hãy làm cho nó chặn. Điều này ngăn chặn các lỗi đơn giản mới xâm nhập vào cơ sở mã.

B. Quét Không Đồng Bộ (Không Chặn)

Các lần quét này nặng, tốn thời gian, hoặc dễ gây nhiễu. Chúng không bao giờ nên chặn một Yêu Cầu Kéo tiêu chuẩn.

Những gì cần chạy

Quét DAST sâu, Fuzzing, hoặc kiểm tra hồi quy toàn diện.

Chiến lược

Kích hoạt các lần quét này theo lịch trình (ví dụ: hàng đêm) hoặc trên môi trường dàn dựng chuyên dụng.

Vòng phản hồi

Không làm thất bại bản dựng. Thay vào đó, chuyển kết quả vào hệ thống quản lý lỗ hổng hoặc tạo một vé Jira cho nhóm xử lý sau. Điều này cân bằng giữa sự kỹ lưỡng và tốc độ.

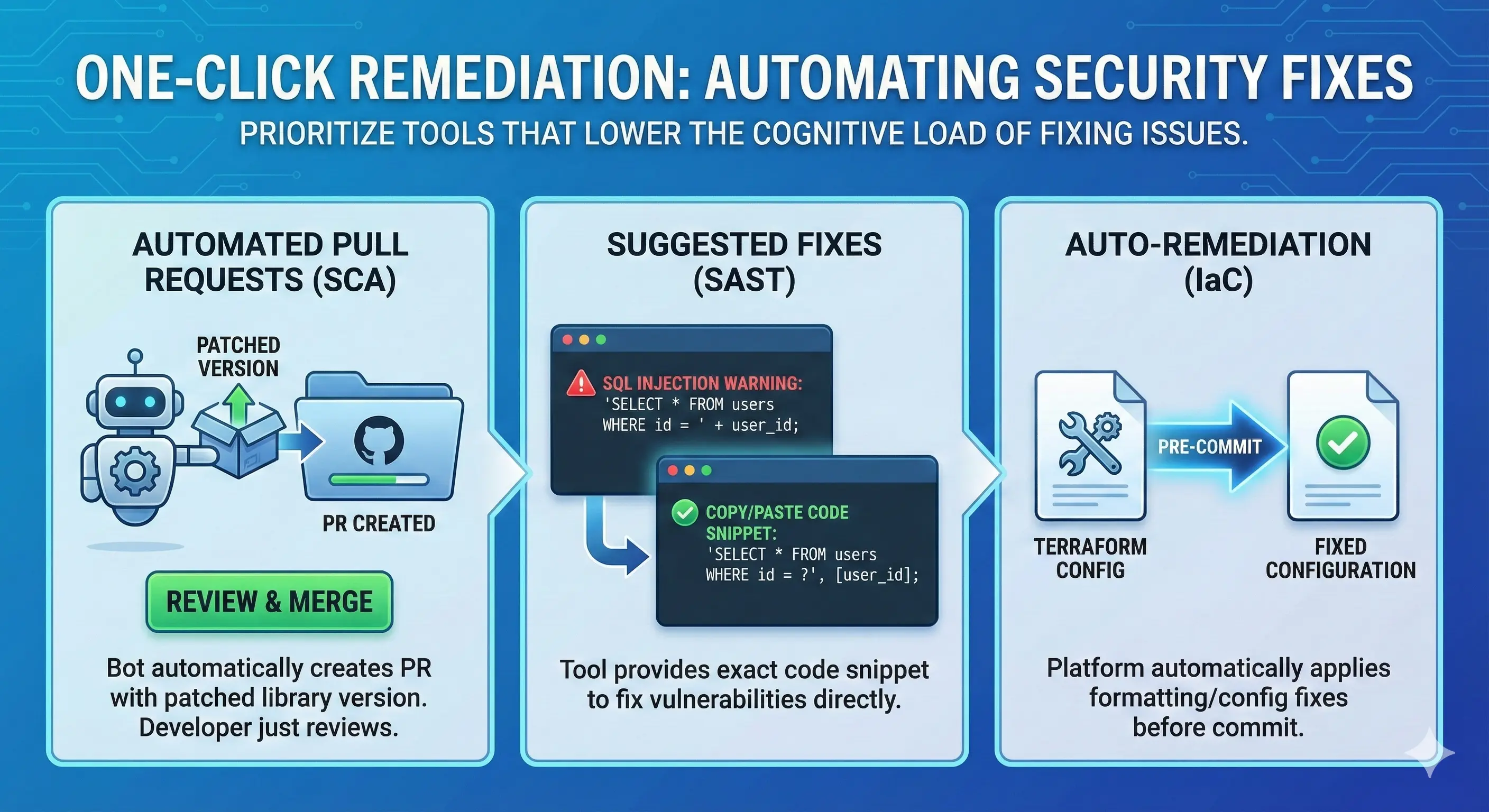

3. Tiến Xa Hơn Phát Hiện Đến Khắc Phục Một Lần Nhấp

Các công cụ bảo mật tốt nhất không chỉ xác định vấn đề mà còn cung cấp hướng dẫn khắc phục có thể thực hiện được. Để giảm sự cản trở, ưu tiên các công cụ giảm tải nhận thức khi sửa chữa vấn đề.

Yêu cầu Pull Tự Động

Đối với cập nhật phụ thuộc (SCA), sử dụng các công cụ như Plexicus ASPM. Công cụ này tự động mở một PR với phiên bản thư viện đã được vá. Nhà phát triển chỉ cần xem xét và hợp nhất.

Các Sửa Đổi Được Đề Xuất

Đảm bảo công cụ SAST của bạn cung cấp đoạn mã “Copy/Paste” cho việc sửa chữa. Nếu nhà phát triển thấy cảnh báo SQL Injection, công cụ nên hiển thị cho họ đoạn mã truy vấn có tham số chính xác để sử dụng thay thế.

Tự Động Khắc Phục

Một số nền tảng tiên tiến như Plexicus ASPM có thể tự động áp dụng định dạng hoặc sửa chữa cấu hình cho các mẫu IaC (như Terraform) trước khi mã được cam kết.

Cách Đúng vs. Cách Sai

| Tính năng | Cách Sai (Ma sát Cao) | Cách Đúng (Không Ma sát) |

|---|---|---|

| Vị trí Phản hồi | Cổng Bảo mật Riêng hoặc Thông báo qua Email | Plugin IDE & Bình luận Yêu cầu Kéo |

| Thời gian | 24 giờ sau (Quét Đêm) | Ngay lập tức (Trước khi cam kết / CI) |

| Tốc độ Quét | Chặn xây dựng trong >20 phút | Kiểm tra nhanh chặn; kiểm tra chậm là không đồng bộ |

| Khắc phục | ”Sửa lỗi Bảo mật này” (Chung chung) | “Đây là đoạn mã để sửa nó” |

| Hành động của Nhà phát triển | Chuyển đổi ngữ cảnh & điều tra | Sửa chữa trong luồng |

Câu hỏi Thường gặp (FAQ)

Q: Việc thêm plugin IDE có ảnh hưởng đến hiệu suất hệ thống không?

Các plugin bảo mật hiện đại được thiết kế để giảm thiểu việc sử dụng tài nguyên và thường chỉ quét các tệp đang hoạt động để giảm tác động đến hiệu suất. Tuy nhiên, tốt nhất là cấu hình chúng để chỉ quét các tệp đang hoạt động mà bạn đang làm việc, thay vì toàn bộ dự án, để tiết kiệm tài nguyên.

Q: Nếu một lần quét chặn tìm thấy một kết quả dương tính giả thì sao?

Bạn phải có quy trình “Phá Vỡ Kính” hoặc “Chấp nhận Rủi ro”. Cho phép các nhà phát triển tạm dừng hoặc bỏ qua một cảnh báo với một bình luận bắt buộc (ví dụ: “Đây là dữ liệu thử nghiệm, không phải là bí mật thực sự”). Xem xét các lần bỏ qua này sau, nhưng đừng dừng xây dựng hôm nay.

Q: Chúng ta có nên quét mọi cam kết không?

Lý tưởng nhất là có, đối với các kiểm tra nhẹ. Đối với các lần quét nặng hơn, việc quét khi tạo Yêu cầu Kéo thường là đủ và tiết kiệm tài nguyên tính toán so với việc quét mọi cam kết cá nhân được đẩy lên một nhánh.