Friktionsfri säkerhet: Integrera verktyg i utvecklarens arbetsflöde

Sammanfattning

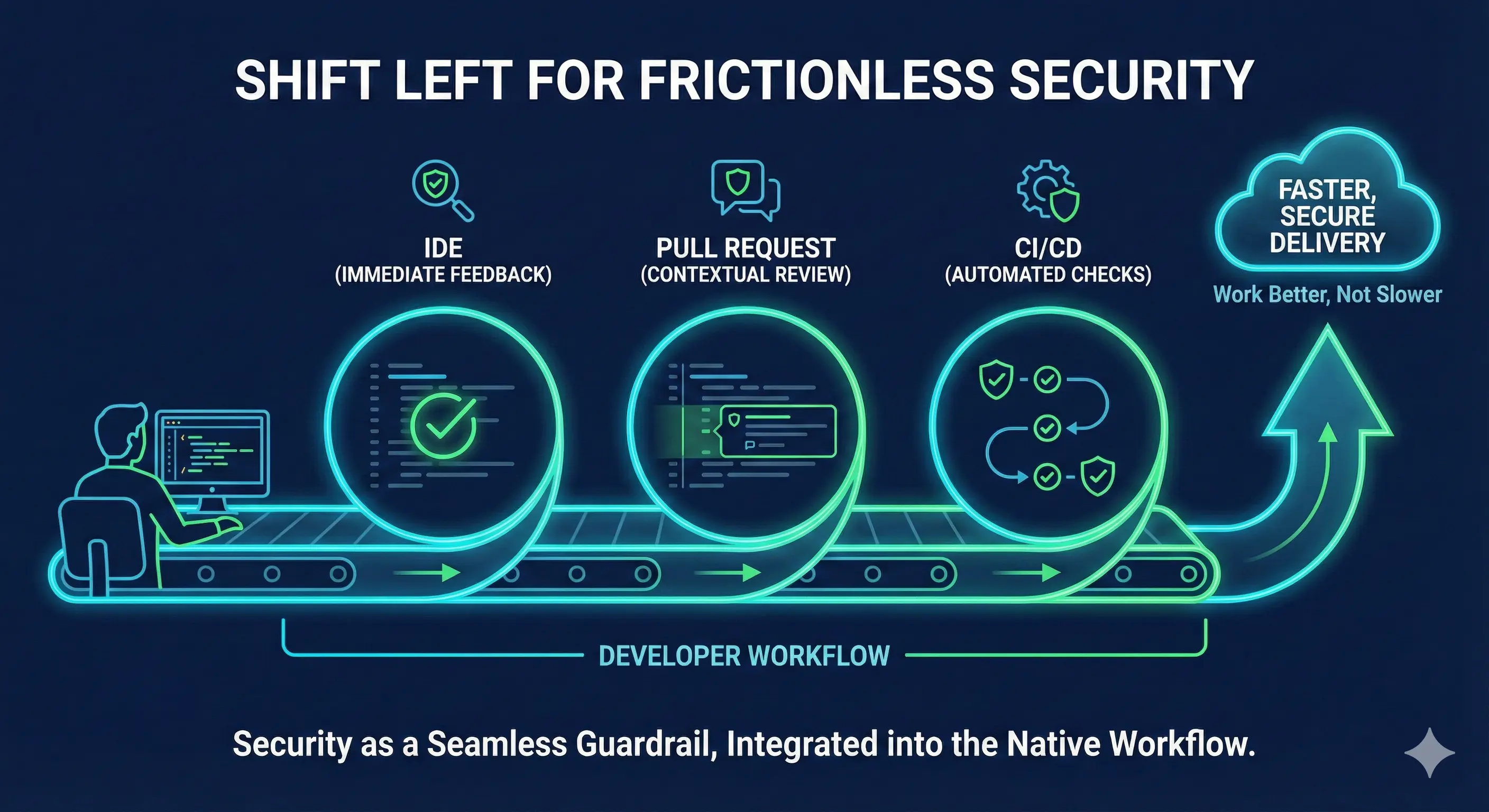

Utvecklarupplevelse (DevEx) är avgörande när man väljer säkerhetsverktyg. Säkerhet bör göra utvecklarens jobb enklare, inte svårare. Om utvecklare måste lämna sin kodmiljö eller använda en annan instrumentpanel för att hitta problem, saktar det ner dem och gör dem mindre benägna att använda verktygen.

För att implementera säkerhetsverktyg på “rätt sätt” måste du integrera dem direkt i den naturliga utvecklararbetsflödet, och förvandla säkerhet från ett hinder till en sömlös skyddsräcke.

Denna guide förklarar hur man ställer in friktionsfri säkerhet. Den täcker var man ska placera verktyg som i IDE, pre-commit hooks eller CI/CD, och hur man ställer in dem så att ditt team kan arbeta bättre, inte långsammare.

1. “Shift Left”-verkligheten: Möta utvecklare där de befinner sig

Den grundläggande principen för friktionsreduktion är kontext. Du måste ge säkerhetsfeedback medan utvecklaren fortfarande är mentalt engagerad med koden de just skrev. Vi kategoriserar integrationspunkter efter deras avstånd från kodskapande ögonblick.

A. IDE

Innan koden ens sparas eller begås, bör säkerhetsverktyg köras lokalt.

- Verktygstyper:Statisk analys (SAST) linters, beroendekontroller, hemlighetsskannrar.

- Implementering: Installera plugins för VS Code, IntelliJ eller Eclipse

- Varför det fungerar: Detta fungerar som en stavningskontroll. Precis som en ordbehandlare omedelbart understryker ett stavfel i rött, markerar en IDE-plugin osäker kod (såsom hårdkodade hemligheter eller osäkra funktioner) direkt.

B. Pull-begäran

Den optimala tiden för feedback är när en utvecklare skickar in kod för granskning, eftersom de redan är fokuserade på kvalitet och öppna för kritik.

Verktygstyper

Djup SAST, Hemlighetsskanning, och Infrastruktur som kod (IaC) skanning.

Implementering

Konfigurera dina verktyg för att posta inline-kommentarer direkt på de relevanta kodraderna i pull-begäran. Detta innebär att säkerhetsverktyget postar en kommentar direkt på den specifika kodrad som misslyckades, precis som en mänsklig granskare skulle göra.

Varför det fungerar

Det håller utvecklaren i deras valda plattform (GitHub, GitLab, Azure DevOps). De behöver inte lämna sidan för att se felet, förstå risken och göra en fix.

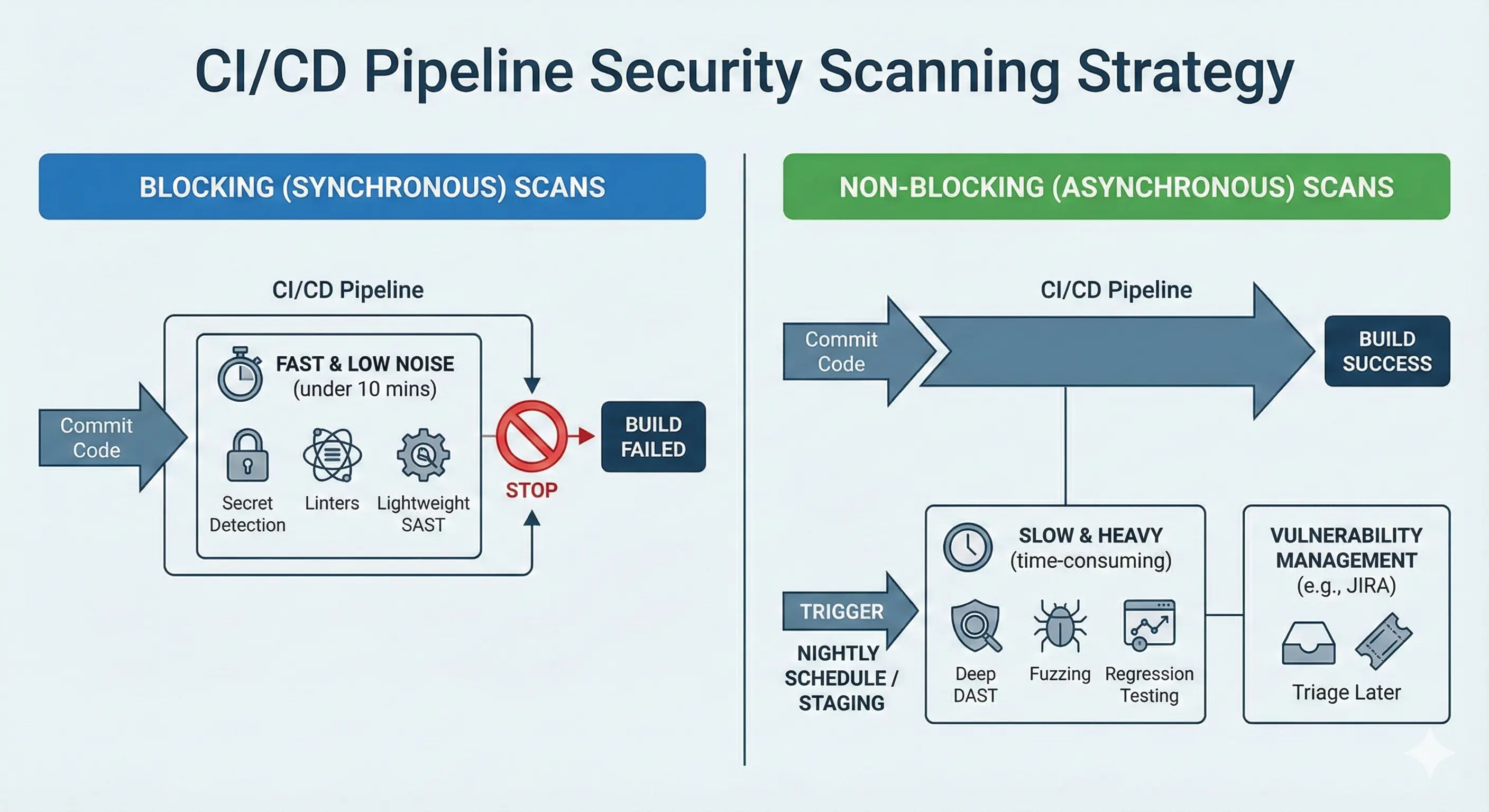

2. Hastighet är viktigt: Blockerande vs. icke-blockerande skanningar

Långsamma byggen försämrar utvecklarupplevelsen avsevärt och kan leda till att säkerhetsverktyg kringgås. Om din säkerhetsskanning lägger till 20 minuter till en pipeline kommer utvecklare aktivt att försöka kringgå den. Du måste dela upp din skanningsstrategi baserat på hastighet.

A. Synkrona (Blockerande) Skanningar

Dessa skanningar körs inne i pipelinen och kan misslyckas med bygget. De måste vara snabba (under 5-10 minuter).

Vad som ska köras

Hemlighetsdetektering, linters, lättviktig SAST och policykontroller.

Regeln

Om skanningen är snabb och deterministisk (låga falska positiva), gör den blockerande. Detta förhindrar att nya enkla fel kommer in i kodbasen.

B. Asynkrona (Icke-blockerande) Skanningar

Dessa skanningar är tunga, tidskrävande eller benägna att ge brus. De bör aldrig blockera en standard Pull Request.

Vad som ska köras

Djupa DAST-skanningar, fuzzing eller omfattande regressionstestning.

Strategin

Utlös dessa skanningar enligt ett schema (t.ex. nattligt) eller i en dedikerad staging-miljö.

Feedbackloopen

Bryt inte bygget. Istället, skicka resultaten till ett sårbarhetshanteringssystem eller skapa en Jira-biljett för teamet att triagera senare. Detta balanserar grundlighet med hastighet.

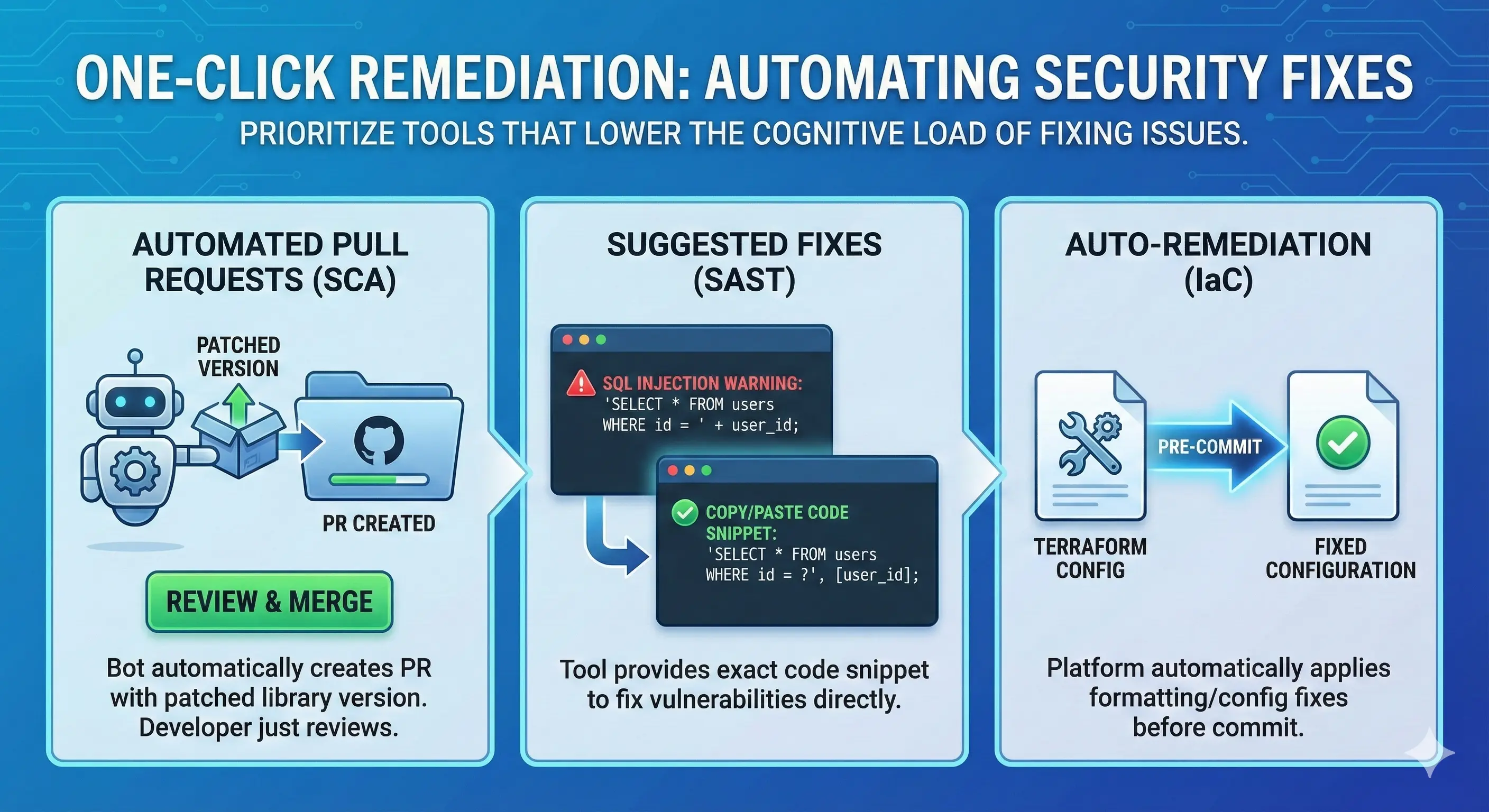

3. Att gå bortom detektion till en-klicks åtgärd

De bästa säkerhetsverktygen identifierar inte bara problem utan ger också handlingsbar vägledning för åtgärder. För att minska friktion, prioritera verktyg som minskar den kognitiva belastningen för att åtgärda problemet.

Automatiserade Pull Requests

För beroendeuppdateringar (SCA), använd verktyg som Plexicus ASPM. Detta verktyg öppnar automatiskt en PR med den patchade versionen av biblioteket. Utvecklaren behöver bara granska och slå samman.

Föreslagna Åtgärder

Säkerställ att ditt SAST-verktyg tillhandahåller en “Kopiera/Klistra in” kodsnutt för åtgärden. Om en utvecklare ser en SQL Injection varning, bör verktyget visa dem den exakta parameteriserade frågekoden att använda istället.

Automatisk Åtgärd

Vissa avancerade plattformar som Plexicus ASPM kan automatiskt tillämpa formaterings- eller konfigurationsfixar till IaC-mallar (som Terraform) innan koden ens är committad.

Rätt Sätt vs. Fel Sätt

| Funktion | Fel sätt (Hög friktion) | Rätt sätt (Friktionsfritt) |

|---|---|---|

| Feedbackplats | Separat säkerhetsportal eller e-postmeddelande | IDE-plugin & Pull Request-kommentar |

| Tidpunkt | 24 timmar senare (Nattlig skanning) | Omedelbart (Pre-commit / CI) |

| Skanningshastighet | Blockerar byggandet i >20 minuter | Snabba kontroller blockerar; långsamma kontroller är asynkrona |

| Åtgärd | ”Åtgärda denna sårbarhet” (Generisk) | “Här är kodsnutten för att åtgärda det” |

| Utvecklaråtgärd | Kontextsbyte & undersökning | Korrigering i flödet |

Vanliga frågor (FAQ)

F: Kommer tillägg av IDE-plugins att påverka systemprestanda?

Moderna säkerhetsplugins är utformade för att minimera resursanvändningen och skannar vanligtvis endast aktiva filer för att minska prestandapåverkan. Det är dock bäst att konfigurera dem för att skanna endast de aktiva filer du arbetar med, snarare än hela projektet, för att spara resurser.

F: Vad händer om en blockerande skanning hittar ett falskt positivt?

Du måste ha en “Break Glass” eller “Risk Acceptance”-process. Tillåt utvecklare att snooze eller avfärda en varning med en obligatorisk kommentar (t.ex. “Detta är testdata, inte en riktig hemlighet”). Granska dessa avfärdanden senare, men stoppa inte byggandet idag.

F: Bör vi skanna varje commit?

Idealiskt, ja, för lättviktiga kontroller. För tyngre skanningar är det vanligtvis tillräckligt att skanna vid skapandet av Pull Request och sparar beräkningsresurser jämfört med att skanna varje enskild commit som pushas till en gren.