概要

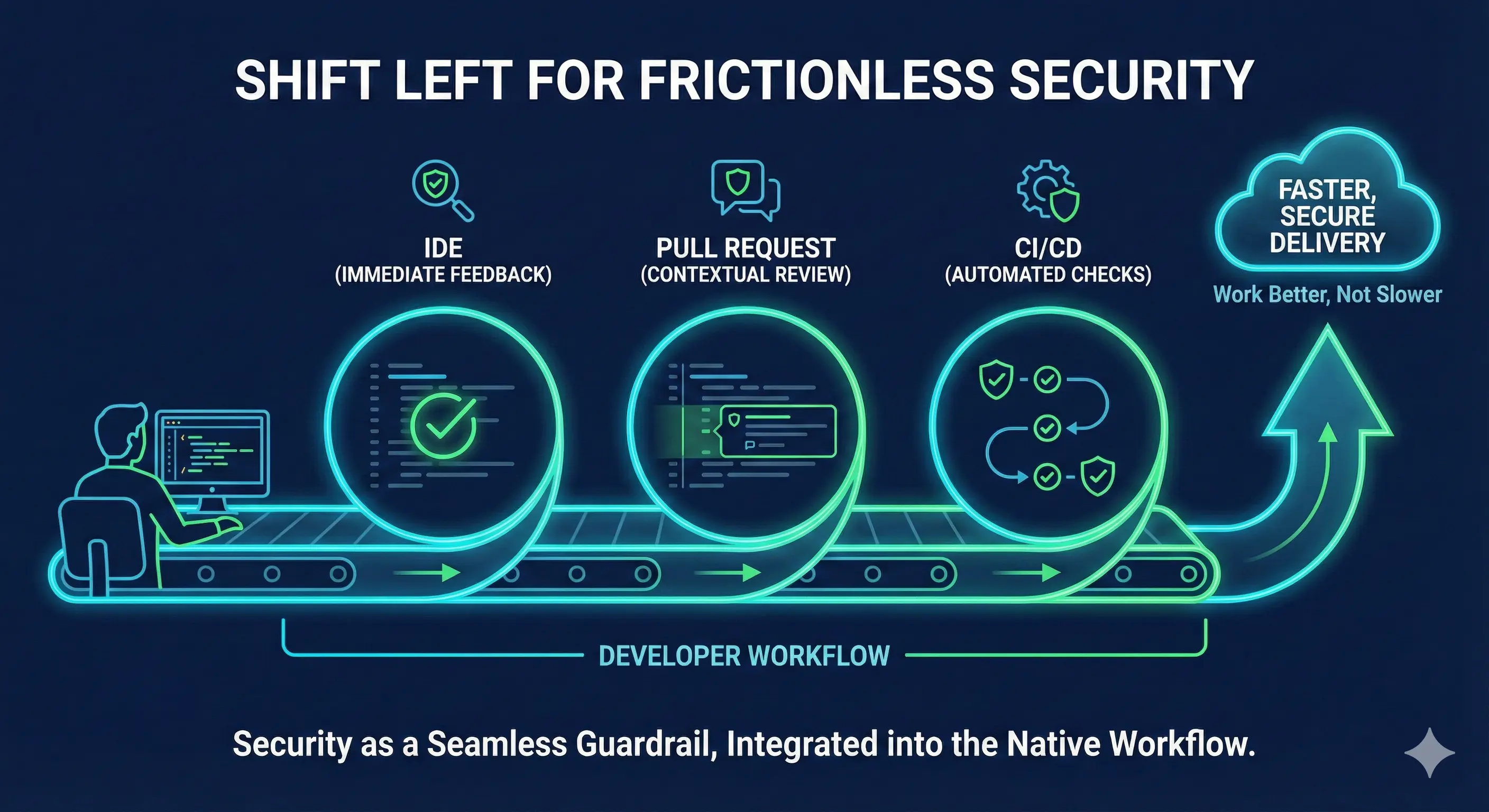

開発者体験(DevEx)は、セキュリティツールを選ぶ際の鍵です。セキュリティは開発者の仕事を容易にするべきであり、困難にするべきではありません。開発者がコーディング環境を離れたり、別のダッシュボードを使用して問題を見つける必要がある場合、それは彼らの作業を遅らせ、ツールの使用を避ける原因となります。

セキュリティツールを「正しい方法」で実装するには、それらをネイティブな開発者のワークフローに直接統合し、セキュリティを障害物からシームレスなガードレールに変える必要があります。

このガイドでは、摩擦のないセキュリティを設定する方法を説明します。IDE、プリコミットフック、CI/CDなどにツールを配置する場所と、それらを設定してチームがより良く、遅くなく作業できるようにする方法をカバーします。

1. 「シフトレフト」の現実:開発者がいる場所での対応

摩擦を減らすための核心原則はコンテキストです。開発者が書いたコードにまだ精神的に関与している間にセキュリティフィードバックを提供する必要があります。コード作成の瞬間からの距離によって統合ポイントを分類します。

A. IDE

コードが保存またはコミットされる前に、セキュリティツールはローカルで実行されるべきです。

- ツールの種類: 静的解析 (SAST) リンター、依存関係チェッカー、秘密スキャナー。

- 実装: VS Code、IntelliJ、またはEclipseのプラグインをインストール

- なぜ効果的か: これはスペルチェッカーのように機能します。ワードプロセッサが誤字を赤で即座に下線を引くように、IDEプラグインはハードコードされた秘密や安全でない関数などの不安全なコードを即座に強調表示します。

B. プルリクエスト

フィードバックに最適なタイミングは、開発者がコードをレビューのために提出する時です。彼らはすでに品質に集中しており、批評を受け入れる準備ができています。

ツールの種類

ディープSAST、秘密スキャン、およびコードとしてのインフラストラクチャ (IaC) スキャン。

実装

ツールを設定して、プルリクエストの関連するコード行に直接インラインコメントを投稿します。これにより、セキュリティツールが失敗した特定のコード行に直接コメントを投稿し、人間のレビュアーのように振る舞います。

なぜ効果的か

開発者を彼らの選択したプラットフォーム (GitHub、GitLab、Azure DevOps) に留めます。エラーを確認し、リスクを理解し、修正をプッシュするためにページを離れる必要がありません。

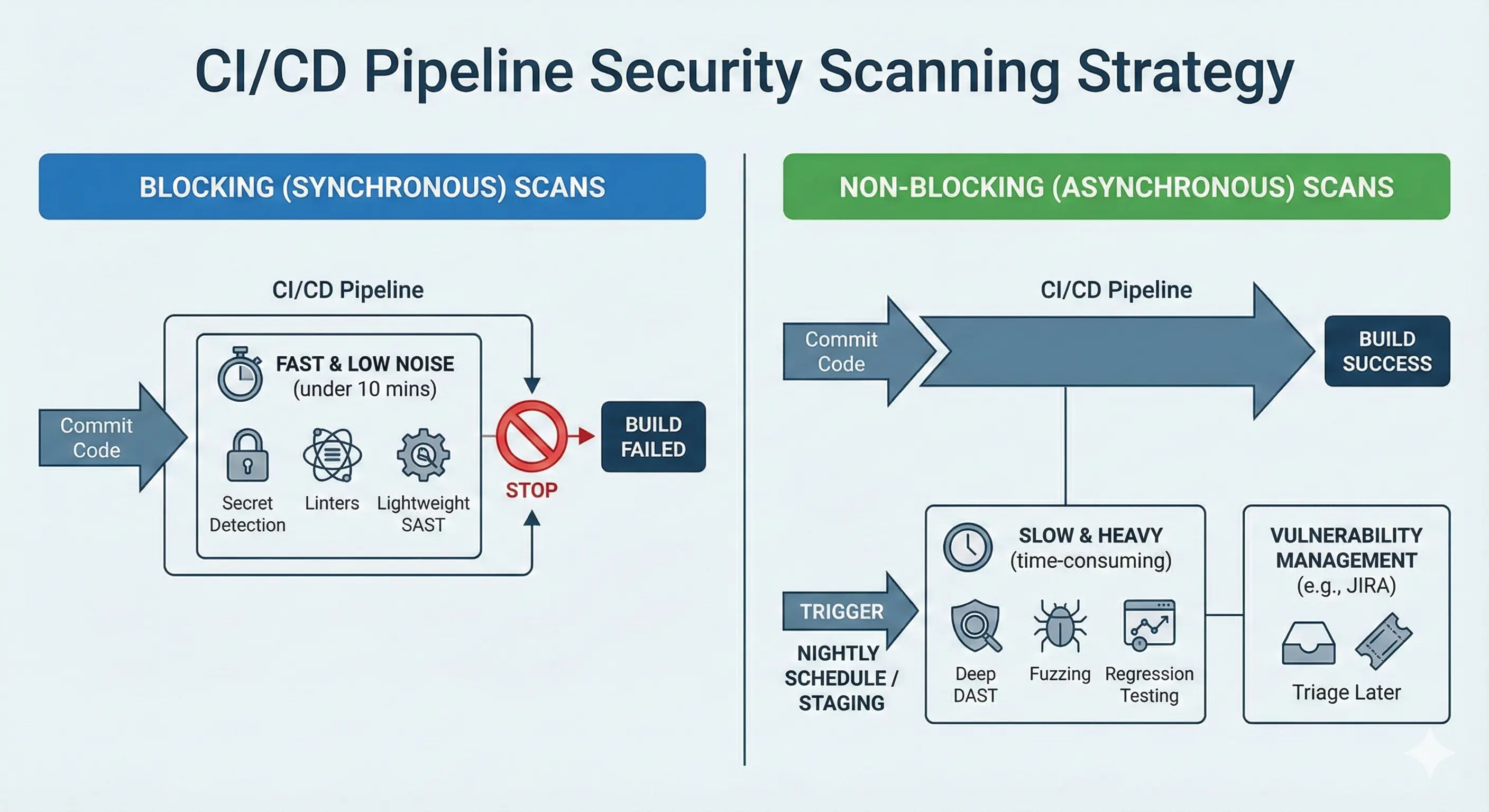

2. スピードが重要: ブロッキング vs. ノンブロッキングスキャン

ビルドが遅いと、開発者の体験が著しく低下し、セキュリティツールの回避につながる可能性があります。セキュリティスキャンがパイプラインに20分追加される場合、開発者はそれを回避しようと積極的に試みます。スキャン戦略を速度に基づいて二分化する必要があります。

A. 同期(ブロッキング)スキャン

これらのスキャンはパイプライン内で実行され、ビルドを失敗させる可能性があります。迅速である必要があります(5〜10分以内)。

実行するもの

秘密検出、リンター、軽量SAST、ポリシーチェック。

ルール

スキャンが迅速で決定論的(偽陽性が少ない)場合、ブロッキングにします。これにより、新しい単純なエラーがコードベースに入るのを防ぎます。

B. 非同期(ノンブロッキング)スキャン

これらのスキャンは重く、時間がかかり、ノイズが多い可能性があります。標準のプルリクエストをブロックしてはいけません。

実行するもの

深いDASTスキャン、ファジング、包括的な回帰テスト。

戦略

これらのスキャンはスケジュール(例:毎晩)または専用のステージング環境でトリガーします。

フィードバックループ

ビルドを壊さないでください。代わりに、結果を脆弱性管理システムにパイプするか、チームが後でトリアージするためのJiraチケットを作成します。これにより、徹底性と速度のバランスが取れます。

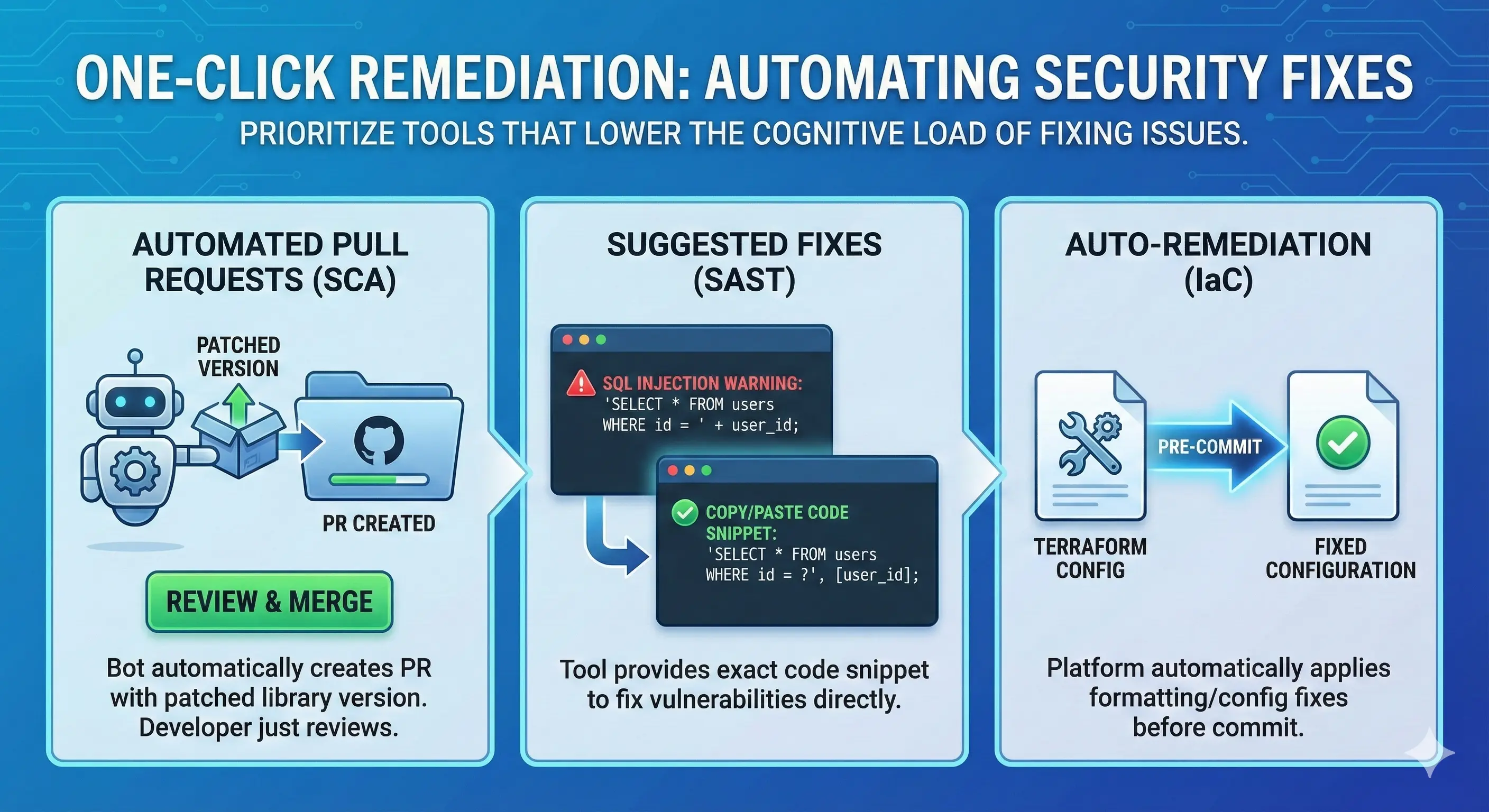

3. 検出からワンクリック修正への移行

最高のセキュリティツールは、問題を特定するだけでなく、実行可能な修正ガイダンスも提供します。摩擦を減らすために、問題の修正にかかる認知負荷を軽減するツールを優先してください。

自動プルリクエスト

依存関係の更新(SCA)には、Plexicus ASPMのようなツールを使用してください。このツールは、ライブラリの修正バージョンで自動的にPRを開きます。開発者はレビューしてマージするだけです。

提案された修正

SASTツールが修正のための「コピー/ペースト」コードスニペットを提供することを確認してください。開発者がSQLインジェクションの警告を見た場合、ツールは代わりに使用すべき正確なパラメータ化されたクエリコードを表示するべきです。

自動修正

Plexicus ASPMのような高度なプラットフォームは、コードがコミットされる前にIaCテンプレート(Terraformなど)にフォーマットや設定の修正を自動的に適用することができます。

正しい方法 vs. 間違った方法

| 機能 | 間違った方法(高摩擦) | 正しい方法(摩擦なし) |

|---|---|---|

| フィードバックの場所 | 別のセキュリティポータルまたはメール通知 | IDEプラグイン&プルリクエストコメント |

| タイミング | 24時間後(夜間スキャン) | 即時(プリコミット/CI) |

| スキャン速度 | ビルドを20分以上ブロック | 高速チェックはブロック、遅いチェックは非同期 |

| 修正 | 「この脆弱性を修正してください」(一般的) | 「これが修正するためのコードスニペットです」 |

| 開発者の行動 | コンテキスト切り替えと調査 | インフロー修正 |

よくある質問(FAQ)

Q: IDEプラグインを追加するとシステムパフォーマンスに影響しますか?

現代のセキュリティプラグインはリソース使用を最小限に抑えるよう設計されており、通常はパフォーマンスへの影響を減らすためにアクティブなファイルのみをスキャンします。ただし、リソースを節約するために、プロジェクト全体ではなく作業中のアクティブファイルのみをスキャンするように設定するのが最善です。

Q: ブロッキングスキャンが誤検知を見つけた場合はどうすればいいですか?

「ブレイクグラス」または「リスク受容」プロセスを持つ必要があります。開発者がアラートをスヌーズまたは却下することを許可し、必須のコメント(例:「これはテストデータであり、実際の秘密ではありません」)を付けてください。これらの却下を後でレビューしますが、今日ビルドを停止しないでください。

Q: すべてのコミットをスキャンするべきですか?

理想的には、軽量チェックのためにそうするべきです。より重いスキャンについては、プルリクエスト作成時にスキャンするのが通常は十分であり、ブランチにプッシュされた個々のコミットをスキャンするよりもコンピュートリソースを節約できます。