Come Implementare Strumenti di Sicurezza: Il Modello 'Crawl, Walk, Run'

Sommario: L’approccio a fasi

Questo approccio passo-passo ti aiuta a distribuire gli strumenti di sicurezza senza problemi e mantiene i tuoi build in esecuzione. Pensalo come una serie di piccoli passi che proteggono la tua spedizione, garantendo un processo di sviluppo più affidabile e sicuro.

| Modalità di scansione | Impatto sullo sviluppatore | Configurazione / Setup | Scopo e risultato |

|---|---|---|---|

| Crawl Fail Open (Modalità Audit, Nessun avviso) | Nessuna interruzione; invisibile agli sviluppatori | Scansione su ogni push/commit, registrazione dei risultati | Raccolta dati, regolazione delle regole, soppressione dei falsi positivi; i build passano sempre |

| Walk Fail Open (Modalità Notifica, avvisi) | Gli sviluppatori vedono avvisi nei PR/IDE | Abilitare decorazione PR/plugin IDE | Gli sviluppatori ricevono feedback azionabili, costruiscono fiducia, risolvono problemi volontariamente |

| Run Fail Closed (Modalità Blocco) | Build bloccati su problemi alti/critici | Attivare cancelli di qualità, bloccare build su nuove scoperte critiche | Impedisce che nuove vulnerabilità raggiungano la produzione; gli sviluppatori rispettano i fallimenti |

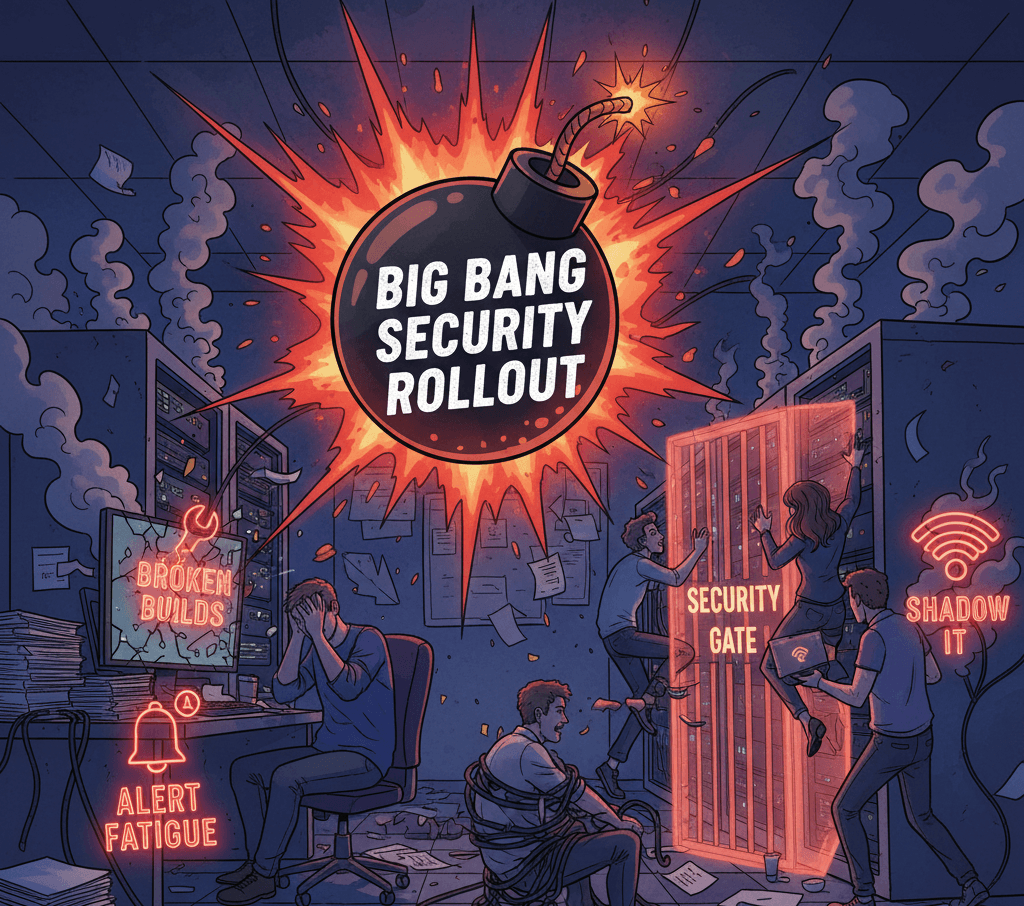

Introduzione: Perché i rollout “Big Bang” falliscono

Un progetto DevSecOps può rapidamente deragliare con un rollout “Big Bang”. Questo accade spesso quando un team ottiene un nuovo strumento SAST o strumento di scansione dei container e attiva immediatamente la “Modalità Blocco”. Ad esempio, un team di sviluppo software presso XYZ Corp ha attivato la “Modalità Blocco” il primo giorno con il loro nuovo strumento di scansione.

Durante la notte, lo strumento ha segnalato centinaia di problemi di sicurezza minori che necessitavano di attenzione urgente, bloccando di fatto l’intero processo di sviluppo.

Mentre gli sviluppatori si affannavano a risolvere questi problemi, le scadenze critiche del progetto sono state mancate, portando a frustrazione e perdita di fiducia nello strumento. Questo scenario evidenzia i rischi e illustra perché è necessario un approccio più graduale.

Il risultato solitamente porta a problemi:

- Build Interrotte: Gli sviluppatori non sono in grado di distribuire correzioni critiche.

- Affaticamento da Allerta: Un’ondata di falsi positivi travolge il team.

- Shadow IT: I team frustrati bypassano i controlli di sicurezza per continuare a lavorare.

Per evitare questi problemi, adottare un approccio evolutivo invece di cercare di cambiare tutto in una volta. È di questo che tratta il framework Crawl, Walk, Run.

Studi recenti hanno dimostrato che le organizzazioni che implementano rollout graduali sperimentano un miglioramento misurabile nella frequenza di distribuzione e un recupero più rapido dai fallimenti, migliorando così l’affidabilità delle loro pratiche DevSecOps.

Collegando questo framework a risultati di performance comprovati, come riduzione dei tempi di inattività e aumento dei tassi di successo delle build, possiamo garantire che i leader ingegneristici ne riconoscano il valore.

Fase 1: Crawl (Visibilità e Baseline)

Obiettivo: Ottenere piena visibilità sul debito tecnico esistente evitando interruzioni nei flussi di lavoro degli sviluppatori. Puntare a raggiungere una copertura del 90% dei repository nelle prime due settimane per garantire un successo misurabile e chiari parametri di progresso.

- In questa fase iniziale, concentrarsi sulla raccolta dei dati integrando lo strumento di sicurezza nel pipeline CI/CD in modo non invasivo.

- Configurazione: Impostare lo strumento su Fail Open utilizzando la modalità Audit—registrando tutti i risultati senza notificare gli sviluppatori o bloccare le build.

- Azione: Attivare scansioni ad ogni push o commit di codice.

- Risultato: Lo scanner registra tutti i risultati su un dashboard permettendo a tutte le build di passare con successo, anche se vengono rilevate vulnerabilità critiche.

💡 Suggerimento Pro: Utilizzare questa fase per regolare attentamente lo scanner. Se una regola specifica (ad esempio, “Numeri Magici nel Codice”) genera rumore eccessivo (ad esempio, 500 volte nei repository), considerare di regolarla o disabilitarla temporaneamente per concentrarsi su problemi azionabili prima di procedere.

Perché è importante: Stabilire questo “Safety Baseline” consente al team di sicurezza di comprendere il volume e la natura del debito tecnico esistente e di affinare le configurazioni delle regole senza impattare le distribuzioni.

Fase 2: Camminare (Feedback & Educazione)

Obiettivo: Fornire agli sviluppatori feedback di sicurezza azionabili e tempestivi integrati nei loro flussi di lavoro quotidiani, senza bloccare il progresso dello sviluppo.

- Una volta ridotto il rumore, rendere visibili i risultati agli sviluppatori. Mantenere lo strumento in modalità Fail Open, ma passare alla modalità Notifica abilitando gli avvisi.

- Configurazione: Integrare il feedback negli strumenti di sviluppo come la decorazione delle Pull Request (commenti) o i plugin IDE.

- Risultato: Gli sviluppatori ricevono feedback di sicurezza in tempo reale nel loro processo di revisione del codice, ad esempio, “⚠️ Alta Gravità: Segreto hardcoded introdotto alla linea 42.”

Gli sviluppatori possono scegliere di risolvere immediatamente il problema o documentare i falsi positivi per una risoluzione successiva.

Perché è importante: Questa fase costruisce fiducia tra la sicurezza e gli sviluppatori. La sicurezza è vista come una guida collaborativa, non come un guardiano. Gli sviluppatori si abituano alla presenza dello strumento e iniziano a risolvere volontariamente i problemi perché il ciclo di feedback è diretto e attuabile.

Per rafforzare questi comportamenti positivi, incoraggiare i team a celebrare i successi iniziali. Condividere storie di successo rapide, come la ‘prima PR fusa con zero risultati di alta gravità,’ costruisce slancio e spinge più sviluppatori verso soluzioni volontarie.

Fase 3: Esecuzione (Blocco e Applicazione)

Obiettivo: Impedire che nuove vulnerabilità ad alto rischio raggiungano la produzione applicando barriere di sicurezza.

- Dopo aver istruito e formato gli sviluppatori, attivare i Build Breakers o i Quality Gates che applicano le politiche bloccando le build con problemi critici.

- Configurazione: Impostare lo strumento in modalità Fail Closed per fermare le build con vulnerabilità di gravità Alta e Critica. I problemi di gravità media e bassa rimangono come avvisi per evitare interruzioni eccessive.

- Sfumatura importante: Considerare di bloccare solo le nuove vulnerabilità introdotte dalle modifiche attuali (ad esempio, nel PR corrente), mentre si tracciano i problemi esistenti come elementi di backlog da risolvere nel tempo.

- Risultato: Se uno sviluppatore introduce, ad esempio, una vulnerabilità critica di SQL Injection, la build fallisce e non può essere integrata fino a quando non viene risolta o viene approvata una deroga documentata.

Perché è importante: Poiché lo strumento e il team sono ben sintonizzati e istruiti, il tasso di falsi positivi è basso. Gli sviluppatori rispettano i fallimenti delle build come veri segnali di sicurezza piuttosto che combatterli.

Prossimo Passo

Ora che hai una strategia a fasi per quando bloccare le build, il prossimo passo è decidere dove integrare questi strumenti per massimizzare la produttività degli sviluppatori.

Nel prossimo articolo, esploreremo Sicurezza Senza Attriti, un modo per incorporare gli strumenti di sicurezza senza soluzione di continuità negli IDE degli sviluppatori e nei flussi di lavoro PR, riducendo il cambio di contesto e aumentando l’adozione.

Domande Frequenti (FAQ)

Cos’è il framework “Crawl, Walk, Run”?

È un semplice metodo passo-passo per iniziare a utilizzare nuovi strumenti di sicurezza senza causare problemi. Prima, raccogli informazioni in modo discreto (Crawl). Successivamente, mostri agli sviluppatori i problemi in modo che possano imparare e risolverli (Walk). Infine, blocchi il codice errato per mantenere il tuo software sicuro (Run). Questo aiuta i team ad adottare gli strumenti di sicurezza senza intoppi e a guadagnare fiducia lungo il percorso.

Perché non dovremmo bloccare le build subito?

Se blocchi le build dal primo giorno, lo strumento potrebbe segnalare troppi problemi contemporaneamente, impedendo agli sviluppatori di svolgere il loro lavoro. Questo può causare frustrazione e rallentare i progetti. Iniziare lentamente significa trovare e risolvere prima gli avvisi rumorosi, quindi il blocco avviene solo quando lo strumento è accurato e affidabile.

Quanto dovrebbe durare ciascun passo?

Di solito, la fase Crawl dura un paio di settimane mentre raccogli abbastanza dati. La fase Walk richiede più tempo poiché gli sviluppatori si abituano a vedere gli avvisi e a risolvere i problemi. Passa alla fase Run solo quando lo strumento è ben calibrato e il team è a suo agio nel risolvere i problemi prima che il codice venga integrato.

Cos’è “Fail Open” e quando lo usiamo?

“Fail Open” significa che lo strumento trova problemi ma non impedisce l’integrazione del codice. Utilizzalo nelle fasi Crawl e Walk per evitare di disturbare gli sviluppatori mentre raccogli dati e li istruisci sui problemi.