Seguridad sin fricciones: Integración de herramientas en el flujo de trabajo del desarrollador

Resumen

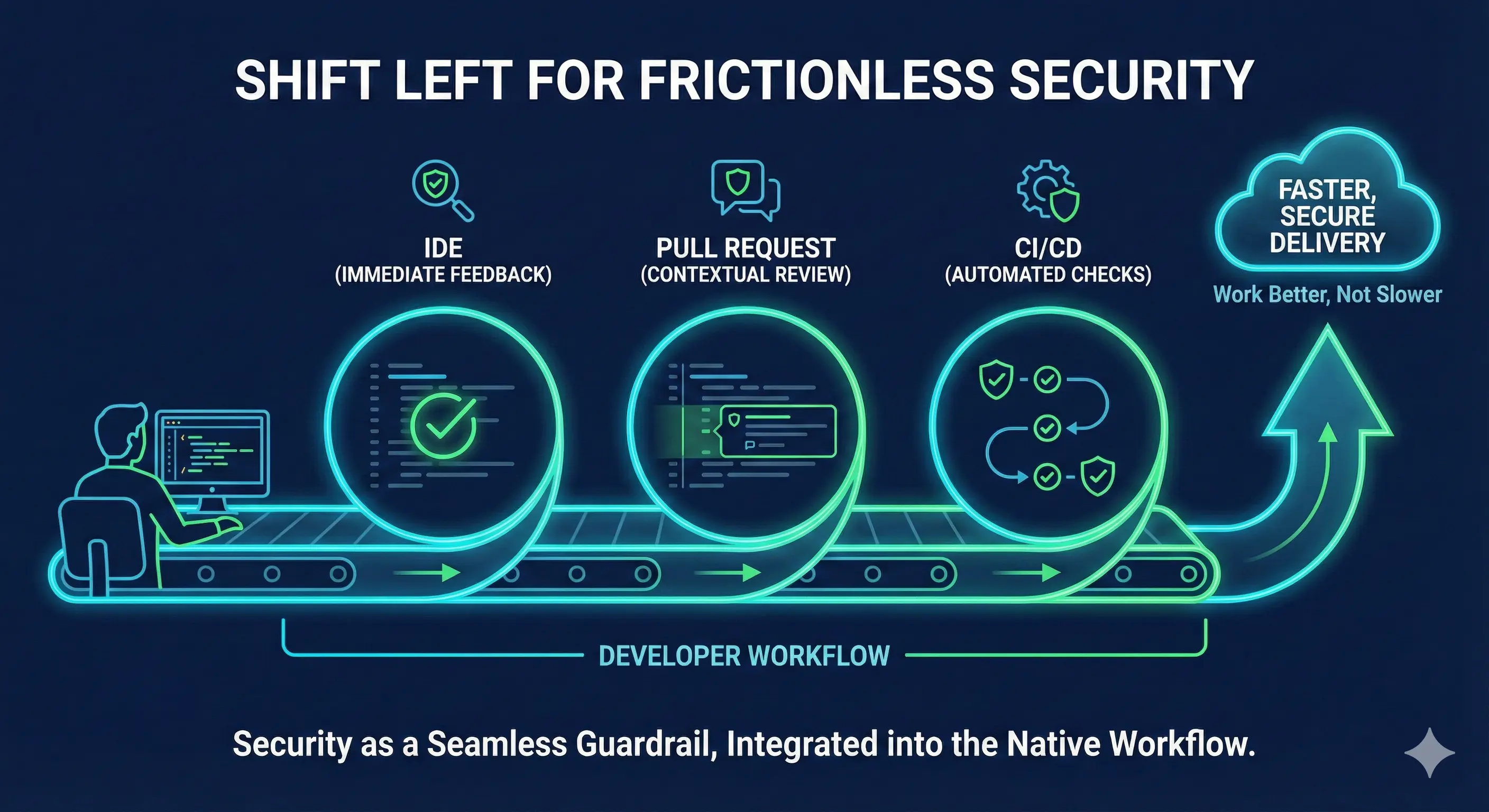

La experiencia del desarrollador (DevEx) es clave al elegir herramientas de seguridad. La seguridad debe facilitar el trabajo del desarrollador, no hacerlo más difícil. Si los desarrolladores tienen que salir de su entorno de codificación o usar otro panel para encontrar problemas, se ralentizan y es menos probable que utilicen las herramientas.

Para implementar herramientas de seguridad de la “manera correcta”, debes integrarlas directamente en el flujo de trabajo nativo del desarrollador, convirtiendo la seguridad de un obstáculo en una guía sin fricciones.

Esta guía explica cómo configurar una seguridad sin fricciones. Cubre dónde colocar herramientas como en el IDE, hooks de pre-commit o CI/CD, y cómo configurarlas para que tu equipo pueda trabajar mejor, no más lento.

1. La realidad del “Shift Left”: Encontrar a los desarrolladores donde trabajan

El principio fundamental de la reducción de fricciones es contexto. Debes proporcionar retroalimentación de seguridad mientras el desarrollador aún está mentalmente comprometido con el código que acaba de escribir. Clasificamos los puntos de integración por su distancia del momento de creación del código.

A. El IDE

Antes de que el código sea siquiera guardado o comprometido, las herramientas de seguridad deben estar funcionando localmente.

- Tipos de herramientas:Análisis estático (SAST) linters, verificadores de dependencias, escáneres de secretos.

- Implementación: Instalar plugins para VS Code, IntelliJ o Eclipse

- Por qué funciona: Esto actúa como un corrector ortográfico. Así como un procesador de texto subraya un error tipográfico en rojo inmediatamente, un plugin de IDE resalta código inseguro (como secretos codificados o funciones inseguras) al instante.

B. La Solicitud de Extracción

El momento óptimo para recibir comentarios es cuando un desarrollador envía código para revisión, ya que están enfocados en la calidad y abiertos a críticas.

Tipos de herramientas

SAST profundo, Escaneo de Secretos, y Escaneo de Infraestructura como Código (IaC).

Implementación

Configura tus herramientas para publicar comentarios en línea directamente en las líneas de código relevantes en la solicitud de extracción. Esto significa que la herramienta de seguridad publica un comentario directamente en la línea específica de código que falló, tal como lo haría un revisor humano.

Por qué funciona

Mantiene al desarrollador en su plataforma de elección (GitHub, GitLab, Azure DevOps). No necesitan salir de la página para ver el error, entender el riesgo y realizar una corrección.

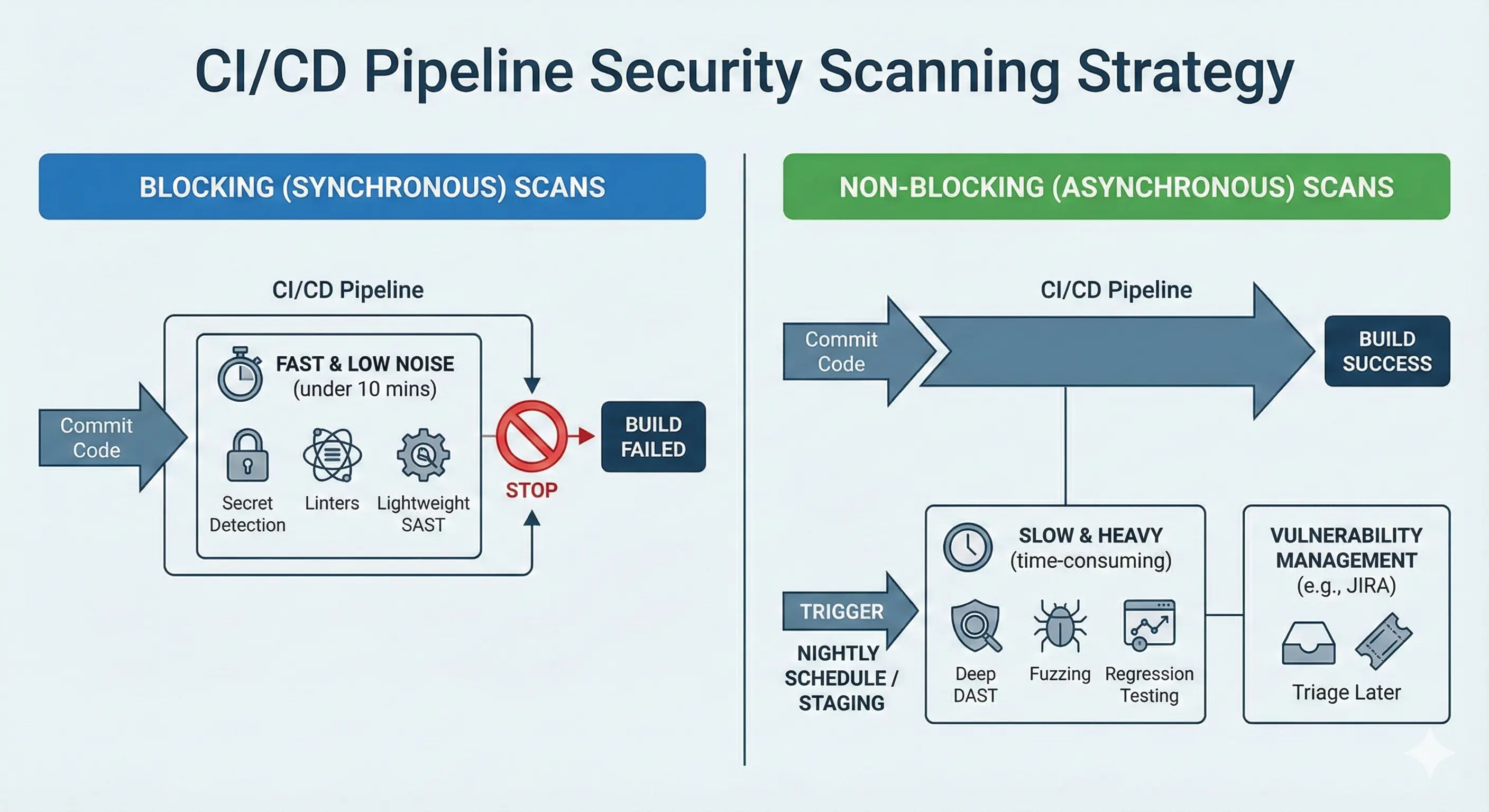

2. La velocidad importa: Escaneos bloqueantes vs. no bloqueantes

Las compilaciones lentas degradan significativamente la experiencia del desarrollador y pueden llevar al bypass de herramientas de seguridad. Si tu escaneo de seguridad añade 20 minutos a una canalización, los desarrolladores intentarán activamente evitarlo. Debes bifurcar tu estrategia de escaneo basada en la velocidad.

A. Escaneos Sincrónicos (Bloqueantes)

Estos escaneos se ejecutan dentro de la canalización y pueden fallar la compilación. Deben ser rápidos (menos de 5-10 minutos).

Qué Ejecutar

Detección de secretos, linters, SAST ligero y verificaciones de políticas.

La Regla

Si el escaneo es rápido y determinista (bajos falsos positivos), hazlo bloqueante. Esto previene que nuevos errores simples entren en la base de código.

B. Escaneos Asincrónicos (No Bloqueantes)

Estos escaneos son pesados, consumen tiempo o son propensos al ruido. Nunca deben bloquear una Solicitud de Extracción estándar.

Qué Ejecutar

Escaneos profundos DAST, Fuzzing o pruebas de regresión completas.

La Estrategia

Activa estos escaneos en un horario (por ejemplo, nocturno) o en un entorno de staging dedicado.

El Bucle de Retroalimentación

No rompas la compilación. En su lugar, canaliza los resultados en un sistema de gestión de vulnerabilidades o crea un ticket de Jira para que el equipo lo evalúe más tarde. Esto equilibra la exhaustividad con la velocidad.

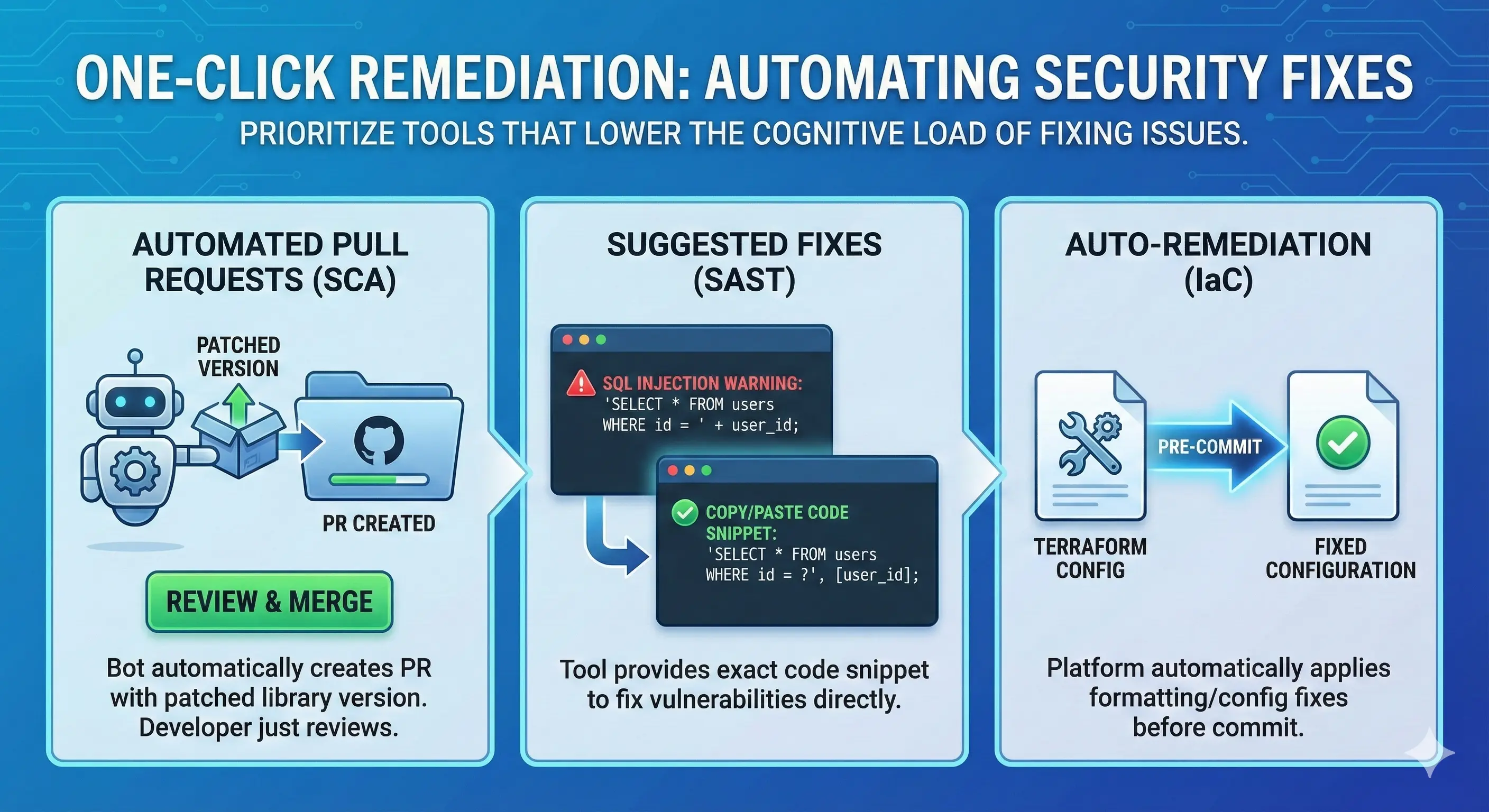

3. Avanzando Más Allá de la Detección hacia la Remediación con Un Solo Clic

Las mejores herramientas de seguridad no solo identifican problemas, sino que también proporcionan orientación de remediación accionable. Para reducir la fricción, prioriza herramientas que disminuyan la carga cognitiva de solucionar el problema.

Solicitudes de Extracción Automatizadas

Para actualizaciones de dependencias (SCA), utiliza herramientas como Plexicus ASPM. Esta herramienta abre automáticamente una PR con la versión parcheada de la biblioteca. El desarrollador solo necesita revisar y fusionar.

Correcciones Sugeridas

Asegúrate de que tu herramienta SAST proporcione un fragmento de código “Copiar/Pegar” para la corrección. Si un desarrollador ve una advertencia de Inyección SQL, la herramienta debería mostrarle el código exacto de consulta parametrizada que debe usar en su lugar.

Auto-Remediación

Algunas plataformas avanzadas como Plexicus ASPM pueden aplicar automáticamente correcciones de formato o configuración a plantillas IaC (como Terraform) antes de que el código sea incluso comprometido.

La Forma Correcta vs. La Forma Incorrecta

| Característica | La Forma Incorrecta (Alta Fricción) | La Forma Correcta (Sin Fricción) |

|---|---|---|

| Ubicación de Retroalimentación | Portal de Seguridad Separado o Notificación por Correo Electrónico | Plugin de IDE y Comentario en Solicitud de Extracción |

| Momento | 24 horas después (Escaneo Nocturno) | Instantáneo (Pre-compromiso / CI) |

| Velocidad de Escaneo | Bloquea la construcción por >20 minutos | Chequeos rápidos bloquean; chequeos lentos son asíncronos |

| Remediación | ”Arregla esta Vulnerabilidad” (Genérico) | “Aquí está el fragmento de código para arreglarlo” |

| Acción del Desarrollador | Cambio de contexto e investigación | Corrección en flujo |

Preguntas Frecuentes (FAQ)

P: ¿Agregar plugins de IDE impactará el rendimiento del sistema?

Los plugins de seguridad modernos están diseñados para minimizar el uso de recursos y típicamente escanean solo los archivos activos para reducir el impacto en el rendimiento. Sin embargo, es mejor configurarlos para escanear solo los archivos activos en los que estás trabajando, en lugar de todo el proyecto, para ahorrar recursos.

P: ¿Qué pasa si un escaneo bloqueante encuentra un falso positivo?

Debes tener un proceso de “Romper el Vidrio” o “Aceptación de Riesgo”. Permite a los desarrolladores posponer o descartar una alerta con un comentario requerido (por ejemplo, “Estos son datos de prueba, no un secreto real”). Revisa estos descartes más tarde, pero no detengas la construcción hoy.

P: ¿Deberíamos escanear cada compromiso?

Idealmente, sí, para chequeos ligeros. Para escaneos más pesados, escanear en la creación de la Solicitud de Extracción suele ser suficiente y ahorra recursos de cómputo en comparación con escanear cada compromiso individual empujado a una rama.