Sådan implementeres sikkerhedsværktøjer: 'Crawl, Walk, Run' rammeværket

Resumé: Den Fasede Tilgang

Denne trin-for-trin tilgang hjælper dig med at implementere sikkerhedsværktøjer gnidningsfrit og holder dine builds kørende. Tænk på det som en række små skridt, der beskytter din levering, hvilket sikrer en mere pålidelig og sikker udviklingsproces.

| Scan Mode | Udviklerpåvirkning | Konfiguration / Opsætning | Formål & Resultat |

|---|---|---|---|

| Crawl Fail Open (Audit Mode, Ingen alarmer) | Ingen forstyrrelse; usynlig for udviklere | Scan ved hver push/commit, log fund | Indsamle data, justere regler, undertrykke falske positiver; builds passerer altid |

| Walk Fail Open (Notify Mode, alarmer) | Udviklere ser advarsler i PRs/IDEs | Aktivér PR dekoration/IDE plugins | Udviklere modtager handlingsrettet feedback, opbygger tillid, løser problemer frivilligt |

| Run Fail Closed (Block Mode) | Builds blokeret ved høje/kritiske problemer | Aktivér kvalitetsporte, blokér build ved nye kritiske fund | Forhindrer nye sårbarheder i at nå produktion; udviklere respekterer fejl |

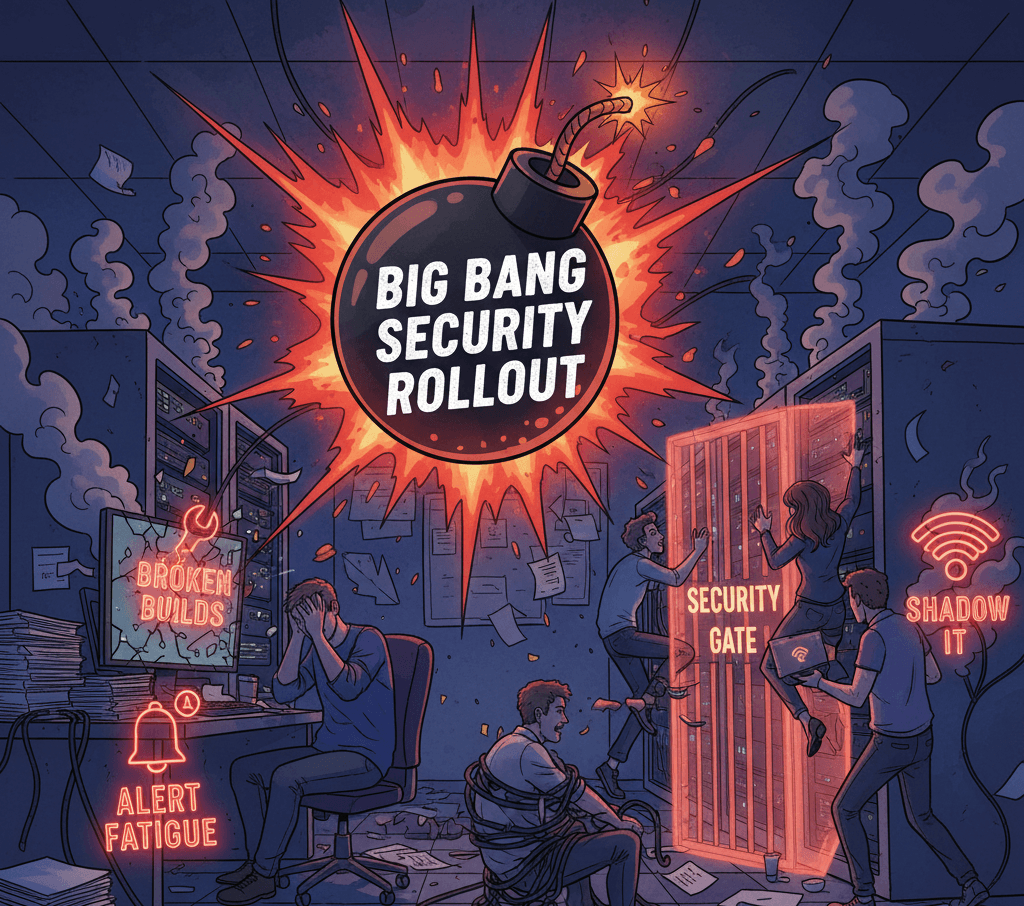

Introduktion: Hvorfor “Big Bang” Implementeringer Fejler

Et DevSecOps projekt kan hurtigt komme på afveje med en “Big Bang” implementering. Dette sker ofte, når et team får et nyt SAST eller Container Scanner værktøj og straks aktiverer “Block Mode”. For eksempel aktiverede et softwareudviklingsteam hos XYZ Corp “Block Mode” på den første dag med deres nye scanner værktøj.

Overnight, værktøjet markerede hundreder af mindre sikkerhedsproblemer, der krævede akut opmærksomhed, hvilket effektivt stoppede hele deres udviklingsproces.

Mens udviklerne kæmpede for at løse disse problemer, blev kritiske projektdeadlines overskredet, hvilket førte til frustration og tab af tillid til værktøjet. Dette scenarie fremhæver risiciene og illustrerer, hvorfor en mere gradvis tilgang er nødvendig.

Resultatet fører normalt til problemer:

- Brudte Builds: Udviklere er ude af stand til at implementere kritiske rettelser.

- Alarmtræthed: En strøm af falske positiver overvælder teamet.

- Skygge-IT: Frustrerede teams omgår sikkerhedskontroller for at holde deres arbejde i gang.

For at undgå disse problemer, tag en evolutionær tilgang i stedet for at forsøge at ændre alt på én gang. Det er, hvad Crawl, Walk, Run-rammen handler om.

Nylige undersøgelser har vist, at organisationer, der implementerer faseinddelte udrulninger, oplever en målbar forbedring i udrulningsfrekvens og hurtigere fejlgenopretning, hvilket dermed forbedrer pålideligheden af deres DevSecOps-praksis.

Ved at knytte denne ramme til dokumenterede præstationsresultater, såsom reduceret nedetid og øget succesrate for builds, kan vi sikre, at engineering-ledere anerkender dens værdi.

Fase 1: Crawl (Synlighed & Baseline)

Mål: Opnå fuld synlighed i din eksisterende tekniske gæld, mens du undgår forstyrrelser i udviklernes arbejdsgange. Målet er at opnå 90% dækning af repositories inden for de første to uger for at sikre målbar succes og klare fremskridtsmål.

- I denne indledende fase skal fokus være på datainnsamling ved at integrere sikkerhedsværktøjet i din CI/CD-pipeline på en ikke-intrusiv måde.

- Konfiguration: Indstil værktøjet til at Fejle Åbent ved hjælp af Audit Mode—logge alle fund uden at underrette udviklere eller blokere builds.

- Handling: Udløs scanninger ved hver kodepush eller commit.

- Resultat: Scanneren logger alle fund til et dashboard, mens alle builds passerer succesfuldt, selv hvis kritiske sårbarheder opdages.

💡 Pro Tip: Brug denne fase til omhyggeligt at justere din scanner. Hvis en specifik regel (f.eks. “Magiske Numre i Kode”) udløser overdreven støj (f.eks. 500 gange på tværs af repos), overvej at justere eller midlertidigt deaktivere den for at fokusere på handlingsorienterede problemer, før du går videre.

Hvorfor dette er vigtigt: Etablering af denne “Sikkerhedsbaseline” giver dit sikkerhedsteam mulighed for at forstå omfanget og arten af den eksisterende tekniske gæld og finjustere regelkonfigurationer uden at påvirke deployment.

Fase 2: Gå (Feedback & Uddannelse)

Mål: Give udviklere handlingsorienteret, rettidig sikkerhedsfeedback integreret i deres daglige arbejdsgange, uden at blokere udviklingsfremskridt.

- Når støj er reduceret, gør fund synlige for udviklere. Hold værktøjet i Fail Open-tilstand, men skift til Notify Mode ved at aktivere alarmer.

- Konfiguration: Integrer feedback i udviklingsværktøjer såsom Pull Request-dekoration (kommentarer) eller IDE-plugins.

- Resultat: Udviklere modtager realtids sikkerhedsfeedback i deres kodegennemgangsproces, f.eks. “⚠️ Høj alvorlighed: Hardkodet hemmelighed introduceret på linje 42.”

Udviklere kan vælge at rette problemet med det samme eller dokumentere falske positiver til senere løsning.

Hvorfor dette er vigtigt: Denne fase opbygger tillid mellem sikkerhed og udviklere. Sikkerhed ses som en samarbejdende vejleder, ikke en portvagt. Udviklere bliver vant til værktøjets tilstedeværelse og begynder frivilligt at rette problemer, fordi feedback-loopet er direkte og handlingsorienteret.

For at styrke disse positive adfærd, opmuntre teams til at fejre tidlige sejre. Deling af hurtige succeshistorier, såsom den ‘første PR fusioneret med nul høje fund’, opbygger momentum og skubber flere udviklere mod frivillige rettelser.

Fase 3: Kør (Gating & Enforcement)

Mål: Forhindre nye højrisiko sårbarheder i at nå produktion ved at håndhæve sikkerhedsgates.

- Efter at have finjusteret og uddannet udviklere, aktiver Build Breakers eller Quality Gates, der håndhæver politikker ved at blokere builds med kritiske problemer.

- Konfiguration: Sæt værktøjet til Fail Closed-tilstand for at stoppe builds med høj og kritisk alvorlighedssårbarheder. Medium og lav alvorlighedsproblemer forbliver som advarsler for at undgå overdreven forstyrrelse.

- Vigtig nuance: Overvej kun at blokere for nye sårbarheder introduceret af de aktuelle ændringer (f.eks. i den aktuelle PR), mens eksisterende problemer spores som backlog-elementer, der skal afhjælpes over tid.

- Resultat: Hvis en udvikler introducerer, for eksempel, en kritisk SQL Injection sårbarhed, mislykkes builden og kan ikke flettes, før den er rettet eller en dokumenteret dispensation er godkendt.

Hvorfor dette er vigtigt: Fordi værktøjet og teamet er godt finjusteret og uddannet, er antallet af falske positiver lavt. Udviklere respekterer build-fejl som ægte sikkerhedssignaler snarere end at bekæmpe dem.

Op Næste

Nu hvor du har en faseopdelt strategi for, hvornår du skal blokere builds, er det næste skridt at beslutte, hvor disse værktøjer skal integreres for at maksimere udviklerproduktiviteten.

I den næste artikel vil vi udforske Frictionless Security, en måde at indlejre sikkerhedsværktøjer problemfrit i udvikler-IDEs og PR-arbejdsgange, reducere kontekstskift og øge adoption.

Ofte Stillede Spørgsmål (FAQ)

Hvad er “Crawl, Walk, Run”-rammen?

Det er en enkel trin-for-trin måde at begynde at bruge nye sikkerhedsværktøjer uden at forårsage problemer. Først indsamler du information stille og roligt (Crawl). Dernæst viser du udviklerne problemerne, så de kan lære og rette dem (Walk). Til sidst blokerer du dårlig kode for at holde din software sikker (Run). Dette hjælper teams med at adoptere sikkerhedsværktøjer glat og opbygge tillid undervejs.

Hvorfor bør vi ikke blokere builds med det samme?

Hvis du blokerer builds fra dag ét, kan værktøjet markere for mange problemer på én gang, hvilket stopper udviklerne fra at udføre deres arbejde. Dette kan forårsage frustration og forsinke projekter. Ved at starte langsomt finder og retter du de støjende advarsler først, så blokering kun sker, når værktøjet er præcist og pålideligt.

Hvor lang tid bør hver fase tage?

Normalt varer Crawl-fasen et par uger, mens du indsamler nok data. Walk-fasen tager længere tid, da udviklerne vænner sig til at se advarsler og rette problemer. Flyt kun til Run, når værktøjet er godt indstillet, og teamet er komfortabelt med at rette problemer, før koden bliver flettet.

Hvad er “Fail Open” og hvornår bruger vi det?

“Fail Open” betyder, at værktøjet finder problemer, men ikke stopper koden fra at blive flettet. Brug dette i Crawl- og Walk-faserne for at undgå at forstyrre udviklerne, mens du indsamler data og lærer dem om problemerne.