كيفية نشر أدوات الأمان: إطار العمل 'الزحف، المشي، الجري'

ملخص: النهج المرحلي

يساعدك هذا النهج خطوة بخطوة في طرح أدوات الأمان بسلاسة ويحافظ على تشغيل عمليات البناء الخاصة بك. فكر فيه كسلسلة من الخطوات الصغيرة التي تحمي عملية الشحن الخاصة بك، مما يضمن عملية تطوير أكثر موثوقية وأمانًا.

| وضع الفحص | تأثير المطور | التكوين / الإعداد | الغرض والنتيجة |

|---|---|---|---|

| الزحف مفتوح الفشل (وضع التدقيق، بدون تنبيهات) | لا يوجد تعطيل؛ غير مرئي للمطورين | الفحص عند كل دفع/التزام، تسجيل النتائج | جمع البيانات، ضبط القواعد، قمع الإيجابيات الكاذبة؛ تمرير عمليات البناء دائمًا |

| المشي مفتوح الفشل (وضع الإخطار، تنبيهات) | يرى المطورون تحذيرات في PRs/IDEs | تمكين زخرفة PR/إضافات IDE | يتلقى المطورون ردود فعل قابلة للتنفيذ، بناء الثقة، إصلاح المشاكل طواعية |

| الجري مغلق الفشل (وضع الحظر) | عمليات البناء محظورة على القضايا العالية/الحرجة | تفعيل بوابات الجودة، حظر البناء على النتائج الحرجة الجديدة | يمنع الوصول إلى الإنتاج من الثغرات الجديدة؛ يحترم المطورون الفشل |

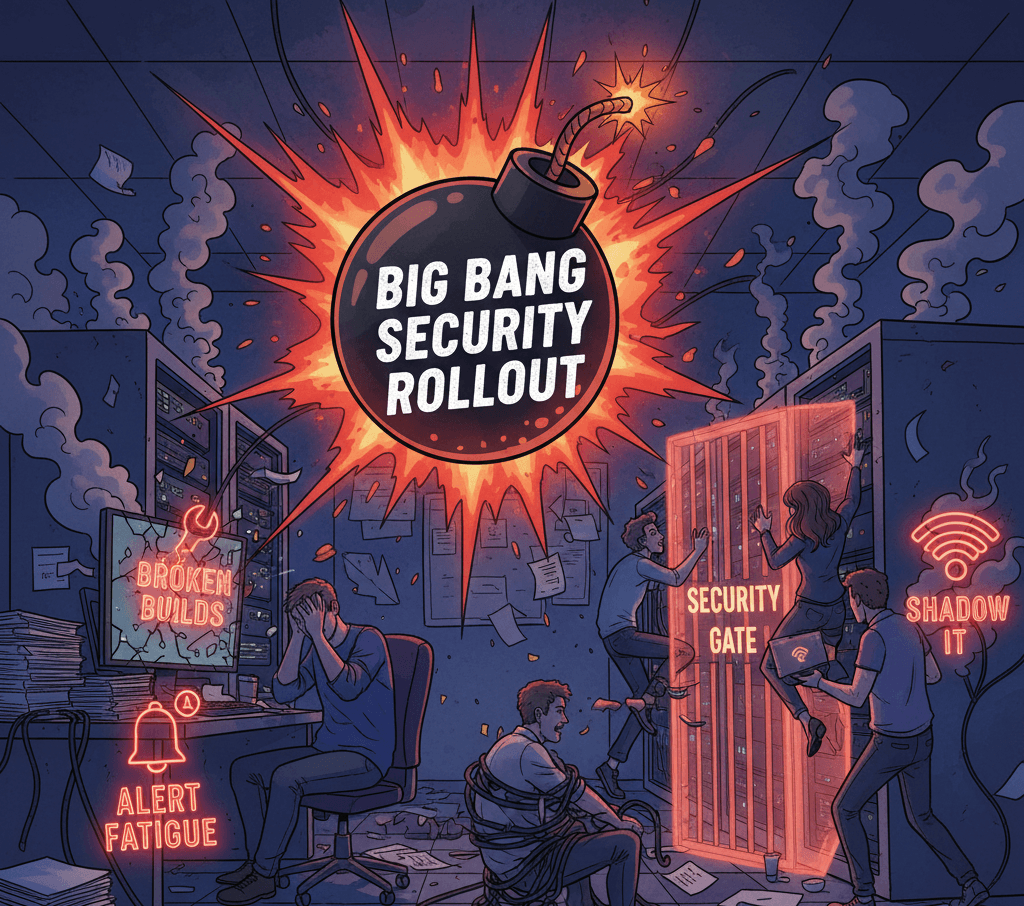

مقدمة: لماذا تفشل عمليات الطرح “الانفجار الكبير”

يمكن لمشروع DevSecOps أن يخرج عن المسار بسرعة مع عملية طرح “الانفجار الكبير”. يحدث هذا غالبًا عندما يحصل الفريق على أداة جديدة مثل SAST أو أداة فحص الحاويات ويقوم بتشغيل “وضع الحظر” فورًا. على سبيل المثال، قامت فريق تطوير البرمجيات في شركة XYZ Corp بتفعيل “وضع الحظر” في اليوم الأول باستخدام أداة الفحص الجديدة الخاصة بهم.

بين عشية وضحاها، قام الأداة بتحديد مئات من القضايا الأمنية الطفيفة التي تحتاج إلى اهتمام عاجل، مما أوقف عملية التطوير بأكملها بشكل فعال.

بينما كان المطورون يتدافعون لحل هذه القضايا، تم تفويت المواعيد النهائية للمشاريع الهامة، مما أدى إلى الإحباط وفقدان الثقة في الأداة. يبرز هذا السيناريو المخاطر ويوضح لماذا هناك حاجة إلى نهج أكثر تدريجياً.

عادةً ما يؤدي ذلك إلى مشاكل:

- بناءات مكسورة: المطورون غير قادرين على نشر الإصلاحات الحرجة.

- إرهاق التنبيهات: يغمر الفريق سيل من الإيجابيات الكاذبة.

- تقنية الظل: تتجاوز الفرق المحبطة الفحوصات الأمنية للحفاظ على سير عملها.

لتجنب هذه المشاكل، اتخذ نهجًا تطوريًا بدلاً من محاولة تغيير كل شيء دفعة واحدة. هذا هو ما يدور حوله إطار العمل “زحف، مشي، ركض”.

أظهرت الدراسات الحديثة أن المنظمات التي تنفذ عمليات الإطلاق المرحلية تشهد تحسنًا ملموسًا في تردد النشر واستعادة الفشل بشكل أسرع، مما يعزز موثوقية ممارسات DevSecOps الخاصة بها.

من خلال ربط هذا الإطار بنتائج الأداء المثبتة، مثل تقليل وقت التوقف وزيادة معدلات نجاح البناء، يمكننا ضمان أن يدرك قادة الهندسة قيمته.

المرحلة 1: زحف (الرؤية وتحديد الأساس)

الهدف: تحقيق رؤية كاملة للديون التقنية الحالية لديك مع تجنب تعطيل سير العمل للمطورين. الهدف هو تحقيق تغطية بنسبة 90% للمستودعات في الأسبوعين الأولين لضمان نجاح قابل للقياس ومعايير تقدم واضحة.

- في هذه المرحلة الأولية، ركز على جمع البيانات من خلال دمج أداة الأمان في خط أنابيب CI/CD الخاص بك بطريقة غير متطفلة.

- التكوين: قم بتعيين الأداة لتفشل مفتوحة باستخدام وضع التدقيق - تسجيل جميع النتائج دون إخطار المطورين أو حظر الإنشاءات.

- الإجراء: قم بتشغيل الفحوصات على كل دفعة أو التزام بالرمز.

- النتيجة: يسجل الماسح جميع النتائج في لوحة التحكم بينما يسمح بمرور جميع الإنشاءات بنجاح، حتى إذا تم اكتشاف ثغرات حرجة.

💡 نصيحة احترافية: استخدم هذه المرحلة لضبط الماسح بعناية. إذا كانت قاعدة معينة (مثل “الأرقام السحرية في الكود”) تسبب ضوضاء مفرطة (مثل 500 مرة عبر المستودعات)، فكر في ضبطها أو تعطيلها مؤقتًا للتركيز على القضايا القابلة للتنفيذ قبل المضي قدمًا.

لماذا يهم هذا: يتيح إنشاء هذا “الخط الأساسي للأمان” لفريق الأمان لديك فهم حجم وطبيعة الديون التقنية الحالية وتعديل تكوينات القواعد دون التأثير على النشر.

المرحلة 2: المشي (التغذية الراجعة والتعليم)

الهدف: توفير تغذية راجعة أمنية قابلة للتنفيذ وفي الوقت المناسب للمطورين مدمجة في سير العمل اليومي الخاص بهم، دون حظر تقدم التطوير.

- بمجرد تقليل الضوضاء، اجعل النتائج مرئية للمطورين. احتفظ بالأداة في وضع الفشل المفتوح، ولكن قم بالتبديل إلى وضع الإشعار عن طريق تمكين التنبيهات.

- التكوين: دمج الملاحظات في أدوات التطوير مثل زخرفة طلب السحب (التعليقات) أو إضافات IDE.

- النتيجة: يتلقى المطورون ملاحظات أمنية في الوقت الفعلي في عملية مراجعة الكود الخاصة بهم، مثل “⚠️ شدة عالية: تم إدخال سر مشفر على السطر 42.”

يمكن للمطورين اختيار إصلاح المشكلة فورًا أو توثيق الإيجابيات الكاذبة لحلها لاحقًا.

لماذا يهم هذا: تبني هذه المرحلة الثقة بين الأمن والمطورين. يُنظر إلى الأمن كدليل تعاوني وليس كحارس. يعتاد المطورون على وجود الأداة ويبدأون في إصلاح المشكلات طواعية لأن دورة الملاحظات مباشرة وقابلة للتنفيذ.

لتعزيز هذه السلوكيات الإيجابية، شجع الفرق على الاحتفال بالانتصارات المبكرة. مشاركة قصص النجاح السريعة، مثل “أول طلب سحب تم دمجه بدون نتائج عالية”، تبني الزخم وتحث المزيد من المطورين على الإصلاحات الطوعية.

المرحلة 3: التشغيل (التصفية والتنفيذ)

الهدف: منع الثغرات الأمنية عالية الخطورة الجديدة من الوصول إلى الإنتاج عن طريق فرض بوابات الأمان.

- بعد ضبط وتثقيف المطورين، قم بتفعيل كاسرات البناء أو بوابات الجودة التي تفرض السياسات عن طريق حظر البناءات التي تحتوي على مشاكل حرجة.

- التكوين: قم بضبط الأداة على وضع الفشل المغلق لإيقاف البناءات التي تحتوي على ثغرات ذات شدة عالية وحرجة. تبقى المشاكل ذات الشدة المتوسطة والمنخفضة كتحذيرات لتجنب التعطيل المفرط.

- الفارق المهم: ضع في اعتبارك الحظر فقط على الثغرات الجديدة التي تم إدخالها بواسطة التغييرات الحالية (مثلًا، في طلب السحب الحالي)، بينما يتم تتبع المشاكل الموجودة كعناصر متراكمة ليتم معالجتها بمرور الوقت.

- النتيجة: إذا قام مطور بإدخال ثغرة حرجة مثل حقن SQL في البناء، يفشل البناء ولا يمكن دمجه حتى يتم إصلاحه أو الموافقة على إعفاء موثق.

لماذا هذا مهم: لأن الأداة والفريق مضبوطان ومتعلمان جيدًا، فإن معدل الإيجابيات الكاذبة منخفض. يحترم المطورون فشل البناء كإشارات أمان حقيقية بدلًا من مقاومتها.

ما هو التالي

الآن بعد أن لديك استراتيجية مرحلية لمتى تحظر البناءات، الخطوة التالية هي تحديد مكان دمج هذه الأدوات لتعظيم إنتاجية المطورين.

في المقالة التالية، سوف نستكشف الأمان السلس، وهي طريقة لدمج أدوات الأمان بسلاسة في بيئات تطوير المطورين وعمليات طلب السحب، مما يقلل من تبديل السياق ويزيد من التبني.

الأسئلة الشائعة (FAQ)

ما هو إطار “الزحف، المشي، الركض”؟

إنها طريقة بسيطة خطوة بخطوة لبدء استخدام أدوات الأمان الجديدة دون التسبب في مشاكل. أولاً، تقوم بجمع المعلومات بهدوء (الزحف). بعد ذلك، تعرض للمطورين المشاكل حتى يتمكنوا من التعلم وإصلاحها (المشي). وأخيراً، تقوم بحظر الكود السيئ للحفاظ على أمان برنامجك (الجري). هذا يساعد الفرق على تبني أدوات الأمان بسلاسة وكسب الثقة على طول الطريق.

لماذا لا يجب أن نحظر الإنشاءات فوراً؟

إذا قمت بحظر الإنشاءات من اليوم الأول، قد تشير الأداة إلى العديد من المشاكل دفعة واحدة، مما يوقف المطورين عن أداء عملهم. يمكن أن يسبب هذا الإحباط ويبطئ المشاريع. البدء ببطء يعني أنك تجد وتصلح التنبيهات المزعجة أولاً، لذا فإن الحظر يحدث فقط عندما تكون الأداة دقيقة وموثوقة.

كم يجب أن يستغرق كل خطوة؟

عادةً ما تستغرق مرحلة الزحف بضعة أسابيع بينما تجمع بيانات كافية. تأخذ مرحلة المشي وقتًا أطول حيث يعتاد المطورون على رؤية التنبيهات وإصلاح المشاكل. انتقل إلى مرحلة الجري فقط عندما تكون الأداة مضبوطة جيدًا ويكون الفريق مرتاحًا لإصلاح المشاكل قبل دمج الكود.

ما هو “الفشل المفتوح” ومتى نستخدمه؟

“الفشل المفتوح” يعني أن الأداة تجد المشاكل لكنها لا توقف دمج الكود. استخدم هذا في مراحل الزحف والمشي لتجنب إزعاج المطورين أثناء جمع البيانات وتعليمهم حول المشاكل.