什么是RBAC(基于角色的访问控制)?

基于角色的访问控制,或称RBAC,是一种通过在组织内为用户分配特定角色来管理系统安全性的方法。每个角色都有自己的一组权限,这些权限决定了该角色中的用户可以执行哪些操作。

与其为每个用户单独授予权限,不如根据角色分配权限(例如,管理员、开发人员、分析师等)。

这种方法使得在拥有众多用户的大型组织中更容易管理访问权限。

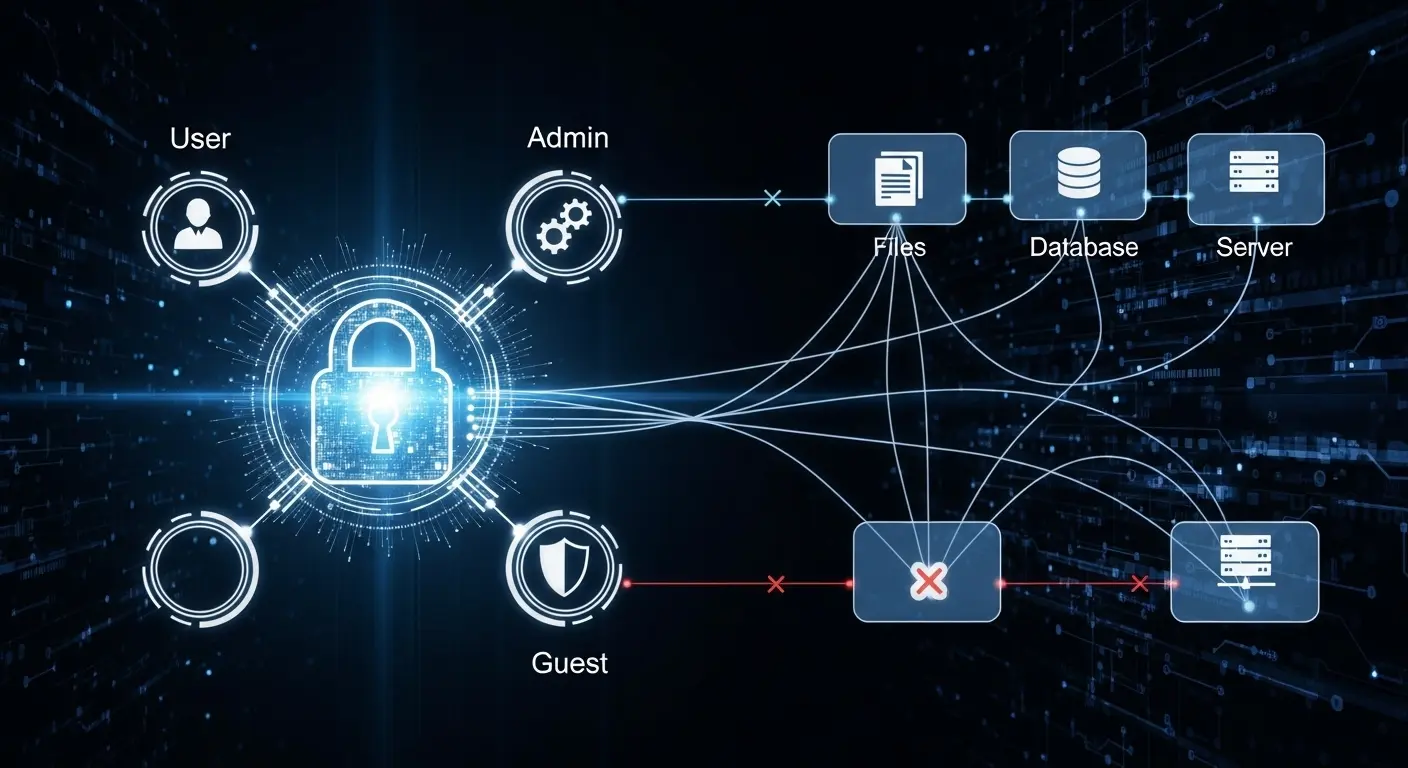

RBAC模型可视化用户如何连接到角色和权限以实现安全访问控制

为什么RBAC在安全中很重要

访问控制是网络安全的重要组成部分。例如,一名承包商曾下载了6 GB的敏感数据,因为他们拥有过多的权限。没有适当的访问控制,员工或承包商可能会接触到他们不应该接触的信息,这可能导致数据泄露、内部威胁、配置错误甚至盗窃。

RBAC支持最小权限原则,这意味着用户只获得他们所需的访问权限。这是Web应用程序安全中的一个关键理念。

RBAC模型的工作原理

RBAC模型通常包括三个组件:

- 角色: 这些是在组织内定义的工作职能或职责,例如人力资源经理或系统管理员。角色将执行任务所需的特定权限组合在一起。

- 权限: 执行特定操作,例如删除用户、修改文档、更新数据库等。

- 用户: 被分配到一个或多个角色的个人。

示例:

- 管理员角色:可以管理用户、配置系统和查看日志。

- 开发者角色:可以推送代码、运行构建,但不能管理用户。

这种机制确保了一致性,并与管理单个用户权限相比降低了风险。

RBAC 的优势

RBAC 实施示例,其中用户、管理员和访客对文件、数据库和服务器具有不同的访问级别。

- 提高安全性:通过实施最小权限,RBAC 可以最大限度地减少未经授权用户访问敏感数据的风险,降低攻击面并限制内部威胁可能造成的损害。

- 可扩展性:随着组织的增长,如果单独管理权限会成为一个问题。RBAC 通过基于角色对用户进行分组并管理其权限来简化此过程。与单独管理权限相比,这将更容易。

- 运营效率:RBAC 帮助组织减少重复任务。管理员只需调整角色定义,而不是逐个用户授予或撤销访问权限,这对于大型组织来说非常耗时。

- 合规性:许多监管框架,如 GDPR、HIPAA 和 PCI DSS,要求严格的访问控制以保护敏感数据。RBAC 通过强制执行结构化的访问规则帮助组织符合这些要求。展示基于角色的访问策略不仅可以避免罚款,还可以建立与客户和监管机构的信任。

- 可审计性:RBAC 提供了“谁访问了什么”的清晰映射,以促进透明度。然而,不完整的 RBAC 映射在审计期间可能会产生严重后果。

RBAC 的常见挑战

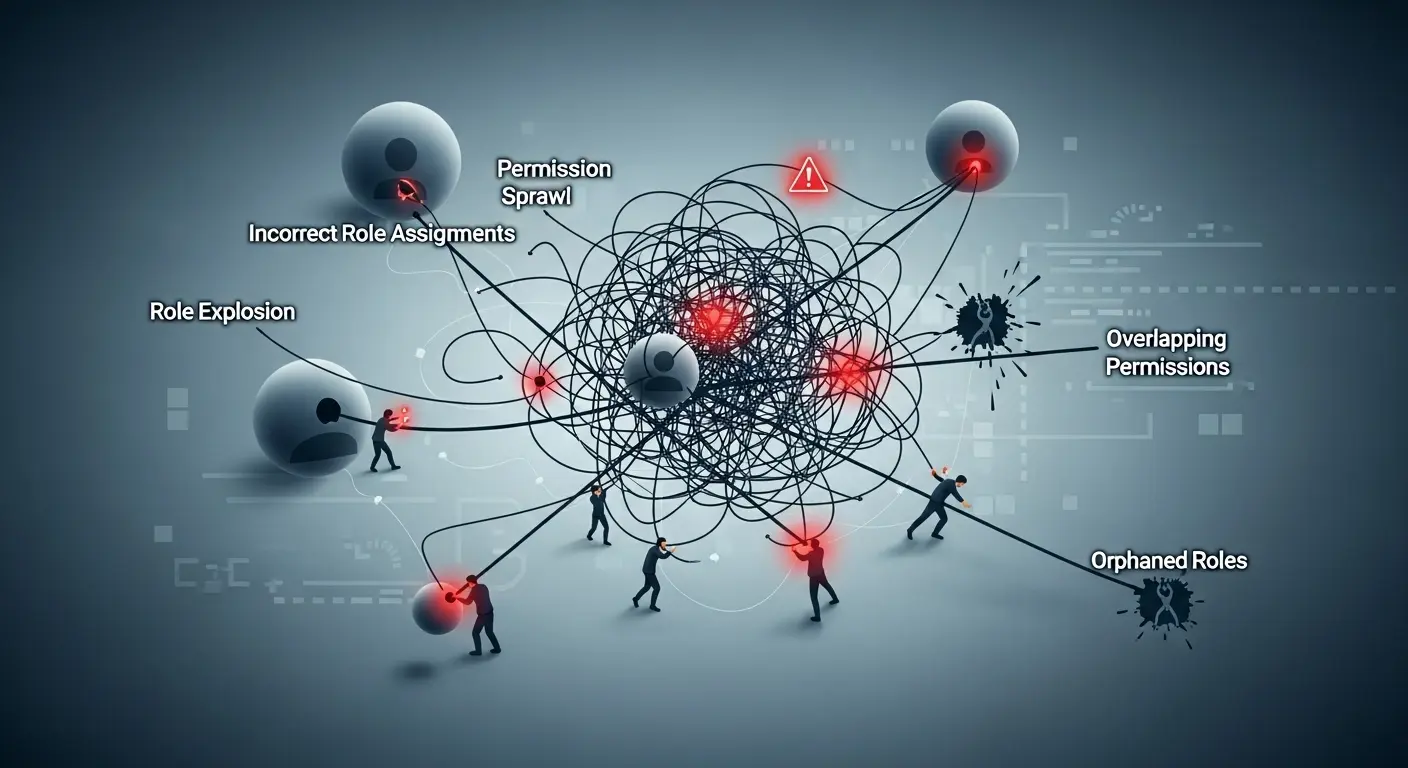

- 角色爆炸:当一个组织创建了太多非常具体的角色而不是更广泛的类别时,就会发生角色爆炸,这使得维护变得困难。当角色数量超过员工数量约20%时,管理如此多的角色变得不切实际,从而导致问题。

- 结构僵化:RBAC严格依赖于预定义的角色,这使得它在动态环境中不如ABAC灵活,ABAC可以根据用户、资源或环境属性进行访问调整。

- 维护开销:必须定期审查和更新角色和权限,以防止权限滥用并确保用户没有不必要的访问权限。

- 权限重叠:当多个角色被授予相似或相同的权限时,会使审计变得困难,造成冗余,并让管理员感到困惑。

- 权限蔓延:随着时间的推移,组织发生变化,用户积累了多个角色。如果用户分配的角色在职位或职责变化时没有更新或撤销,将导致比必要更广泛的访问,这违反了最小权限原则。

- 孤立角色:一个不符合当前业务需求或未分配给任何用户的角色。如果不定期审查,它可能成为漏洞的盲点。

RBAC 与 ABAC

虽然 RBAC 是以角色为中心的,但基于属性的访问控制(ABAC)根据用户、环境和资源等属性授予用户访问权限。

| 特性 | RBAC | ABAC |

|---|---|---|

| 访问基础 | 预定义角色 | 属性(用户、资源、环境) |

| 灵活性 | 简单但僵化 | 非常灵活,动态 |

| 最佳适用 | 具有稳定角色的大型组织 | 复杂的、上下文感知的环境 |

以下是在网络应用程序安全中的实现

| 访问模型 | 示例场景 | 谁可以做什么 | 如何决定访问权限 |

|---|---|---|---|

| RBAC(基于角色的访问控制) | 项目管理网页应用(例如,Jira/Trello) | - 管理员 → 创建项目,管理用户,删除看板- 经理 → 创建/分配任务,不能删除项目- 员工 → 仅更新自己的任务- 访客 → 仅查看任务 | 基于分配给用户的预定义角色。没有上下文条件。 |

| ABAC(基于属性的访问控制) | 同样的项目管理网页应用,但带有属性 | - 经理 → 仅访问其部门的任务(用户属性) - 员工 → 仅在项目活跃时查看项目文件(资源属性) - 承包商 → 仅在上午9点到下午6点之间并且从办公室网络访问系统(环境属性) | 基于使用属性的策略:用户 + 资源 + 环境。上下文决定访问权限。 |

RBAC最佳实践

要有效实施RBAC,请考虑以下自我评估清单:

- 最小权限:角色是否仅提供工作所需的必要访问权限?

- 定期审查角色:我们是否每季度审查角色以识别和更新任何未使用或过时的角色?

- 避免角色爆炸:我们是否保持更广泛但有意义的角色,以防止过多和详细的角色创建?

- 审核访问日志:是否定期检查访问日志以确保用户活动与其定义的角色相匹配?

- 尽可能自动化:我们是否利用身份和访问管理(IAM)工具来自动化常规访问管理任务?

Plexicus ASPM 如何加强 RBAC 和访问安全

实施 RBAC 只是强大安全姿态的一部分。现代组织还需要对应用程序和云环境中的漏洞、配置错误和访问风险进行持续可见性。

这就是 [Plexicus ASPM] 的用武之地。

- ✅ 统一安全:在单一平台上结合SCA、秘密检测、API扫描等功能。

- ✅ 实施最小权限原则:帮助您发现过度许可的访问、孤立角色和RBAC无法捕捉到的错误配置。

- ✅ 支持合规性:生成符合GDPR、HIPAA和PCI DSS等框架的审计就绪报告。

- ✅ 随增长扩展:在不增加摩擦的情况下,适用于复杂应用程序和云原生环境。

通过集成Plexicus ASPM,团队可以超越仅仅角色分配,达到完整的应用程序安全态势管理——减少过度权限、错误配置和易受攻击的依赖项带来的风险。

相关术语

- ABAC(基于属性的访问控制)

- IAM(身份和访问管理)

- 最小权限原则

- 零信任安全

- 身份验证

- 访问控制列表(ACL)

- 权限提升

- 应用程序安全态势管理(ASPM)

常见问题:RBAC(基于角色的访问控制)

在安全中RBAC代表什么?

RBAC 代表基于角色的访问控制,是一种通过基于角色对用户进行分组来管理权限的安全机制。

RBAC 的目的是什么?

应用最小权限原则,简化访问管理并降低安全风险。

RBAC 的一个例子是什么?

医院允许护士访问病人的病历,但只有医生可以开具医疗处方。这是 RBAC 实施的一个例子;即使在现实世界中,它也可以被应用。

RBAC 的优点是什么?

简化用户访问管理,提高安全性,降低风险,简化审计,并提供合规支持。

RBAC 和 ABAC 有什么区别?

RBAC 基于角色管理访问,ABAC 基于策略。RBAC 更简单但较为僵化;ABAC 更复杂但提供灵活性。