RBAC (Kiểm Soát Truy Cập Dựa Trên Vai Trò) Là Gì?

Kiểm soát truy cập dựa trên vai trò, hay RBAC, là một phương pháp quản lý bảo mật hệ thống bằng cách gán người dùng vào các vai trò cụ thể trong một tổ chức. Mỗi vai trò đi kèm với một bộ quyền riêng, quyết định những hành động mà người dùng trong vai trò đó được phép thực hiện.

Thay vì cấp quyền cho từng người dùng, bạn có thể gán quyền dựa trên vai trò (ví dụ, quản trị viên, nhà phát triển, nhà phân tích, v.v.).

Cách tiếp cận này giúp dễ dàng hơn trong việc quản lý truy cập trong các tổ chức lớn với nhiều người dùng.

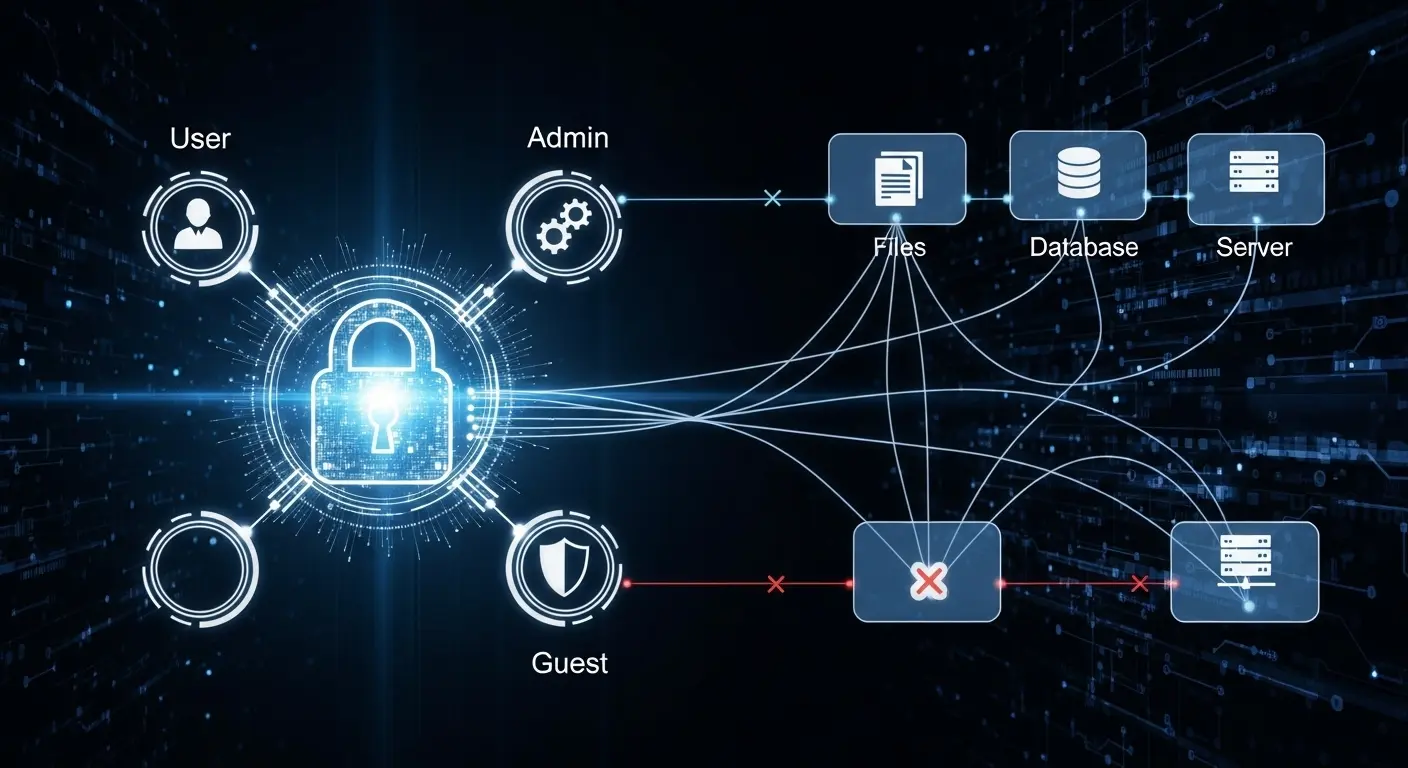

Mô hình RBAC hình dung cách người dùng kết nối với vai trò và quyền để kiểm soát truy cập an toàn

Tại Sao RBAC Quan Trọng Trong Bảo Mật

Kiểm soát truy cập là một phần quan trọng của an ninh mạng. Ví dụ, một nhà thầu từng tải xuống 6 GB dữ liệu nhạy cảm vì họ có quá nhiều quyền truy cập. Nếu không có kiểm soát truy cập thích hợp, nhân viên hoặc nhà thầu có thể truy cập thông tin mà họ không nên, điều này có thể dẫn đến rò rỉ dữ liệu, mối đe dọa từ bên trong, cấu hình sai, hoặc thậm chí là trộm cắp.

RBAC hỗ trợ nguyên tắc quyền hạn tối thiểu, nghĩa là người dùng chỉ nhận được quyền truy cập mà họ cần. Đây là một ý tưởng quan trọng trong bảo mật ứng dụng web.

Cách Hoạt Động Của Mô Hình RBAC

Mô hình RBAC thường bao gồm 3 thành phần:

- Vai trò: Đây là các chức năng công việc hoặc trách nhiệm được định nghĩa trong một tổ chức, chẳng hạn như Quản lý Nhân sự hoặc Quản trị Hệ thống. Một vai trò nhóm lại các quyền cụ thể cần thiết để thực hiện nhiệm vụ của nó.

- Quyền hạn - Hành động cụ thể để thực hiện, chẳng hạn như xóa người dùng, sửa đổi tài liệu, cập nhật cơ sở dữ liệu, v.v.

- Người dùng - Cá nhân được chỉ định vào một hoặc nhiều vai trò

Ví dụ:

- Vai trò Quản trị viên: có thể quản lý người dùng, cấu hình hệ thống, và xem nhật ký

- Vai trò Nhà phát triển: có thể đẩy mã, chạy bản dựng, nhưng không thể quản lý người dùng

Cơ chế này đảm bảo tính nhất quán và giảm rủi ro so với việc quản lý quyền truy cập của từng người dùng riêng lẻ.

Ưu điểm của RBAC

Ví dụ về triển khai RBAC nơi người dùng, quản trị viên và khách có các mức truy cập khác nhau đối với tệp, cơ sở dữ liệu và máy chủ

-

Cải thiện bảo mật: Bằng cách thực hiện quyền hạn tối thiểu, RBAC có thể giảm thiểu rủi ro người dùng không được phép truy cập dữ liệu nhạy cảm, giảm bề mặt tấn công và hạn chế thiệt hại tiềm tàng từ các mối đe dọa nội bộ.

-

Khả năng mở rộng: Khi tổ chức phát triển, việc quản lý quyền hạn từng cá nhân trở thành vấn đề. RBAC đơn giản hóa quá trình này bằng cách nhóm người dùng dựa trên vai trò và quản lý quyền hạn cho vai trò đó. Điều này sẽ dễ dàng hơn so với việc quản lý quyền hạn từng cá nhân.

-

Hiệu quả hoạt động: RBAC giúp các tổ chức giảm bớt các nhiệm vụ lặp đi lặp lại. Người quản trị chỉ cần điều chỉnh định nghĩa vai trò thay vì cấp hoặc thu hồi quyền truy cập từng người dùng, điều này mất thời gian đối với một tổ chức lớn.

-

Tuân thủ: Nhiều khung pháp lý, như GDPR, HIPAA, và PCI DSS, yêu cầu kiểm soát truy cập nghiêm ngặt để bảo vệ dữ liệu nhạy cảm. RBAC giúp các tổ chức tuân thủ các yêu cầu này bằng cách thực thi các quy tắc truy cập có cấu trúc. Việc chứng minh các chính sách truy cập dựa trên vai trò không chỉ tránh được các khoản phạt mà còn xây dựng lòng tin với khách hàng và cơ quan quản lý.

-

Khả năng kiểm toán: RBAC cung cấp một bản đồ rõ ràng về ‘ai truy cập cái gì’ để tạo điều kiện cho sự minh bạch. Tuy nhiên, các bản đồ RBAC không đầy đủ có thể gây ra hậu quả nghiêm trọng trong quá trình kiểm toán.

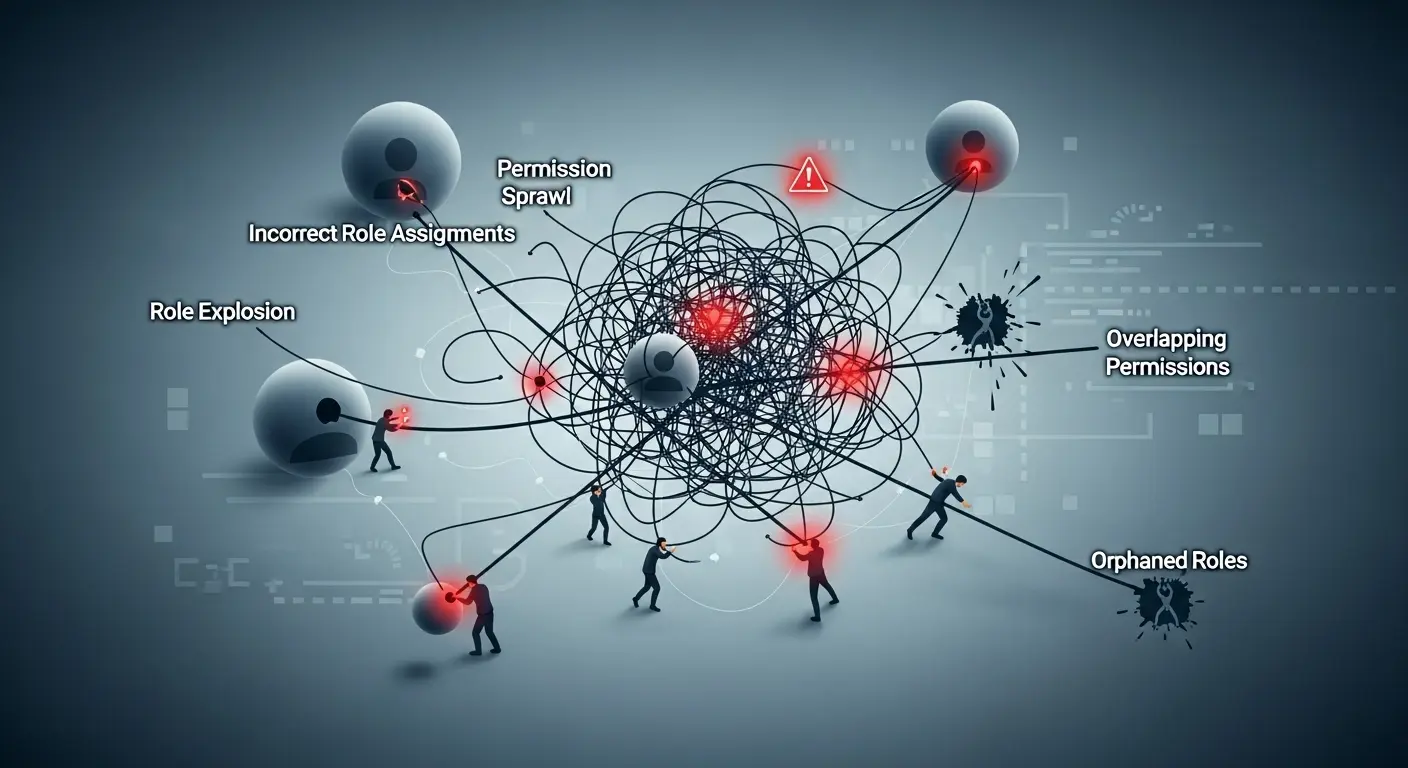

Các thách thức phổ biến của RBAC

- Bùng nổ vai trò xảy ra khi một tổ chức tạo ra quá nhiều vai trò rất cụ thể thay vì các danh mục rộng hơn, khiến việc duy trì trở nên khó khăn. Điều này có thể dẫn đến vấn đề khi số lượng vai trò vượt quá số lượng nhân viên khoảng 20%, vì quản lý quá nhiều vai trò trở nên không thực tế.

- Cấu trúc cứng nhắc: RBAC dựa hoàn toàn vào các vai trò được định nghĩa trước, khiến nó kém linh hoạt trong môi trường động so với ABAC, nơi quyền truy cập có thể thích ứng dựa trên thuộc tính của người dùng, tài nguyên hoặc môi trường.

- Chi phí bảo trì: Các vai trò và quyền hạn phải được xem xét và cập nhật thường xuyên để ngăn chặn lạm dụng quyền và đảm bảo người dùng không có quyền truy cập không cần thiết.

- Quyền hạn chồng chéo: Khi nhiều vai trò được cấp quyền tương tự hoặc giống nhau. Điều này sẽ làm cho việc kiểm toán trở nên khó khăn, tạo ra sự dư thừa và gây nhầm lẫn cho người quản trị.

- Lan tràn quyền hạn: Theo thời gian, có sự thay đổi tổ chức và người dùng tích lũy nhiều vai trò. Nếu vai trò được gán cho người dùng không được cập nhật hoặc thu hồi khi vị trí hoặc trách nhiệm thay đổi, nó sẽ tạo ra quyền truy cập rộng hơn mức cần thiết, vi phạm nguyên tắc quyền hạn tối thiểu.

- Vai trò mồ côi: Một vai trò không phù hợp với nhu cầu kinh doanh hiện tại hoặc một vai trò không được gán cho bất kỳ người dùng nào. Nó có thể là điểm mù cho các lỗ hổng nếu không được xem xét thường xuyên.

RBAC vs ABAC

Trong khi RBAC tập trung vào vai trò, Kiểm soát truy cập dựa trên thuộc tính (ABAC) cung cấp quyền truy cập cho người dùng dựa trên các thuộc tính như người dùng, môi trường và tài nguyên.

| Tính năng | RBAC | ABAC |

|---|---|---|

| Cơ sở truy cập | Vai trò được định nghĩa trước | Thuộc tính (người dùng, tài nguyên, môi trường) |

| Tính linh hoạt | Đơn giản nhưng cứng nhắc | Rất linh hoạt, động |

| Tốt nhất cho | Các tổ chức lớn với vai trò ổn định | Môi trường phức tạp, nhận thức ngữ cảnh |

Dưới đây là triển khai trong bảo mật ứng dụng web

| Mô hình truy cập | Tình huống ví dụ | Ai có thể làm gì | Cách quyết định truy cập |

|---|---|---|---|

| RBAC (Kiểm soát truy cập dựa trên vai trò) | Ứng dụng web quản lý dự án (ví dụ: Jira/Trello) | - Quản trị viên → Tạo dự án, quản lý người dùng, xóa bảng- Quản lý → Tạo/giao nhiệm vụ, không xóa dự án- Nhân viên → Chỉ cập nhật nhiệm vụ của họ- Khách → Chỉ xem nhiệm vụ | Dựa trên vai trò được định trước gán cho người dùng. Không có điều kiện ngữ cảnh. |

| ABAC (Kiểm soát truy cập dựa trên thuộc tính) | Cùng ứng dụng web quản lý dự án, nhưng với thuộc tính | - Quản lý → Truy cập nhiệm vụ chỉ trong phòng ban của họ (thuộc tính người dùng) - Nhân viên → Xem tệp dự án chỉ khi dự án đang hoạt động (thuộc tính tài nguyên) - Nhà thầu → Truy cập hệ thống chỉ từ 9 AM–6 PM và từ mạng văn phòng (thuộc tính môi trường) | Dựa trên chính sách sử dụng thuộc tính: người dùng + tài nguyên + môi trường. Ngữ cảnh quyết định truy cập. |

Các thực hành tốt nhất về RBAC

Để triển khai RBAC hiệu quả, hãy xem xét danh sách kiểm tra tự đánh giá sau:

- Quyền hạn tối thiểu: Các vai trò có cung cấp chỉ quyền truy cập cần thiết cho công việc không?

- Xem xét vai trò thường xuyên: Chúng ta có xem xét vai trò hàng quý để xác định và cập nhật các vai trò không sử dụng hoặc lỗi thời không?

- Tránh bùng nổ vai trò: Chúng ta có duy trì các vai trò rộng hơn nhưng có ý nghĩa để ngăn chặn việc tạo ra quá nhiều vai trò chi tiết không?

- Kiểm tra nhật ký truy cập: Nhật ký truy cập có được kiểm tra thường xuyên để đảm bảo rằng các hoạt động của người dùng phù hợp với vai trò đã định không?

- Tự động hóa khi có thể: Chúng ta có sử dụng các công cụ Quản lý Danh tính và Truy cập (IAM) để tự động hóa các nhiệm vụ quản lý truy cập thường xuyên không?

Cách Plexicus ASPM Tăng Cường RBAC và Bảo Mật Truy Cập

Việc triển khai RBAC chỉ là một phần của tư thế bảo mật mạnh mẽ. Các tổ chức hiện đại cũng cần có khả năng liên tục nhìn thấy các lỗ hổng, cấu hình sai và rủi ro truy cập trên các ứng dụng và môi trường đám mây.

Đây là nơi [Plexicus ASPM] xuất hiện.

- ✅ Hợp nhất bảo mật: Kết hợp SCA, phát hiện bí mật, quét API và nhiều hơn nữa trong một nền tảng duy nhất.

- ✅ Thực thi quyền tối thiểu: Giúp bạn phát hiện quyền truy cập quá mức, vai trò bị bỏ rơi và cấu hình sai mà RBAC không thể phát hiện.

- ✅ Hỗ trợ tuân thủ: Tạo báo cáo sẵn sàng kiểm toán cho các khung như GDPR, HIPAA và PCI DSS.

- ✅ Tăng trưởng theo quy mô: Hoạt động trên các ứng dụng phức tạp và môi trường đám mây mà không gây ra sự cản trở.

Bằng cách tích hợp Plexicus ASPM, các nhóm có thể vượt qua chỉ định vai trò để quản lý toàn bộ tư thế bảo mật ứng dụng—giảm rủi ro từ quyền quá mức, cấu hình sai và các phụ thuộc dễ bị tổn thương.

Thuật ngữ liên quan

- ABAC (Kiểm soát truy cập dựa trên thuộc tính)

- IAM (Quản lý danh tính và truy cập)

- Nguyên tắc quyền tối thiểu

- Bảo mật Zero Trust

- Xác thực

- Danh sách kiểm soát truy cập (ACL)

- Leo thang quyền

- Quản lý tư thế bảo mật ứng dụng (ASPM)

FAQ: RBAC (Kiểm soát truy cập dựa trên vai trò)

RBAC có nghĩa là gì trong bảo mật?

RBAC là viết tắt của Role-Based Access Control, một cơ chế bảo mật để quản lý quyền bằng cách nhóm người dùng dựa trên vai trò

Mục đích của RBAC là gì?

Mục đích của việc áp dụng quyền tối thiểu, đơn giản hóa quản lý truy cập và giảm rủi ro bảo mật.

Ví dụ về RBAC là gì?

Một bệnh viện cho phép y tá truy cập hồ sơ bệnh nhân, nhưng chỉ có bác sĩ mới có thể tạo đơn thuốc. Đây là một ví dụ về việc triển khai RBAC; ngay cả trong thế giới thực, nó có thể được áp dụng.

Những lợi ích của RBAC là gì?

Đơn giản hóa quản lý truy cập người dùng, cải thiện bảo mật, giảm rủi ro, đơn giản hóa kiểm toán và cung cấp hỗ trợ tuân thủ.

Sự khác biệt giữa RBAC và ABAC là gì?

RBAC quản lý truy cập dựa trên vai trò, ABAC dựa trên chính sách. RBAC đơn giản hơn nhưng cứng nhắc; ABAC phức tạp hơn nhưng mang lại sự linh hoạt