RBAC (Rol Tabanlı Erişim Kontrolü) Nedir?

Rol tabanlı erişim kontrolü veya RBAC, kullanıcıları bir organizasyon içinde belirli rollere atayarak sistem güvenliğini yönetme yöntemidir. Her rol, o roldeki kullanıcıların hangi eylemleri gerçekleştirebileceğini belirleyen kendi izin setiyle gelir.

Her kullanıcıya izin vermek yerine, izinleri rollere göre atayabilirsiniz (örneğin, yönetici, geliştirici, analist vb.).

Bu yaklaşım, birçok kullanıcısı olan büyük organizasyonlarda erişimi yönetmeyi çok daha kolay hale getirir.

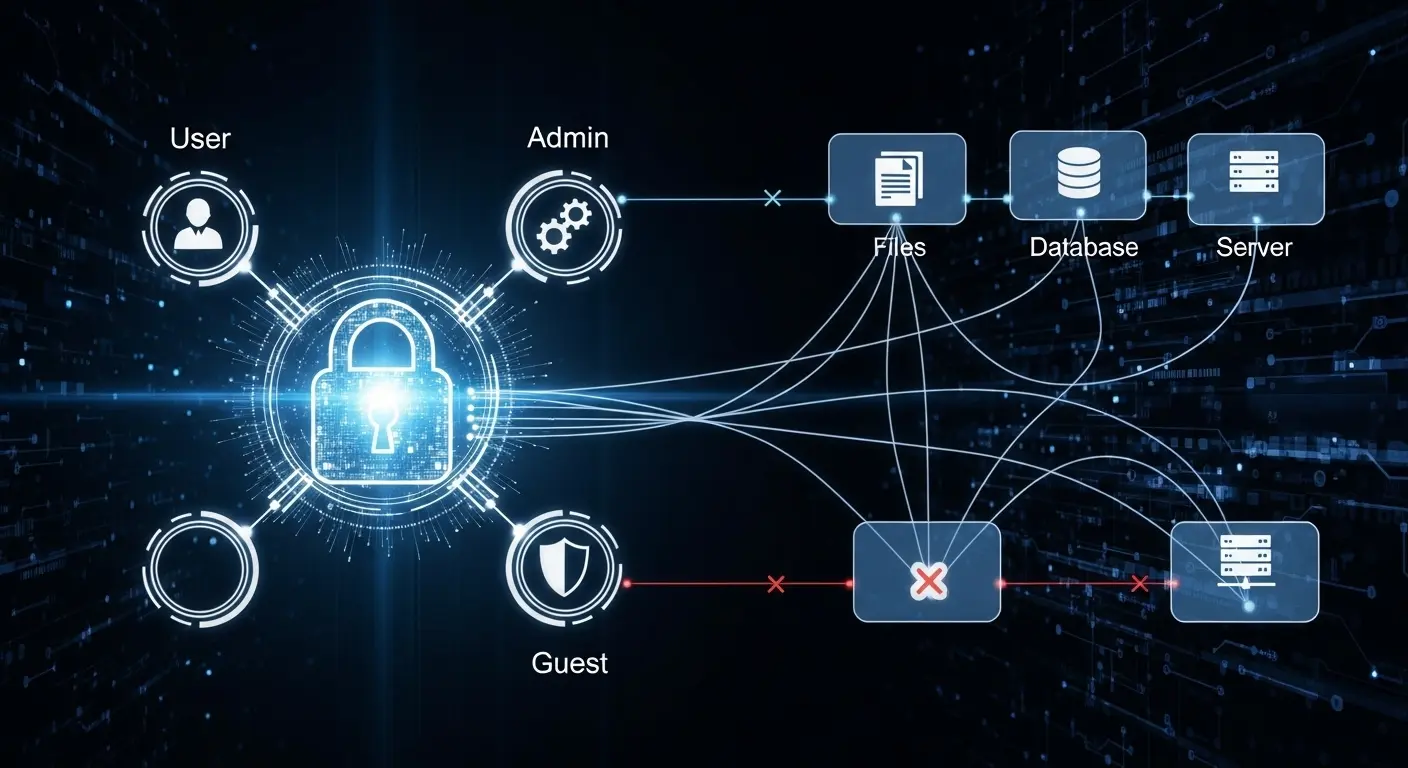

RBAC modeli, kullanıcıların güvenli erişim kontrolü için rollere ve izinlere nasıl bağlandığını görselleştiriyor

Güvenlikte RBAC Neden Önemlidir

Erişim kontrolü, siber güvenliğin önemli bir parçasıdır. Örneğin, bir müteahhit, çok fazla izne sahip olduğu için bir keresinde 6 GB hassas veri indirdi. Uygun erişim kontrolü olmadan, çalışanlar veya müteahhitler ulaşmamaları gereken bilgilere erişebilir, bu da veri sızıntılarına, iç tehditlere, yanlış yapılandırmalara veya hatta hırsızlığa yol açabilir.

RBAC, kullanıcıların yalnızca ihtiyaç duydukları erişimi alması anlamına gelen en az ayrıcalık ilkesini destekler. Bu, web uygulama güvenliğinde önemli bir fikirdir.

RBAC Modelinin Nasıl Çalıştığı

RBAC modeli genellikle 3 bileşen içerir:

- Roller: Bunlar, bir organizasyon içindeki tanımlanmış işlevler veya sorumluluklardır, örneğin İK Müdürü veya Sistem Yöneticisi. Bir rol, görevlerini yerine getirmek için gereken belirli izinleri bir araya getirir.

- İzinler - Kullanıcı silme, belgeyi değiştirme, veritabanını güncelleme gibi belirli bir eylemi gerçekleştirme.

- Kullanıcılar - Bir veya daha fazla role atanmış bireyler

Örnek :

- Admin rolü : kullanıcıları yönetebilir, sistemi yapılandırabilir ve günlükleri görüntüleyebilir

- Geliştirici rolü : kod gönderebilir, derlemeler çalıştırabilir, ancak kullanıcıları yönetemez

Bu mekanizma, bireysel kullanıcı izinlerini yönetmeye kıyasla tutarlılık sağlar ve riski azaltır.

RBAC’nin Avantajları

Kullanıcılar, yöneticiler ve misafirlerin dosyalara, veritabanlarına ve sunuculara farklı erişim seviyelerine sahip olduğu RBAC uygulama örneği

- Güvenliği artırın : En az ayrıcalıkları uygulayarak, RBAC yetkisiz kullanıcıların hassas verilere erişme riskini en aza indirebilir, saldırı yüzeyini azaltabilir ve iç tehditlerden kaynaklanabilecek potansiyel zararları sınırlayabilir.

- Ölçeklenebilirlik : Bir organizasyon büyüdükçe, izinleri bireysel olarak yönetmek sorun haline gelir. RBAC, kullanıcıları rol bazında gruplandırarak ve izinleri bu şekilde yöneterek bu süreci basitleştirir. İzinleri bireysel olarak yönetmekle karşılaştırıldığında daha kolay olacaktır.

- Operasyonel verimlilik : RBAC, organizasyonların tekrarlayan görevleri azaltmasına yardımcı olur. Yönetici, büyük bir organizasyon için zaman alan kullanıcı bazında erişim vermek veya iptal etmek yerine yalnızca rol tanımını ayarlar.

- Uyumluluk : GDPR, HIPAA ve PCI DSS gibi birçok düzenleyici çerçeve, hassas verileri korumak için sıkı erişim kontrolleri gerektirir. RBAC, yapılandırılmış erişim kurallarını zorlayarak organizasyonların bu gereksinimlerle uyumlu olmasına yardımcı olur. Rol tabanlı erişim politikalarını göstermek, yalnızca cezaları önlemekle kalmaz, aynı zamanda müşteriler ve düzenleyicilerle güven oluşturur.

- Denetlenebilirlik: RBAC, şeffaflığı kolaylaştırmak için ‘kim neye erişiyor’ konusunda net bir haritalama sağlar. Ancak, eksik RBAC haritalamaları bir denetim sırasında ciddi sonuçlar doğurabilir.

RBAC’in Yaygın Zorlukları

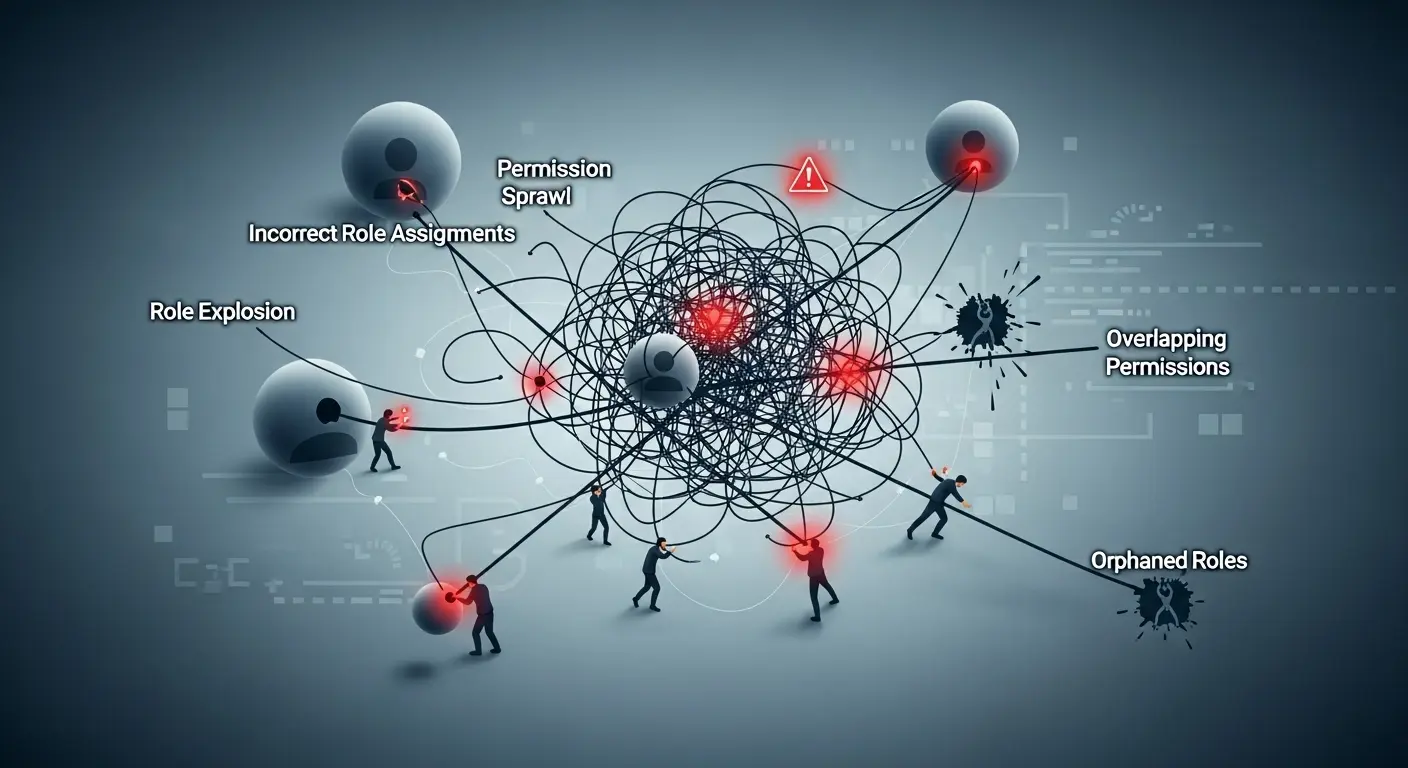

- Rol patlaması bir kuruluş çok fazla çok spesifik rol oluşturduğunda, daha geniş kategoriler yerine, bu durumun sürdürülmesini zorlaştırır. Bu, rollerin sayısı çalışanların sayısını yaklaşık %20 aştığında sorunlara yol açabilir, çünkü bu kadar çok rolü yönetmek pratik olmaz.

- Katı yapı : RBAC, önceden tanımlanmış rollere sıkı sıkıya bağlıdır, bu da onu dinamik ortamlarda ABAC’a göre daha az esnek hale getirir, burada erişim kullanıcı, kaynak veya çevresel özniteliklere göre uyum sağlayabilir.

- Bakım yükü : Ayrıcalık kötüye kullanımını önlemek ve kullanıcıların gereksiz erişime sahip olmamasını sağlamak için roller ve izinler düzenli olarak gözden geçirilmeli ve güncellenmelidir.

- Çakışan izinler: Birden fazla rol benzer veya aynı izinlere verildiğinde. Bu, denetlemeyi zorlaştırır, fazlalık yaratır ve yöneticiyi karıştırır.

- İzin Yayılması : Zamanla, organizasyonel değişiklikler olur ve kullanıcılar birden fazla rol biriktirir. Bir kullanıcıya atanan rol, pozisyon veya sorumluluklar değiştiğinde güncellenmez veya iptal edilmezse, gerekli olandan daha geniş erişim sağlar, bu da en az ayrıcalık ilkesini ihlal eder.

- Yetim Rol : Mevcut iş ihtiyacı ile uyumlu olmayan veya herhangi bir kullanıcıya atanmış olmayan bir rol. Düzenli olarak gözden geçirilmezse, kör nokta olarak güvenlik açıklarına yol açabilir.

RBAC vs ABAC

RBAC rol odaklıyken, Özellik Tabanlı Erişim Kontrolü kullanıcıya kullanıcı, ortam ve kaynak gibi özelliklere dayalı erişim sağlar.

| Özellik | RBAC | ABAC |

|---|---|---|

| Erişim Temeli | Önceden tanımlanmış roller | Özellikler (kullanıcı, kaynak, ortam) |

| Esneklik | Basit ama katı | Çok esnek, dinamik |

| En İyi Kullanım Alanı | Sabit rollere sahip büyük organizasyonlar | Karmaşık, bağlam farkında olan ortamlar |

Aşağıdaki uygulama web uygulama güvenliği içinde

| Erişim Modeli | Örnek Senaryo | Kim Ne Yapabilir | Erişim Nasıl Kararlaştırılır |

|---|---|---|---|

| RBAC (Rol Tabanlı Erişim Kontrolü) | Proje yönetim web uygulaması (örneğin, Jira/Trello) | - Admin → Projeler oluştur, kullanıcıları yönet, panoları sil- Yönetici → Görevler oluştur/ata, proje silme yok- Çalışan → Sadece kendi görevlerini güncelle- Misafir → Sadece görevleri görüntüle | Kullanıcılara atanan önceden tanımlanmış roller temelinde. Bağlamsal koşullar yok. |

| ABAC (Öznitelik Tabanlı Erişim Kontrolü) | Aynı proje yönetim web uygulaması, ancak özniteliklerle | - Yönetici → Sadece kendi departmanındaki görevlere erişim (kullanıcı özniteliği) - Çalışan → Sadece proje aktifse proje dosyalarını görüntüle (kaynak özniteliği) - Yüklenici → Sisteme sadece 9 AM–6 PM ve ofis ağından erişim (çevre öznitelikleri) | Öznitelik kullanarak politikalar temelinde: kullanıcı + kaynak + çevre. Bağlam erişimi belirler. |

RBAC En İyi Uygulamalar

RBAC’ı etkili bir şekilde uygulamak için aşağıdaki öz değerlendirme kontrol listesini göz önünde bulundurun:

- En az ayrıcalıklar: Roller, iş için gerekli olan erişimi sağlıyor mu?

- Rolleri düzenli olarak gözden geçirme: Kullanılmayan veya güncelliğini yitirmiş rolleri belirlemek ve güncellemek için rolleri üç ayda bir gözden geçiriyor muyuz?

- Rol patlamasından kaçınma: Aşırı ve detaylı rol oluşturmayı önlemek için daha geniş ama anlamlı roller mi sürdürüyoruz?

- Erişim loglarını denetleme: Kullanıcı faaliyetlerinin tanımlanmış rolleriyle eşleştiğinden emin olmak için erişim logları düzenli olarak kontrol ediliyor mu?

- Mümkün olduğunca otomatikleştirme: Rutin erişim yönetimi görevlerini otomatikleştirmek için Kimlik ve Erişim Yönetimi (IAM) araçlarından yararlanıyor muyuz?

Plexicus ASPM’nin RBAC ve Erişim Güvenliğini Güçlendirmesi

RBAC uygulamak güçlü bir güvenlik duruşunun sadece bir parçasıdır. Modern organizasyonların ayrıca uygulamalar ve bulut ortamları genelinde sürekli olarak güvenlik açıkları, yanlış yapılandırmalar ve erişim riskleri hakkında görünürlüğe ihtiyacı vardır.

İşte burada [Plexicus ASPM] devreye giriyor.

- ✅ Güvenliği birleştirir: SCA, gizli bilgilerin tespiti, API taraması ve daha fazlasını tek bir platformda birleştirir.

- ✅ En az ayrıcalığı uygular: Aşırı izinli erişimi, yetim rollerini ve yalnızca RBAC’nin yakalayamayacağı yanlış yapılandırmaları belirlemenize yardımcı olur.

- ✅ Uyumluluğu destekler: GDPR, HIPAA ve PCI DSS gibi çerçeveler için denetime hazır raporlar oluşturur.

- ✅ Büyümeyle ölçeklenir: Karmaşık uygulamalar ve bulut tabanlı ortamlar arasında sürtünme eklemeden çalışır.

Plexicus ASPM’yi entegre ederek, ekipler sadece rol atamalarının ötesine geçip tam uygulama güvenliği duruş yönetimine geçebilir—aşırı izinlerden, yanlış yapılandırmalardan ve savunmasız bağımlılıklardan kaynaklanan riski azaltır.

İlgili Terimler

- ABAC (Öznitelik Tabanlı Erişim Kontrolü)

- IAM (Kimlik ve Erişim Yönetimi)

- En Az Ayrıcalık İlkesi

- Sıfır Güvenlik Güvenliği

- Kimlik Doğrulama

- Erişim Kontrol Listesi (ACL)

- Ayrıcalık Yükseltme

- Uygulama Güvenliği Duruş Yönetimi (ASPM)

SSS: RBAC (Rol Tabanlı Erişim Kontrolü)

Güvenlikte RBAC ne anlama gelir?

RBAC, Rol Tabanlı Erişim Kontrolü anlamına gelir, kullanıcıları role göre gruplandırarak izinleri yönetmek için kullanılan bir güvenlik mekanizmasıdır.

RBAC’ın amacı nedir?

En az ayrıcalıkları uygulamak, erişim yönetimini basitleştirmek ve güvenlik risklerini azaltmak amacı taşır.

RBAC’a bir örnek nedir?

Bir hastane, hemşirelere hastanın dosyasına erişim verir, ancak yalnızca bir doktor tıbbi reçete oluşturabilir. Bu, RBAC uygulamasının bir örneğidir; gerçek dünyada da uygulanabilir.

RBAC’ın avantajları nelerdir?

Kullanıcı erişim yönetimini basitleştirmek, güvenliği artırmak, riskleri azaltmak, denetimi basitleştirmek ve uyumluluk desteği sağlamak.

RBAC ve ABAC arasındaki fark nedir?

RBAC erişimi rollere göre yönetir, ABAC ise politikalara göre. RBAC daha basit ama katı; ABAC daha karmaşık ama esneklik sağlar