Vad är XSS (Cross-Site Scripting)?

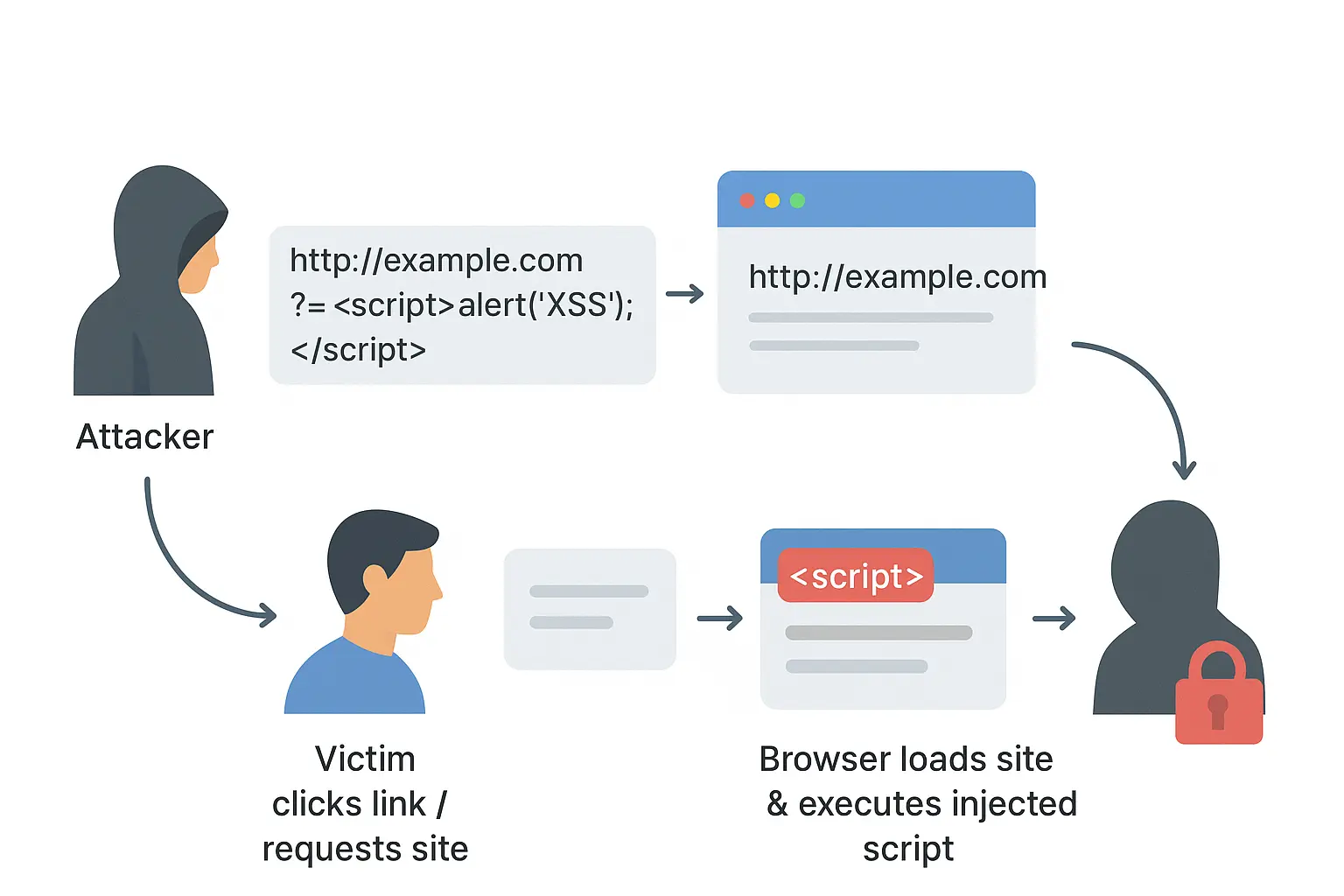

Cross-Site Scripting, eller XSS, är en säkerhetsbrist på webbplatser som låter angripare lägga till skadliga skript på webbsidor. Oftast är dessa skript skrivna i JavaScript.

Om någon besöker en sida som är påverkad av XSS, kör deras webbläsare angriparens skript. Detta kan resultera i stulna cookies, kapade sessioner eller åtgärder som utförs utan användarens tillåtelse.

XSS, precis som SQL Injection, listas regelbundet i OWASP Top 10 som en av de vanligaste sårbarheterna i webbapplikationer.

Hur fungerar XSS?

XSS riktar sig ofta mot webbapplikationer som inte korrekt kontrollerar och rensar användarinmatning.

Till exempel, om en kommentarsruta tillåter rå HTML eller JavaScript utan någon filtrering, kan en angripare lägga till kod som denna:

<script>alert('Hacked!');</script>När offer ser sidan, körs den skadliga koden i deras webbläsare.

Varför XSS är viktigt inom cybersäkerhet

XSS kan leda till ett större intrång:

- Kontokapning (stjäla sessionscookies för att imitera användare)

- Datastöld (fånga formulärinmatningar som lösenord eller kreditkort)

- Phishing-attacker (injicera falska inloggningsformulär)

- Malware-leverans (omdirigera användare till skadliga webbplatser)

Typer av XSS

- DOM-baserad XSS

- Attacken sker helt i webbläsaren genom att manipulera Document Object Model (DOM) utan att involvera servern.

- Lagrad XSS

- Skadlig skript lagras permanent på servern, såsom i databasen eller på profilsidan.

- Reflekterad XSS

- Skriptet reflekteras från en webbserver (t.ex. i URL eller felmeddelande), skriptet kommer att köras när offret klickar på en länk som angriparna har skapat.

Hur man förhindrar XSS

- Inmatningssanering & utdataenkodning: alltid rengöra användarinmatningsdata innan bearbetning, omvandla användarinmatning till ett säkert format

- Använd Content Security Policy (CSP): begränsar vilka skript som kan köras i webbläsaren.

- Undvik eval() och inline JavaScript: för att minska injektionsrisker.

- Säkerhetstestning (DAST/IAST): kör säkerhetstestning för att upptäcka sårbarheter tidigt

Exempel i verkliga fall - Samy-masken (MySpace, 2005)

Vad hände: Samy Kamkar publicerade en MySpace-profil som innehöll en lagrad XSS-nyttolast. När andra användare visade profilen kördes nyttolasten i deras webbläsare, den (a) lade till Samy som vän, (b) lade till frasen “Samy är min hjälte” till deras profiler, och (c) replikerade sig själv till dessa användares profilsidor.

Påverkan: Masken självförökade sig till ~1 miljon användare inom ~20 timmar, vilket tvingade MySpace att tillfälligt stänga ner.

Varför det fungerade: MySpace tillät oescaperad HTML/attribut i profilfält, vilket möjliggjorde lagrad skriptexekvering i besökarnas webbläsare.

Lektioner / åtgärder: Korrekt utdataenkodning, inmatningssanitering, borttagning av HTML i profilfält och snabb patchning. Samy mötte senare juridiska konsekvenser, och MySpace införde filter.

Relaterade termer

- SQL Injection

- DAST (Dynamisk applikationssäkerhetstestning)

- OWASP Topp 10

- CSRF (Cross-Site Request Forgery)