Vad är RBAC (Rollbaserad åtkomstkontroll)?

Rollbaserad åtkomstkontroll, eller RBAC, är en metod för att hantera systemets säkerhet genom att tilldela användare specifika roller inom en organisation. Varje roll har sin egen uppsättning behörigheter, som bestämmer vilka åtgärder användare i den rollen får utföra.

Istället för att ge behörighet till varje användare kan du tilldela den baserat på roller (t.ex. administratör, utvecklare, analytiker, etc).

Denna metod gör det mycket enklare att hantera åtkomst i stora organisationer med många användare.

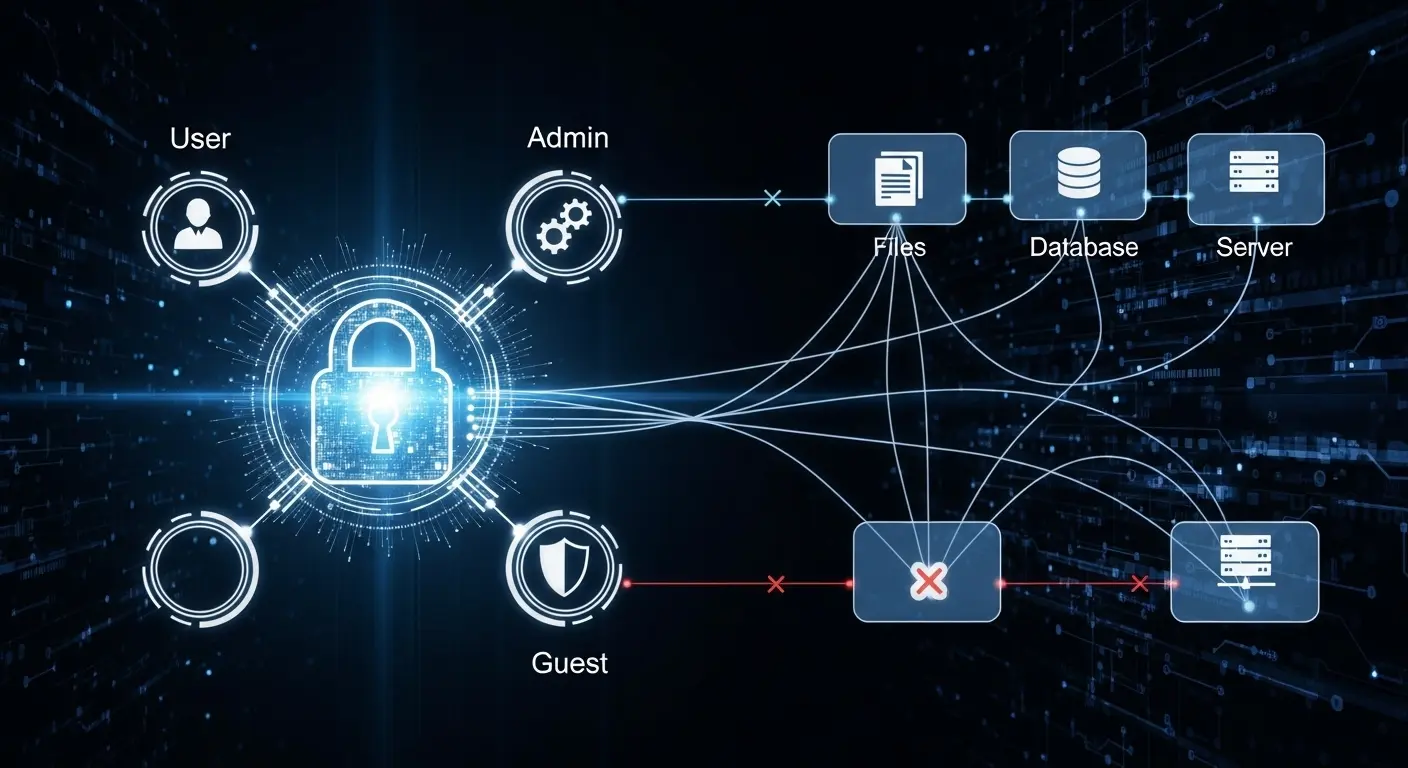

RBAC-modell som visualiserar hur användare kopplas till roller och behörigheter för säker åtkomstkontroll

Varför RBAC är viktigt för säkerhet

Åtkomstkontroll är en viktig del av cybersäkerhet. Till exempel, en entreprenör laddade en gång ner 6 GB känslig data eftersom de hade för många behörigheter. Utan korrekt åtkomstkontroll kan anställda eller entreprenörer nå information de inte borde, vilket kan leda till dataläckor, interna hot, felkonfiguration eller till och med stöld.

RBAC stöder principen om minst privilegium, vilket innebär att användare endast får den åtkomst de behöver. Detta är en nyckelidé inom säkerhet för webbapplikationer.

Hur RBAC-modellen fungerar

RBAC-modellen inkluderar vanligtvis 3 komponenter:

- Roller: Dessa är definierade arbetsfunktioner eller ansvar inom en organisation, såsom HR-chef eller systemadministratör. En roll grupperar specifika behörigheter som behövs för att utföra dess uppgifter.

- Behörighet - Särskild åtgärd att utföra, såsom ta bort användare, ändra dokument, uppdatera databas, etc.

- Användare - Individer tilldelade en eller flera roller

Exempel:

- Admin-roll: kan hantera användare, konfigurera systemet och visa loggar

- Utvecklarroll: kan skicka kod, köra byggen, men kan inte hantera användare

Denna mekanism säkerställer konsekvens och minskar risken jämfört med att hantera individuella användarbehörigheter.

Fördelar med RBAC

Exempel på RBAC-implementering där användare, administratörer och gäster har olika åtkomstnivåer till filer, databaser och servrar

- Förbättra säkerheten: Genom att implementera minsta privilegier kan RBAC minimera risken för att obehöriga användare får tillgång till känslig data, vilket minskar attackytan och begränsar potentiella skador från interna hot.

- Skalbarhet: När en organisation växer blir det ett problem om du hanterar behörigheter individuellt. RBAC förenklar denna process genom att gruppera användare baserat på roll och hantera behörigheter för den. Det blir lättare jämfört med att hantera behörigheter individuellt.

- Operativ effektivitet: RBAC hjälper organisationer att minska repetitiva uppgifter. Administratören justerar endast rolldefinitionen istället för att bevilja eller återkalla åtkomst användare för användare, vilket tar tid för en stor organisation.

- Efterlevnad: Många regulatoriska ramverk, såsom GDPR, HIPAA och PCI DSS, kräver strikta åtkomstkontroller för att skydda känslig data. RBAC hjälper organisationer att anpassa sig till dessa krav genom att upprätthålla strukturerade åtkomstregler. Att demonstrera rollbaserade åtkomstpolicys undviker inte bara böter utan bygger också förtroende med kunder och tillsynsmyndigheter.

- Revisionsbarhet: RBAC ger en tydlig kartläggning av ‘vem som har tillgång till vad’ för att underlätta transparens. Dock kan ofullständiga RBAC-kartläggningar få allvarliga konsekvenser under en revision.

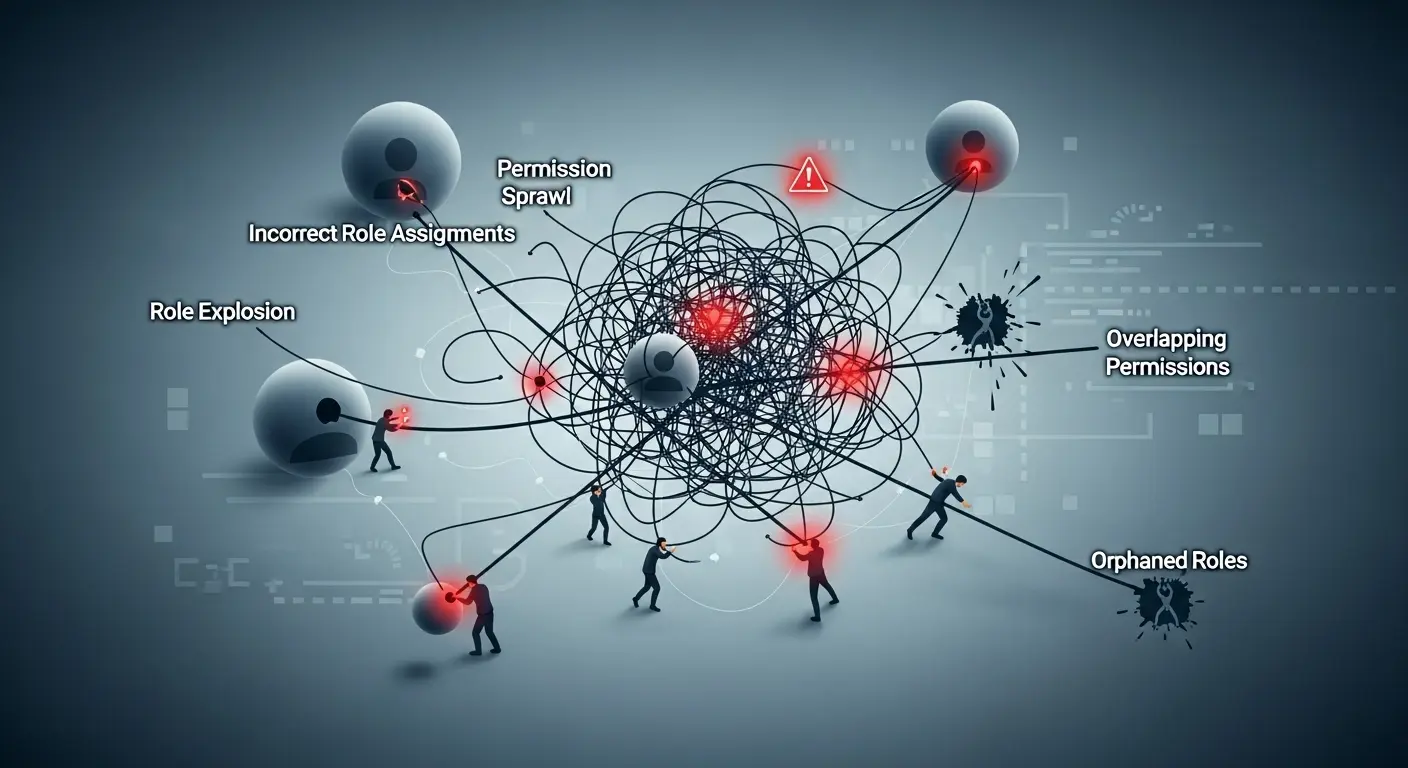

Vanliga utmaningar med RBAC

- Roll explosion inträffar när en organisation skapar för många mycket specifika roller istället för bredare kategorier, vilket gör det svårt att underhålla. Detta kan leda till problem när antalet roller överstiger antalet anställda med cirka 20 procent, eftersom det blir opraktiskt att hantera så många roller.

- Stel struktur : RBAC förlitar sig strikt på fördefinierade roller, vilket gör det mindre flexibelt i dynamiska miljöer jämfört med ABAC, där åtkomst kan anpassas baserat på användar-, resurs- eller miljöattribut.

- Underhållsöverhead : Roller och behörigheter måste granskas och uppdateras regelbundet för att förhindra privilegieövergrepp och säkerställa att användare inte har onödig åtkomst.

- Överlappande behörigheter: När flera roller ges liknande eller identiska behörigheter. Det kommer att göra det svårare att granska, skapa redundans och förvirra administratören.

- Behörighetsspridning : Med tiden sker organisatoriska förändringar och användare ackumulerar flera roller. Om rollen som tilldelats en användare inte uppdateras eller återkallas när positionen eller ansvarsområdena ändras, kommer det att ge bredare åtkomst än nödvändigt, vilket bryter mot principen om minst privilegium.

- Föräldralös roll : En roll som inte är anpassad till det aktuella affärsbehovet eller en roll som inte är tilldelad någon användare. Det kan vara en blind fläck för sårbarheter om det inte granskas regelbundet.

RBAC vs ABAC

Medan RBAC är rollfokuserad, ger attributbaserad åtkomstkontroll användartillgång baserat på attribut som användare, miljö och resurser.

| Funktion | RBAC | ABAC |

|---|---|---|

| Åtkomstbas | Fördefinierade roller | Attribut (användare, resurs, miljö) |

| Flexibilitet | Enkel men rigid | Mycket flexibel, dynamisk |

| Bäst för | Stora organisationer med stabila roller | Komplexa, kontextmedvetna miljöer |

Nedan implementering i webbapplikationssäkerhet

| Åtkomstmodell | Exempelscenario | Vem kan göra vad | Hur åtkomst beslutas |

|---|---|---|---|

| RBAC (Rollbaserad åtkomstkontroll) | Projektledningswebbapp (t.ex. Jira/Trello) | - Admin → Skapa projekt, hantera användare, ta bort tavlor- Manager → Skapa/tilldela uppgifter, ingen projektborttagning- Anställd → Uppdatera endast sina uppgifter- Gäst → Endast visa uppgifter | Baserat på fördefinierade roller tilldelade användare. Inga kontextuella villkor. |

| ABAC (Attributbaserad åtkomstkontroll) | Samma projektledningswebbapp, men med attribut | - Manager → Åtkomst till uppgifter endast i deras avdelning (användarattribut) - Anställd → Visa projektfiler endast om projektet är aktivt (resursattribut) - Entreprenör → Åtkomst till systemet endast 9–18 och från kontorsnätverket (miljöattribut) | Baserat på policies med attribut: användare + resurs + miljö. Kontext avgör åtkomst. |

RBAC Bästa praxis

För att implementera RBAC effektivt, överväg följande självbedömningschecklista:

- Minsta privilegier: Ger roller endast den nödvändiga åtkomst som behövs för jobbet?

- Granska roller regelbundet: Granskar vi roller kvartalsvis för att identifiera och uppdatera eventuella oanvända eller föråldrade roller?

- Undvik roll-explosion: Upprätthåller vi bredare, men meningsfulla roller för att förhindra överdriven och detaljerad rollskapande?

- Granska åtkomstloggar: Kontrolleras åtkomstloggar regelbundet för att säkerställa att användaraktiviteter matchar deras definierade roller?

- Automatisera där det är möjligt: Utnyttjar vi verktyg för identitets- och åtkomsthantering (IAM) för att automatisera rutinmässiga åtkomsthanteringsuppgifter?

Hur Plexicus ASPM Stärker RBAC och Åtkomstsäkerhet

Implementering av RBAC är bara en del av en stark säkerhetshållning. Moderna organisationer behöver också kontinuerlig insyn i sårbarheter, felkonfigurationer och åtkomstrisker över applikationer och molnmiljöer.

Det är här [Plexicus ASPM] kommer in.

- ✅ Förenar säkerhet: Kombinerar SCA, hemlighetsdetektering, API-skanning och mer i en enda plattform.

- ✅ Tvingar minst privilegium: Hjälper dig att upptäcka överdrivet tillåtna åtkomster, övergivna roller och felkonfigurationer som RBAC ensam inte kan fånga.

- ✅ Stödjer efterlevnad: Genererar revisionsklara rapporter för ramverk som GDPR, HIPAA och PCI DSS.

- ✅ Skalar med tillväxt: Fungerar över komplexa applikationer och molnbaserade miljöer utan att lägga till friktion.

Genom att integrera Plexicus ASPM kan team gå bortom bara rolltilldelningar till full hantering av applikationssäkerhetsstatus—minska risken från överdrivna behörigheter, felkonfigurationer och sårbara beroenden.

Relaterade termer

- ABAC (Attribute-Based Access Control)

- IAM (Identity and Access Management)

- Principen om minst privilegium

- Zero Trust Security

- Autentisering

- Åtkomstkontrollista (ACL)

- Privilegieförhöjning

- Hantering av applikationssäkerhetsstatus (ASPM)

FAQ: RBAC (Role-Based Access Control)

Vad står RBAC för inom säkerhet?

RBAC står för Rollbaserad Åtkomstkontroll, en säkerhetsmekanism för att hantera behörigheter genom att gruppera användare baserat på roll

Vad är syftet med RBAC?

Syftet är att tillämpa minst privilegier, förenkla åtkomsthantering och minska säkerhetsrisker.

Vad är ett exempel på RBAC?

Ett sjukhus ger åtkomst till patientens journal till sjuksköterskor, men endast en läkare kan skapa en medicinsk recept. Detta är ett exempel på RBAC-implementering; även i verkligheten kan det tillämpas.

Vilka är fördelarna med RBAC?

Förenkla användaråtkomsthantering, förbättra säkerhet, minska risker, förenkla revision och ge stöd för efterlevnad.

Vad är skillnaden mellan RBAC och ABAC?

RBAC hanterar åtkomst baserat på roller, ABAC baserat på policyer. RBAC är enklare men stel; ABAC är mer komplex men ger flexibilitet