Bezpieczeństwo aplikacji internetowych: najlepsze praktyki, testowanie i ocena na rok 2025

Bezpieczeństwo aplikacji internetowych to praktyka ochrony aplikacji internetowych lub usług online przed cyberatakami, które mają na celu kradzież danych, uszkodzenie operacji lub kompromitację użytkowników

Bezpieczeństwo aplikacji internetowych jest niezbędne do ochrony Twoich aplikacji przed cyberatakami, które celują w dane wrażliwe i zakłócają działanie. Ten przewodnik obejmuje znaczenie bezpieczeństwa aplikacji internetowych, powszechne podatności, najlepsze praktyki i metody testowania, pomagając zabezpieczyć Twoją aplikację, zapewnić zgodność i utrzymać zaufanie użytkowników.

Podsumowanie

-

Czym jest bezpieczeństwo aplikacji internetowych?

Bezpieczeństwo aplikacji internetowych chroni aplikacje online przed kradzieżą danych, nieautoryzowanym dostępem i zakłóceniami usług spowodowanymi cyberatakami. -

Dlaczego bezpieczeństwo aplikacji internetowych jest ważne

Nowoczesne aplikacje internetowe obsługują dane wrażliwe — każda podatność może prowadzić do naruszeń, strat finansowych i uszczerbku na reputacji. -

Powszechne problemy z bezpieczeństwem aplikacji internetowych

Od wstrzykiwania SQL po błędną konfigurację, zrozumienie powszechnych podatności jest pierwszym krokiem do budowy bezpiecznej aplikacji. -

Najlepsze praktyki bezpieczeństwa aplikacji internetowych

Stosowanie zasad bezpiecznego kodowania, szyfrowania i dostępu z najmniejszymi uprawnieniami pomaga skutecznie zmniejszyć powierzchnię ataku. -

Testowanie bezpieczeństwa aplikacji internetowych

Podejścia testowe, takie jak SAST, DAST i IAST, wykrywają podatności na wczesnym etapie, zapewniając bezpieczniejsze wydania. -

Audyt bezpieczeństwa aplikacji internetowych

Audyt zapewnia strukturalną ocenę Twojej postawy bezpieczeństwa, pomagając w zgodności z ramami takimi jak GDPR lub HIPAA. -

Jak sprawdzić bezpieczeństwo aplikacji internetowych

Zautomatyzowane skany, testy penetracyjne i platformy takie jak Plexicus usprawniają wykrywanie i naprawę luk w zabezpieczeniach. -

FAQ: Bezpieczeństwo aplikacji internetowych

Poznaj kluczowe pytania dotyczące testowania, audytów i najlepszych praktyk ochrony aplikacji internetowych.

Czym jest bezpieczeństwo aplikacji internetowych?

Bezpieczeństwo aplikacji internetowych to praktyka ochrony aplikacji internetowych lub usług online przed atakami cybernetycznymi, które mają na celu kradzież danych, uszkodzenie operacji lub kompromitację użytkowników.

Obecnie aplikacje są intensywnie wykorzystywane w aplikacjach internetowych, od e-commerce po pulpity SaaS. Ochrona aplikacji internetowych przed zagrożeniami cybernetycznymi stała się niezbędna do ochrony danych klientów, danych organizacyjnych, zdobywania zaufania klientów oraz zgodności z przepisami.

Ten artykuł poprowadzi Cię przez najlepsze praktyki w zakresie bezpieczeństwa aplikacji internetowych, metody testowania, oceny, audyty i narzędzia do ochrony Twojej aplikacji internetowej przed atakującymi.

Dlaczego bezpieczeństwo aplikacji internetowych ma znaczenie?

Aplikacje internetowe są często używane do przechowywania i przetwarzania różnych danych, od informacji osobistych, transakcji biznesowych, po płatności. Jeśli pozostawimy aplikację internetową z luką, umożliwi to atakującym:

- kradzież danych, w tym informacji osobistych lub informacji finansowych (np. numer karty kredytowej, dane logowania użytkownika itp.)

- wstrzyknięcie złośliwego skryptu lub złośliwego oprogramowania

- przejęcie sesji użytkowników i podszywanie się pod użytkownika aplikacji internetowej

- przejęcie serwera i przeprowadzenie ataku bezpieczeństwa na dużą skalę.

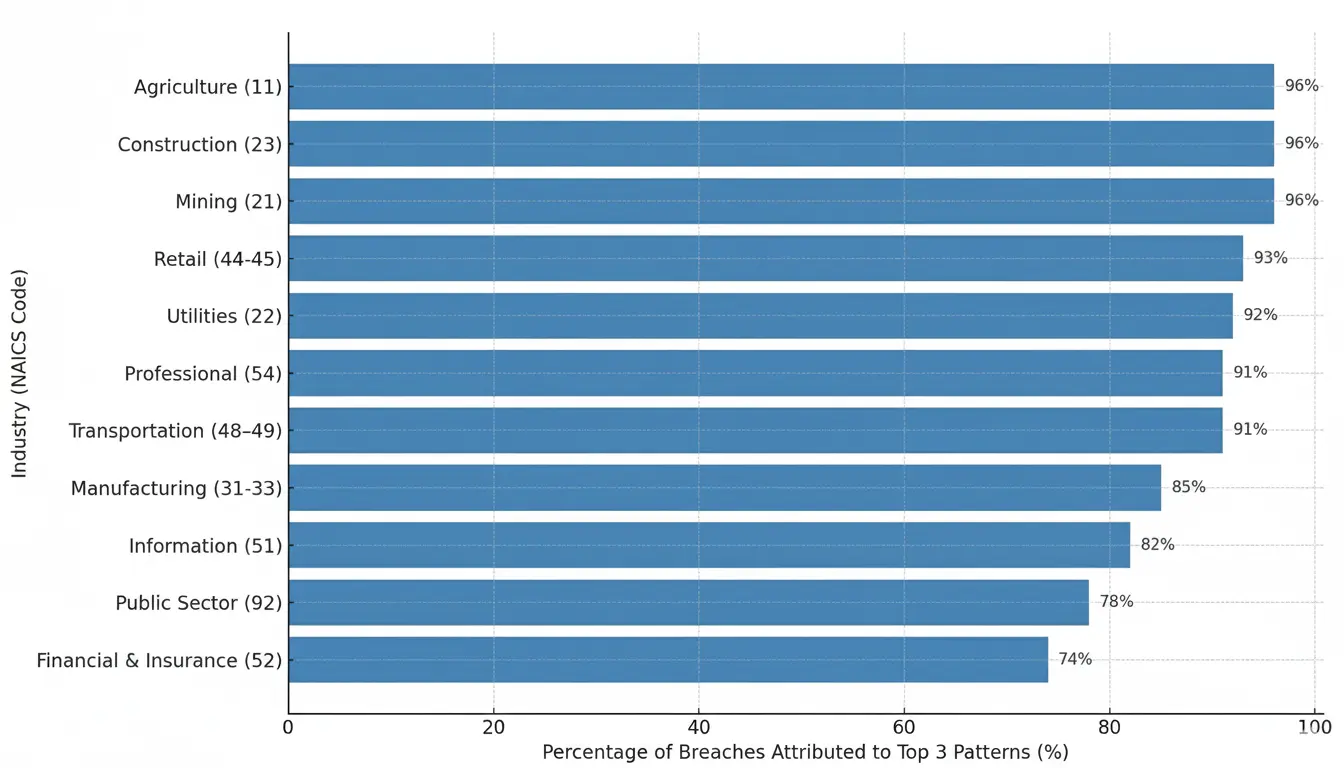

Ataki na aplikacje internetowe stają się również jednym z trzech głównych wzorców obok włamań do systemów i inżynierii społecznej w różnych branżach.

Oto wykres słupkowy pokazujący procent naruszeń przypisanych do trzech głównych wzorców (w tym Podstawowych Ataków na Aplikacje Internetowe) w różnych branżach (źródła: Verizon DBIR - 2025)

| Branża (NAICS) | Top 3 Wzorce Reprezentują… |

|---|---|

| Rolnictwo (11) | 96% naruszeń |

| Budownictwo (23) | 96% naruszeń |

| Górnictwo (21) | 96% naruszeń |

| Handel detaliczny (44-45) | 93% naruszeń |

| Usługi komunalne (22) | 92% naruszeń |

| Transport (48–49) | 91% naruszeń |

| Profesjonalne (54) | 91% naruszeń |

| Produkcja (31-33) | 85% naruszeń |

| Informacja (51) | 82% naruszeń |

| Finanse i ubezpieczenia (52) | 74% naruszeń |

Jeśli rozbijemy to na regiony globalne, uzyskamy wyraźniejszy obraz, jak ważne jest bezpieczeństwo aplikacji internetowych w zapobieganiu zagrożeniom cybernetycznym.

Poniżej wzorce klasyfikacji incydentów danych (źródło: Verizon DBIR - 2025)

| Region Globalny | Top 3 Wzorce Klasyfikacji Incydentów | Procent Naruszeń Reprezentowanych przez Top 3 Wzorce |

|---|---|---|

| Ameryka Łacińska i Karaiby (LAC) | Włamanie do systemu, Inżynieria społeczna i Podstawowe ataki na aplikacje internetowe | 99% |

| Europa, Bliski Wschód i Afryka (EMEA) | Włamanie do systemu, Inżynieria społeczna i Podstawowe ataki na aplikacje internetowe | 97% |

| Ameryka Północna (NA) | Włamanie do systemu, Wszystko inne i Inżynieria społeczna | 90% |

| Azja i Pacyfik (APAC) | Włamanie do systemu, Inżynieria społeczna i Różne błędy | 89% |

Ten przegląd sprawia, że ocena bezpieczeństwa aplikacji internetowej jest kluczowa dla zabezpieczenia aplikacji internetowej przed atakiem cybernetycznym.

Typowe problemy z bezpieczeństwem aplikacji internetowych

Zrozumienie typowych problemów jest pierwszym krokiem do zabezpieczenia aplikacji internetowej. Poniżej znajdują się typowe problemy z aplikacjami internetowymi:

- SQL Injection : atakujący manipulują zapytaniami do bazy danych, aby uzyskać dostęp lub zmienić bazę danych

- Cross-Site Scripting (XSS) : wykonanie złośliwego skryptu, który działa w przeglądarce użytkownika, co pozwala atakującemu na kradzież danych użytkownika

- Cross-Site Request Forgery (CSRF) : technika atakującego, aby zmusić użytkownika do wykonania niechcianej akcji.

- Broken Authentication : słabe uwierzytelnianie pozwala atakującym udawać użytkowników.

- Insecure Direct Object References (IDOR) : Ujawnione adresy URL lub identyfikatory, które dają atakującym dostęp do systemu

- Security Misconfigurations : Błędna konfiguracja w kontenerze, chmurze, API, serwerze, która otwiera drzwi dla atakujących do dostępu do systemu

- Insufficient Logging and Monitoring : naruszenia pozostają niewykryte bez odpowiedniej widoczności

Możesz również odnieść się do OWASP Top 10, aby uzyskać aktualizacje na temat najczęstszych problemów z bezpieczeństwem w aplikacjach internetowych.

Najlepsze praktyki bezpieczeństwa aplikacji internetowych

Poniżej znajduje się najlepsza praktyka, którą możesz zastosować, aby zminimalizować problemy z bezpieczeństwem w swojej aplikacji internetowej:

- Przyjmij standardy bezpiecznego kodowania: Postępuj zgodnie z ramami i wytycznymi, które są zgodne z cyklem życia bezpiecznego rozwoju oprogramowania (SSDLC)

- Stosuj silne uwierzytelnianie i autoryzację: Używaj silnych metod uwierzytelniania, takich jak MFA, kontrola dostępu oparta na rolach (RBAC) i zarządzanie sesjami.

- Szyfruj dane: Chroń dane za pomocą szyfrowania zarówno podczas przesyłania (TLS/SSL), jak i w spoczynku (AES-256, itp.)

- Przeprowadzaj regularne testy i audyty bezpieczeństwa: Regularnie przeprowadzaj testy penetracyjne lub oceny bezpieczeństwa, aby odkrywać nowe problemy z podatnościami.

- Często aktualizuj i łataj: Utrzymuj aktualność ram, serwerów i bibliotek, aby zamknąć znane problemy z podatnościami.

- Używaj zapór aplikacji webowych (WAF): Zapobiegaj przedostawaniu się złośliwego ruchu do twojej aplikacji.

- Zabezpiecz interfejsy API: Stosuj standardy bezpieczeństwa do swoich punktów końcowych API.

- Wdrażaj logowanie i monitorowanie: Wykrywaj podejrzane zachowania za pomocą SIEM (Zarządzanie Informacjami i Zdarzeniami Bezpieczeństwa) lub narzędzi monitorujących.

- Stosuj zasadę najmniejszych uprawnień: Minimalizuj uprawnienia dla każdej bazy danych, aplikacji, usług i użytkowników. Daj dostęp tylko do tego, czego potrzebują.

- Szkol deweloperów i personel: Zwiększaj świadomość na temat bezpieczeństwa, szkoląc ich w zakresie wdrażania standardów bezpieczeństwa w ich roli.

Testowanie bezpieczeństwa aplikacji webowych

Testowanie bezpieczeństwa aplikacji internetowych to proces sprawdzania podatności w aplikacji w celu zabezpieczenia jej przed atakującymi. Może być przeprowadzane na różnych etapach rozwoju, wdrażania i działania, aby upewnić się, że podatności są naprawiane zanim zostaną wykorzystane przez atakujących.

Rodzaje testowania bezpieczeństwa aplikacji internetowych:

- Statyczne testowanie bezpieczeństwa aplikacji (SAST) : skanowanie kodu źródłowego w celu znalezienia podatności przed wdrożeniem

- Dynamiczne testowanie bezpieczeństwa aplikacji (DAST) : symulowanie rzeczywistego ataku w działającej aplikacji w celu odkrycia podatności.

- Interaktywne testowanie bezpieczeństwa aplikacji (IAST) : łączy SAST i DAST w celu znalezienia podatności, analizuje odpowiedź na każdą akcję podczas testowania

- Testy penetracyjne : etyczni hakerzy przeprowadzają rzeczywiste testy aplikacji w celu odkrycia ukrytych podatności, które mogą zostać pominięte przez testy automatyczne

Dzięki Plexicus ASPM, te różne metody testowania są zintegrowane w jednym przepływie pracy. Platforma integruje się bezpośrednio z pipeline CI/CD, dając deweloperom natychmiastową informację zwrotną na temat takich kwestii jak podatne zależności, zakodowane na stałe tajemnice czy niebezpieczne konfiguracje, na długo przed tym, jak aplikacje trafią do produkcji.

Lista kontrolna testowania bezpieczeństwa aplikacji internetowych

Strukturalna lista kontrolna pomoże Ci łatwiej znaleźć podatności. Poniżej lista kontrolna, którą możesz użyć do zabezpieczenia swojej aplikacji webowej:

- Walidacja danych wejściowych: aby uniknąć SQL Injection, XSS i ataków typu injection.

- Mechanizmy uwierzytelniania: wymuszaj MFA i silne polityki haseł.

- Zarządzanie sesjami: upewnij się, że sesje i ciasteczka są bezpieczne.

- Autoryzacja: zweryfikuj, że użytkownicy mogą uzyskiwać dostęp tylko do zasobów i działań dozwolonych dla ich ról (brak eskalacji uprawnień).

- Punkty końcowe API: sprawdź, aby uniknąć ujawnienia wrażliwych danych.

- Obsługa błędów: unikaj wyświetlania szczegółów systemu w komunikatach o błędach.

- Logowanie i monitorowanie: upewnij się, że system może również śledzić nietypowe zachowania.

- Skanowanie zależności: szukaj podatności w bibliotekach zewnętrznych.

- Konfiguracja chmury: upewnij się, że nie ma błędnej konfiguracji, zweryfikuj minimalne uprawnienia, zabezpiecz klucze i odpowiednie role IAM.

Audyt Bezpieczeństwa Aplikacji Webowej

Audyt bezpieczeństwa aplikacji webowej różni się od testowania bezpieczeństwa aplikacji webowej. Audyt daje Ci przegląd formatu programu bezpieczeństwa aplikacji. Tymczasem celem testowania bezpieczeństwa jest znalezienie podatności; celem audytu bezpieczeństwa jest zmierzenie Twojej aplikacji względem standardów, polityk i ram zgodności.

Audyt bezpieczeństwa aplikacji obejmuje:

- praktyki kodowania bezpieczeństwa webowego

- mapowanie zgodności (np. GDPR, HIPAA, itp.)

- analiza zależności zewnętrznych

- skuteczność monitorowania i reakcji na incydenty

Audyt bezpieczeństwa pomoże Twojej organizacji zabezpieczyć aplikację i spełnić standardy regulacyjne.

Jak Sprawdzić Bezpieczeństwo Aplikacji Webowej

Organizacje często wykonują następujące kroki:

- Uruchamianie zautomatyzowanego skanowania bezpieczeństwa (SCA, SAST, DAST)

- Przeprowadzanie ręcznych testów penetracyjnych.

- Przegląd konfiguracji na serwerze, kontenerze i infrastrukturze chmurowej

- Audyt kontroli dostępu i egzekwowanie MFA (uwierzytelnianie wieloskładnikowe)

- Śledzenie naprawy z integracją systemu zgłoszeń, jak Jira lub podobne narzędzie

Platformy takie jak Plexicus ułatwiają sprawdzanie podatności, a Plexicus dodatkowo oferuje AI do naprawy, co pomaga przyspieszyć rozwiązywanie problemów z bezpieczeństwem.

FAQ: Bezpieczeństwo aplikacji webowych

Q1 : Czym jest bezpieczeństwo aplikacji webowych?

Bezpieczeństwo aplikacji webowych to wdrażanie ochrony aplikacji internetowych przed zagrożeniami cybernetycznymi.

Q2 : Czym jest testowanie bezpieczeństwa aplikacji webowych?

Proces dostępu, skanowania i analizy aplikacji internetowych za pomocą różnych metod testowania bezpieczeństwa (SAST, DAST, SCA, itp.) w celu znalezienia podatności zanim zostaną wykorzystane przez atakujących.

Q3 : Jakie są najlepsze praktyki bezpieczeństwa aplikacji webowych?

Praktyka wdrażania podejścia do bezpieczeństwa w aplikacjach internetowych, w tym walidacja, szyfrowanie, uwierzytelnianie i regularne aktualizacje.

Q4 : Czym jest audyt bezpieczeństwa aplikacji webowych?

Audyt to formalna ocena bezpieczeństwa aplikacji, często używana do spełnienia standardów zgodności i regulacji.

Q5: Jakie są narzędzia do oceny bezpieczeństwa aplikacji webowych?

Są to platformy, które skanują, testują kod, zależności, konfigurację, środowisko uruchomieniowe i środowisko w celu znalezienia podatności.

Q6 : Jak sprawdzić bezpieczeństwo aplikacji webowych?

Łącząc zautomatyzowane skanowanie, testy penetracyjne, audyty i ciągłe monitorowanie. Korzystanie z zintegrowanych platform takich jak Plexicus usprawnia ten proces.