Webapplikasjonssikkerhet: Beste praksis, testing og vurdering for 2025

Webapplikasjonssikkerhet er en praksis for å beskytte webapplikasjoner eller nettjenester mot cyberangrep som har som mål å stjele data, skade operasjoner eller kompromittere brukere

Webapplikasjonssikkerhet er essensielt for å beskytte appene dine mot cyberangrep som retter seg mot sensitiv data og forstyrrer operasjoner. Denne guiden dekker viktigheten av webapp-sikkerhet, vanlige sårbarheter, beste praksis og testmetoder, som hjelper deg med å sikre applikasjonen din, sikre samsvar og opprettholde brukertillit

Sammendrag

-

Hva er Webapplikasjonssikkerhet?

Webapplikasjonssikkerhet beskytter nettapper mot datatyveri, uautorisert tilgang og tjenesteforstyrrelser forårsaket av cyberangrep. -

Hvorfor Webapplikasjonssikkerhet er Viktig

Moderne nettapper håndterer sensitiv data—enhver sårbarhet kan føre til brudd, økonomisk tap og omdømmeskade. -

Vanlige Webapplikasjonssikkerhetsproblemer

Fra SQL-injeksjon til feilkonfigurasjon, forståelse av vanlige sårbarheter er det første steget til å bygge en sikker app. -

Beste Praksis for Webapplikasjonssikkerhet

Å følge prinsipper for sikker koding, kryptering og minst privilegert tilgang bidrar til å redusere angrepsoverflaten effektivt. -

Testing av Webapplikasjonssikkerhet

Testmetoder som SAST, DAST og IAST oppdager sårbarheter tidlig, og sikrer tryggere utgivelser. -

Web Application Security Audit

Revisjoner gir en strukturert gjennomgang av din sikkerhetsstilling, og hjelper deg med å overholde rammeverk som GDPR eller HIPAA. -

How to Check Web Application Security

Automatiserte skanninger, penetrasjonstester og plattformer som Plexicus forenkler sårbarhetsdeteksjon og utbedring. -

FAQ: Web Application Security

Utforsk viktige spørsmål rundt testing, revisjoner og beste praksis for beskyttelse av webapplikasjoner.

Hva er sikkerhet for webapplikasjoner?

Sikkerhet for webapplikasjoner er en praksis for å beskytte webapplikasjoner eller nettjenester mot cyberangrep som har som mål å stjele data, skade operasjonene eller kompromittere brukere.

I dag er applikasjoner tungt i webapper, fra e-handel til SaaS-dashbord. Å beskytte webapplikasjoner mot cybertrusler har blitt essensielt for å beskytte kundedata, organisasjonsdata, oppnå kundetillit og tilpasse seg samsvarsregler.

Denne artikkelen vil veilede deg til å utforske beste praksis for sikkerhet for webapplikasjoner, testmetoder, vurdering, revisjoner og verktøy for å beskytte din webapplikasjon mot angripere.

Hvorfor er sikkerhet for webapplikasjoner viktig?

Nettapplikasjoner brukes ofte til å lagre og behandle ulike data, fra personlig informasjon, forretningstransaksjoner, og også betalinger. Hvis vi lar en nettapplikasjon ha en sårbarhet, vil det gjøre det mulig for angripere å:

- stjele dataene, inkludert personlig informasjon eller finansrelatert informasjon (f.eks. kredittkortnummer, brukerinnlogging, etc.)

- injisere ondsinnet skript eller malware

- kapre brukersesjoner og late som de er en bruker av nettapplikasjonen

- ta over serveren og lansere et storskala sikkerhetsangrep.

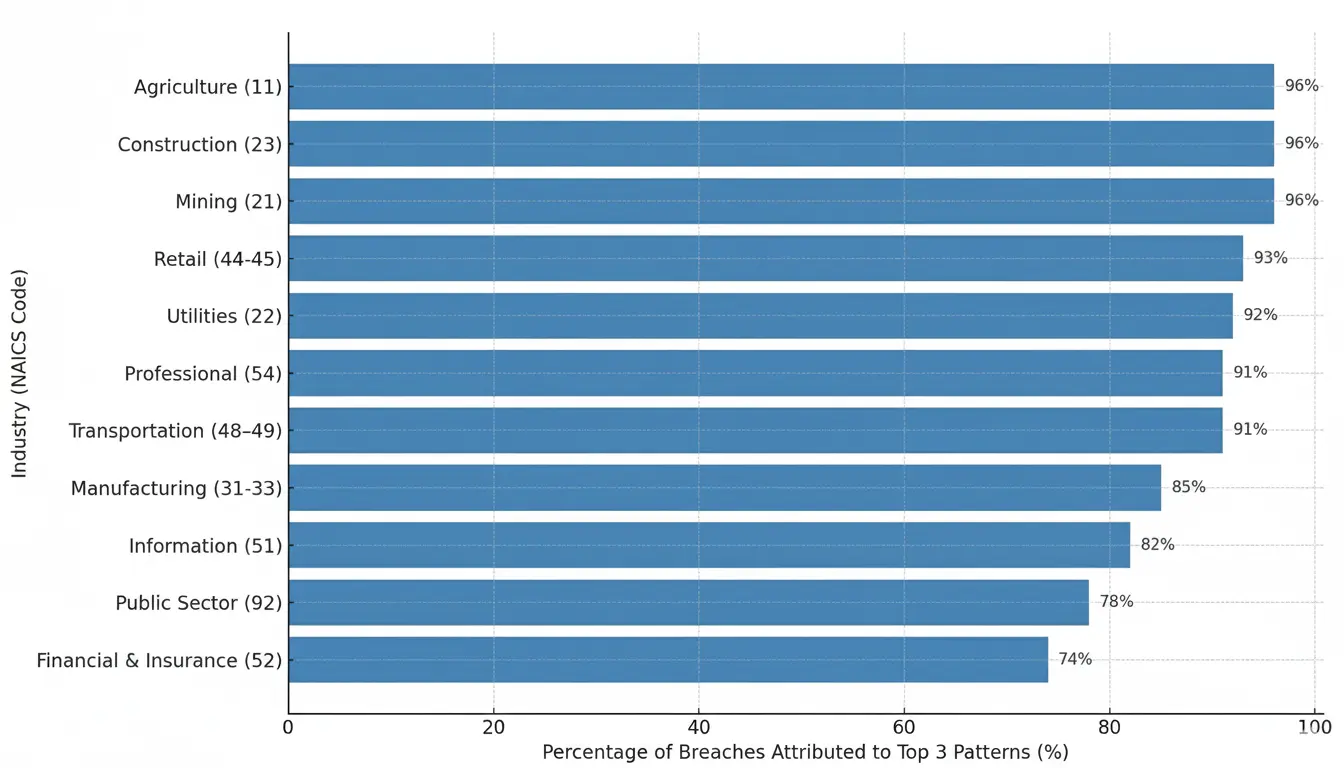

Angrep på nettapplikasjoner blir også en av de tre mest vanlige mønstrene sammen med systeminntrenging og sosial manipulering på tvers av ulike industrier.

Her er stolpediagrammet som viser prosentandelen av brudd tilskrevet de tre mest vanlige mønstrene (inkludert grunnleggende nettapplikasjonsangrep) på tvers av ulike industrier (kilder: Verizon DBIR - 2025)

| Industri (NAICS) | Topp 3 mønstre representerer… |

|---|---|

| Jordbruk (11) | 96% av bruddene |

| Bygg og anlegg (23) | 96% av bruddene |

| Gruvedrift (21) | 96% av bruddene |

| Detaljhandel (44-45) | 93% av bruddene |

| Forsyningstjenester (22) | 92% av bruddene |

| Transport (48–49) | 91% av bruddene |

| Profesjonell (54) | 91% av bruddene |

| Produksjon (31-33) | 85% av bruddene |

| Informasjon (51) | 82% av bruddene |

| Finans og forsikring (52) | 74% av bruddene |

Hvis vi bryter det ned basert på global region, gir det oss et klarere bilde av hvor viktig webapplikasjonssikkerhet er for å forhindre cybertrusler.

Nedenfor er data om klassifiseringsmønstre for hendelser (kilde: Verizon DBIR - 2025)

| Global region | Topp 3 klassifiseringsmønstre for hendelser | Prosentandel av brudd representert av topp 3 mønstre |

|---|---|---|

| Latin-Amerika og Karibia (LAC) | Systeminntrenging, sosial manipulering og grunnleggende webapplikasjonsangrep | 99% |

| Europa, Midtøsten og Afrika (EMEA) | Systeminntrenging, sosial manipulering og grunnleggende webapplikasjonsangrep | 97% |

| Nord-Amerika (NA) | Systeminntrenging, alt annet og sosial manipulering | 90% |

| Asia og Stillehavet (APAC) | Systeminntrenging, sosial manipulering og diverse feil | 89% |

Denne oversikten gjør sikkerhetsvurdering av webapplikasjoner kritisk for å sikre webapplikasjonen mot et cyberangrep.

Vanlige sikkerhetsproblemer i webapplikasjoner

Å forstå typiske problemer er det første steget for å sikre en webapplikasjon. Nedenfor er vanlige problemer i webapplikasjoner:

- SQL Injection : angripere manipulerer spørringer til databasen for å få tilgang eller endre databasen

- Cross-Site Scripting (XSS) : utføre et ondsinnet skript som kjører i brukerens nettleser, noe som vil tillate angriperen å stjele brukerens data

- Cross-Site Request Forgery (CSRF) : en angripers teknikk for å få en bruker til å utføre en uønsket handling.

- Broken Authentication : svak autentisering lar angripere utgi seg for å være brukere.

- Insecure Direct Object References (IDOR) : Eksponerte URL-er eller ID-er som gir angripere tilgang til systemet

- Security Misconfigurations : Feilkonfigurasjon i container, sky, API-er, server som åpner døren for angripere til å få tilgang til systemet

- Insufficient Logging and Monitoring : brudd blir uoppdaget uten riktig synlighet

Du kan også referere til OWASP Top 10 for å få oppdateringer om de vanligste sikkerhetsproblemene i webapplikasjoner.

Beste praksis for sikkerhet i webapplikasjoner

Nedenfor er beste praksis du kan bruke for å minimere sikkerhetsproblemene i din webapplikasjon:

- Adopter sikre kodingsstandarder: Følg rammeverket og retningslinjene som samsvarer med secure software development lifecycle (SSDLC)

- Bruk sterk autentisering og autorisasjon: Bruk sterke autentiseringsmetoder som MFA, rollebasert tilgangskontroll (RBAC), og sesjonshåndtering.

- Krypter data: Beskytt data med kryptering enten i transitt (TLS/SSL) og i ro (AES-256, etc.)

- Utfør regelmessig testing og sikkerhetsrevisjon: Utfør regelmessig penetrasjonstesting eller sikkerhetsvurdering for å oppdage nye sårbarhetsproblemer.

- Oppdater og patch ofte: Hold rammeverket, serveren og bibliotekene oppdatert for å lukke kjente sårbarhetsproblemer.

- Bruk webapplikasjonsbrannmurer (WAFs): Forhindre ondsinnet trafikk fra å nå appen din.

- Sikre API-er: Anvend sikkerhetsstandarder på dine API-endepunkter

- Implementer logging og overvåking: Oppdag mistenkelig oppførsel med SIEM (Security Information and Event Management) eller overvåkingsverktøy.

- Bruk minst privilegium: Minimer tillatelser for hver database, applikasjon, tjenester og brukere. Gi kun tilgang til det de trenger.

- Tren utviklere og ansatte: Øk bevisstheten om sikkerhet ved å trene dem til å implementere sikkerhetsstandarder i deres rolle.

Webapplikasjonssikkerhetstesting

Webapplikasjonssikkerhetstesting er en prosess for å sjekke sårbarheter i applikasjonen for å sikre appen mot angripere. Det kan gjøres i flere stadier av utvikling, distribusjon og kjøretid for å sikre at sårbarheter blir fikset før de blir utnyttet av angripere.

Typer av webapplikasjonssikkerhetstesting:

- Statisk applikasjonssikkerhetstesting (SAST) : skanner kildekode for å finne sårbarheter før distribusjon

- Dynamisk applikasjonssikkerhetstesting (DAST) : Simulerer et reelt angrep i en kjørende applikasjon for å avdekke sårbarheter.

- Interaktiv applikasjonssikkerhetstesting (IAST) : kombinerer SAST og DAST for å finne sårbarheter, den vil analysere responsen på hver handling under testing

- Penetrasjonstesting : etiske hackere vil utføre en reell test av applikasjonen for å avdekke skjulte sårbarheter som kan bli oversett av automatisert testing

Med Plexicus ASPM, blir disse forskjellige testmetodene brakt inn i en enkel arbeidsflyt. Plattformen integreres direkte i CI/CD-pipelinen, og gir utviklere øyeblikkelig tilbakemelding på problemer som sårbare avhengigheter, hardkodede hemmeligheter eller usikre konfigurasjoner, lenge før applikasjoner går i produksjon.

Sjekkliste for webapplikasjonssikkerhetstesting

Den strukturerte sjekklisten vil hjelpe deg med å finne sårbarheter lettere. Nedenfor kan du bruke sjekklisten for å sikre din webapplikasjon:

- Inndatavalidering: for å unngå SQL-injeksjon, XSS og injeksjonsangrep.

- Autentiseringsmekanismer: håndhev MFA og sterke passordpolitikker

- Øktstyring: sørg for at økter og informasjonskapsler er sikre

- Autorisasjon: Verifiser at brukere kun kan få tilgang til ressurser og handlinger tillatt for deres roller (ingen privilegieeskalering)

- API-endepunkter: sjekk for å unngå eksponert sensitiv data

- Feilhåndtering: unngå å vise systemdetaljer i feilmeldinger

- Logging og overvåking: sørg for at systemet også kan spore uvanlig oppførsel

- Avhengighetsskanning: se etter sårbarheter i tredjepartsbiblioteker

- Skykonfigurasjon: sørg for at det ikke er noen feilkoblinger, verifiser minst privilegium, sikre nøkler og riktige IAM-roller.

Webapplikasjonssikkerhetsrevisjon

En webapplikasjonssikkerhetsrevisjon er forskjellig fra webapplikasjonssikkerhetstesting. En revisjon gir deg en formatert gjennomgang av ditt applikasjonssikkerhetsprogram. I mellomtiden er målet med sikkerhetstesting å finne sårbarheter; målet med sikkerhetsrevisjonen er å måle applikasjonen din mot standarder, retningslinjer og samsvarsrammeverk.

Applikasjonssikkerhetsrevisjon, inkludert:

- sikker webkoding praksis

- samsvarskartlegging (f.eks. GDPR, HIPAA, etc.)

- tredjepartsavhengighetsanalyse

- effektiviteten av overvåking og hendelsesrespons

En sikkerhetsrevisjon vil hjelpe organisasjonen din med å sikre applikasjonen og oppfylle regulatoriske standarder.

Hvordan sjekke webapplikasjonssikkerhet

Organisasjoner gjør ofte følgende trinn:

- Kjør automatisert sikkerhetsskanning (SCA, SAST, DAST)

- Utfør manuell penetrasjonstesting.

- Gjennomgå konfigurasjon på server, container og skyinfrastruktur

- Revider tilgangskontroll og håndhev MFA (flerfaktorautentisering)

- Spor utbedring med billettintegrasjon, som Jira eller et lignende verktøy

Plattformer som Plexicus gjør sårbarhetssjekk enklere, enda mer med Plexicus som gir AI-utbedring for å hjelpe deg med å akselerere i å løse sikkerhetsproblemer.

FAQ: Webapplikasjonssikkerhet

Q1: Hva er webapplikasjonssikkerhet?

Webapplikasjonssikkerhet er implementeringen av å beskytte webapplikasjoner mot cybertrusler.

Q2: Hva er testing av webapplikasjonssikkerhet?

En prosess for å få tilgang til, skanne og analysere webapplikasjoner med ulike sikkerhetstestmetoder (SAST, DAST, SCA, etc) for å finne sårbarheter før de utnyttes av angripere.

Q3: Hva er beste praksis for webapplikasjonssikkerhet?

Praksis for å implementere sikkerhetstilnærming i webapplikasjon, inkludert validering, kryptering, autentisering og regelmessig patching.

Q4: Hva er en sikkerhetsrevisjon av webapplikasjoner?

En revisjon er en formell gjennomgang av din sikkerhetsapplikasjon, ofte brukt for å overholde samsvars- og regulatoriske standarder.

Q5: Hva er verktøy for sikkerhetsvurdering av webapplikasjoner?

Dette er plattformer som skanner, tester kode, avhengigheter, konfigurasjon, kjøretid og miljø for å finne sårbarheter.

Q6: Hvordan sjekke sikkerheten til webapplikasjoner?

Ved å kombinere automatiserte skanninger, penetrasjonstester, revisjoner og kontinuerlig overvåking. Bruk av integrerte plattformer som Plexicus effektiviserer denne prosessen.