Wat is RBAC (Role-Based Access Control)?

Role-based access control, of RBAC, is een methode om systeembeveiliging te beheren door gebruikers specifieke rollen binnen een organisatie toe te wijzen. Elke rol heeft zijn eigen set van permissies, die bepalen welke acties gebruikers in die rol mogen uitvoeren.

In plaats van elke gebruiker toestemming te geven, kun je deze toewijzen op basis van rollen (bijv. beheerder, ontwikkelaar, analist, enz.).

Deze benadering maakt het veel eenvoudiger om toegang te beheren in grote organisaties met veel gebruikers.

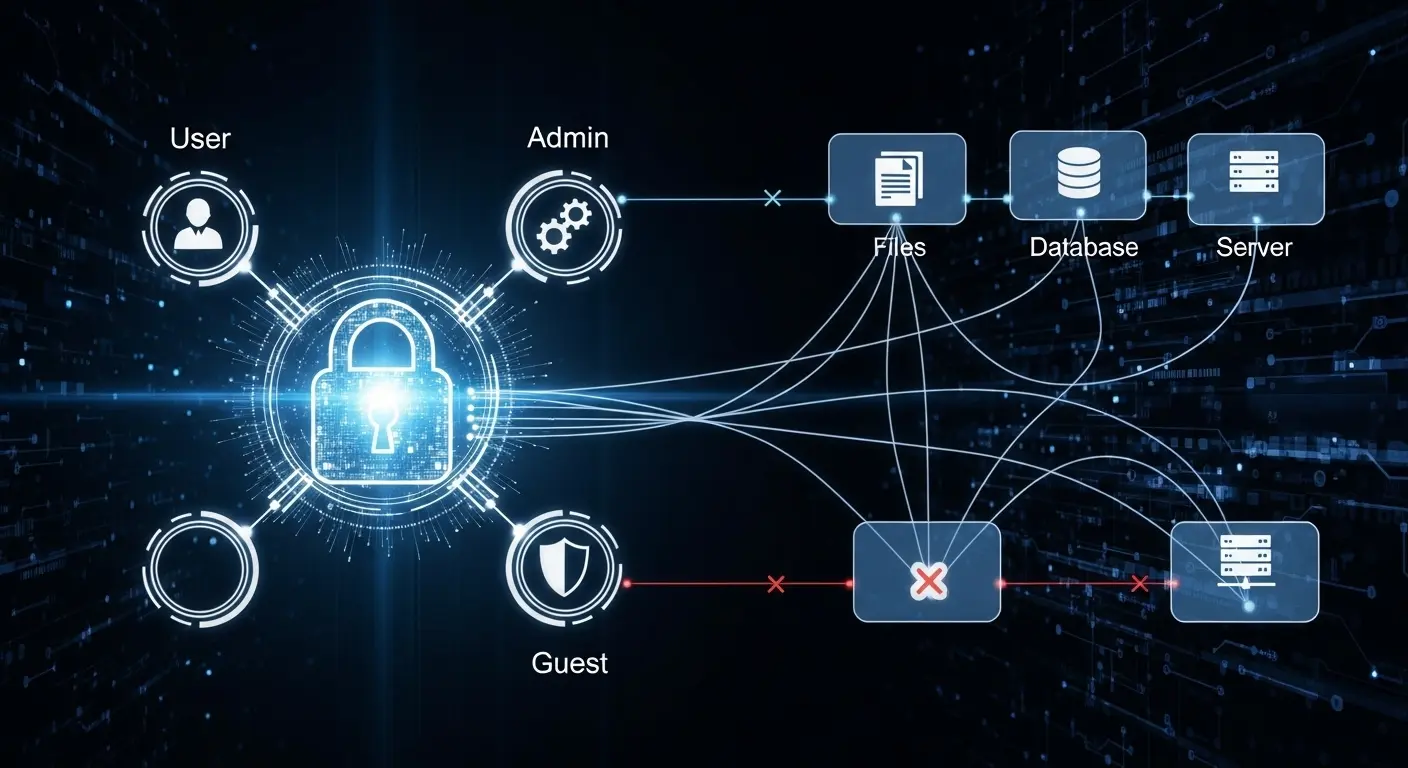

RBAC-model dat visualiseert hoe gebruikers verbinding maken met rollen en permissies voor veilige toegangscontrole

Waarom RBAC belangrijk is in beveiliging

Toegangscontrole is een belangrijk onderdeel van cybersecurity. Bijvoorbeeld, een aannemer heeft ooit 6 GB aan gevoelige gegevens gedownload omdat ze te veel rechten hadden. Zonder goede toegangscontrole kunnen werknemers of aannemers toegang krijgen tot informatie die ze niet zouden moeten hebben, wat kan leiden tot datalekken, insider bedreigingen, verkeerde configuratie of zelfs diefstal.

RBAC ondersteunt het principe van minste privilege, wat betekent dat gebruikers alleen de toegang krijgen die ze nodig hebben. Dit is een belangrijk idee in de beveiliging van webapplicaties.

Hoe het RBAC-model werkt

Het RBAC-model omvat doorgaans 3 componenten:

- Rollen: Dit zijn gedefinieerde functieomschrijvingen of verantwoordelijkheden binnen een organisatie, zoals HR Manager of Systeembeheerder. Een rol groepeert specifieke rechten die nodig zijn om de taken uit te voeren.

- Rechten - Specifieke acties om uit te voeren, zoals gebruiker verwijderen, document wijzigen, database bijwerken, enz.

- Gebruikers - Individuen die aan een of meer rollen zijn toegewezen

Voorbeeld:

- Beheerder rol: kan gebruikers beheren, het systeem configureren en logs bekijken

- Ontwikkelaar rol: kan code pushen, builds uitvoeren, maar kan geen gebruikers beheren

Dit mechanisme zorgt voor consistentie en vermindert het risico in vergelijking met het beheren van individuele gebruikersrechten.

Voordelen van RBAC

Voorbeeld van RBAC-implementatie waarbij gebruikers, beheerders en gasten verschillende toegangsrechten hebben tot bestanden, databases en servers.

- Verbeter de beveiliging : Door het implementeren van het principe van de minste privileges kan RBAC het risico minimaliseren dat ongeautoriseerde gebruikers toegang krijgen tot gevoelige gegevens, waardoor het aanvalsoppervlak wordt verkleind en de potentiële schade door interne bedreigingen wordt beperkt.

- Schaalbaarheid : Naarmate een organisatie groeit, is het problematisch als je permissies individueel beheert. RBAC vereenvoudigt dit proces door gebruikers te groeperen op basis van rol en de permissies daarvoor te beheren. Het zal gemakkelijker zijn in vergelijking met het individueel beheren van permissies.

- Operationele efficiëntie : RBAC helpt organisaties om repetitieve taken te verminderen. De beheerder hoeft alleen de roldefinitie aan te passen in plaats van toegang per gebruiker toe te kennen of in te trekken, wat tijd kost voor een grote organisatie.

- Naleving : Veel regelgevende kaders, zoals GDPR, HIPAA en PCI DSS, vereisen strikte toegangscontroles om gevoelige gegevens te beschermen. RBAC helpt organisaties om aan deze vereisten te voldoen door gestructureerde toegangsregels af te dwingen. Het aantonen van rolgebaseerde toegangsbeleid voorkomt niet alleen boetes, maar bouwt ook vertrouwen op bij klanten en regelgevers.

- Auditbaarheid: RBAC biedt een duidelijke mapping van ‘wie toegang heeft tot wat’ om transparantie te vergemakkelijken. Onvolledige RBAC-mappingen kunnen echter ernstige gevolgen hebben tijdens een audit.

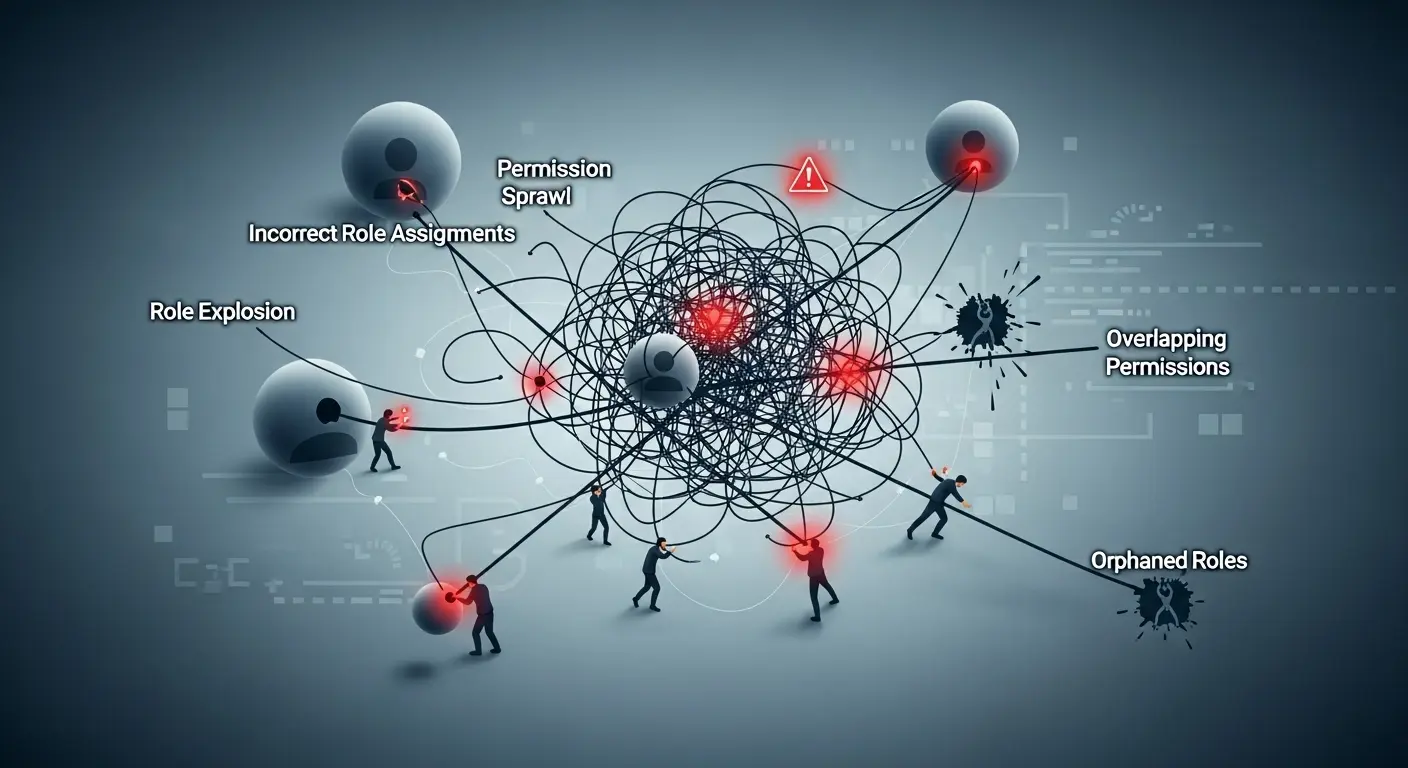

Veelvoorkomende Uitdagingen van RBAC

- Rol explosie treedt op wanneer een organisatie te veel zeer specifieke rollen creëert in plaats van bredere categorieën, waardoor het moeilijk te onderhouden is. Dit kan leiden tot problemen wanneer het aantal rollen met ongeveer 20 procent groter is dan het aantal werknemers, omdat het beheren van zoveel rollen onpraktisch wordt.

- Rigide structuur: RBAC vertrouwt strikt op vooraf gedefinieerde rollen, wat het minder flexibel maakt in dynamische omgevingen vergeleken met ABAC, waar toegang kan worden aangepast op basis van gebruikers-, resource- of omgevingsattributen.

- Onderhoudsoverhead: Rollen en permissies moeten regelmatig worden herzien en bijgewerkt om misbruik van privileges te voorkomen en ervoor te zorgen dat gebruikers geen onnodige toegang hebben.

- Overlappende permissies: Wanneer meerdere rollen vergelijkbare of identieke permissies krijgen. Dit maakt het moeilijker om te auditen, creëert redundantie en verwart de beheerder.

- Permissie-uitbreiding: In de loop van de tijd is er organisatorische verandering en verzamelen gebruikers meerdere rollen. Als een rol die aan een gebruiker is toegewezen niet wordt bijgewerkt of ingetrokken wanneer de positie of verantwoordelijkheden veranderen, zal dit bredere toegang geven dan nodig is, wat in strijd is met het principe van het minste privilege.

- Verweesde rol: Een rol die niet is afgestemd op de huidige zakelijke behoefte of een rol die aan geen enkele gebruiker is toegewezen. Het kan een blinde vlek voor kwetsbaarheden zijn als het niet regelmatig wordt herzien.

RBAC vs ABAC

Terwijl RBAC rolgericht is, geeft Attribute-based Access Control gebruikers toegang op basis van attributen zoals gebruiker, omgeving en middelen.

| Kenmerk | RBAC | ABAC |

|---|---|---|

| Basis van toegang | Vooraf gedefinieerde rollen | Attributen (gebruiker, middel, omgeving) |

| Flexibiliteit | Eenvoudig maar rigide | Zeer flexibel, dynamisch |

| Beste voor | Grote organisaties met stabiele rollen | Complexe, contextbewuste omgevingen |

Onderstaande implementatie in webapplicatiebeveiliging

| Toegangsmodel | Voorbeeldscenario | Wie kan wat doen | Hoe toegang wordt bepaald |

|---|---|---|---|

| RBAC (Role-Based Access Control) | Projectmanagement webapp (bijv. Jira/Trello) | - Admin → Projecten aanmaken, gebruikers beheren, borden verwijderen- Manager → Taken aanmaken/toewijzen, geen projectverwijdering- Werknemer → Alleen hun taken bijwerken- Gast → Alleen taken bekijken | Gebaseerd op vooraf gedefinieerde rollen toegewezen aan gebruikers. Geen contextuele voorwaarden. |

| ABAC (Attribute-Based Access Control) | Dezelfde projectmanagement webapp, maar met attributen | - Manager → Toegang tot taken alleen in hun afdeling (gebruikersattribuut) - Werknemer → Projectbestanden bekijken alleen als het project actief is (resourceattribuut) - Aannemer → Toegang tot systeem alleen van 9.00 tot 18.00 uur en vanuit het kantoornetwerk (omgevingsattributen) | Gebaseerd op beleid met attributen: gebruiker + resource + omgeving. Context bepaalt toegang. |

RBAC Best Practices

Om RBAC effectief te implementeren, overweeg de volgende zelfbeoordelingschecklist:

- Minst mogelijke privileges: Bieden rollen alleen de noodzakelijke toegang die nodig is voor het werk?

- Regelmatig rollen herzien: Beoordelen we rollen elk kwartaal om ongebruikte of verouderde rollen te identificeren en bij te werken?

- Voorkom rol-explosie: Behouden we bredere, maar betekenisvolle rollen om overmatige en gedetailleerde rolcreatie te voorkomen?

- Toegangslogboeken controleren: Worden toegangslogboeken regelmatig gecontroleerd om ervoor te zorgen dat gebruikersactiviteiten overeenkomen met hun gedefinieerde rollen?

- Automatiseer waar mogelijk: Maken we gebruik van Identity and Access Management (IAM) tools om routinematige toegangsbeheer taken te automatiseren?

Hoe Plexicus ASPM RBAC en Toegangsbeveiliging Versterkt

Het implementeren van RBAC is slechts een deel van een sterke beveiligingshouding. Moderne organisaties hebben ook continue zichtbaarheid nodig in kwetsbaarheden, verkeerde configuraties en toegangsrisico’s in applicaties en cloudomgevingen.

Dit is waar [Plexicus ASPM] van pas komt.

- ✅ Verenigt beveiliging: Combineert SCA, geheimendetectie, API-scanning en meer in één platform.

- ✅ Handhaaft minste privilege: Helpt u te veel permissieve toegang, verlaten rollen en misconfiguraties te ontdekken die RBAC alleen niet kan detecteren.

- ✅ Ondersteunt naleving: Genereert audit-klare rapporten voor kaders zoals GDPR, HIPAA en PCI DSS.

- ✅ Schaalt met groei: Werkt in complexe applicaties en cloud-native omgevingen zonder wrijving toe te voegen.

Door Plexicus ASPM te integreren, kunnen teams verder gaan dan alleen roltoewijzingen naar volledige applicatiebeveiligingshoudingbeheer—het verminderen van risico’s door overmatige permissies, misconfiguraties en kwetsbare afhankelijkheden.

Gerelateerde Termen

- ABAC (Attribuut-gebaseerde Toegangscontrole)

- IAM (Identiteit en Toegangsbeheer)

- Minste Privilege Principe

- Zero Trust Beveiliging

- Authenticatie

- Toegangscontrolelijst (ACL)

- Privilege Escalatie

- Applicatiebeveiligingshoudingbeheer (ASPM)

FAQ: RBAC (Rol-gebaseerde Toegangscontrole)

Waar staat RBAC voor in beveiliging?

RBAC staat voor Role-Based Access Control, een beveiligingsmechanisme voor het beheren van permissies door gebruikers te groeperen op basis van rol

Wat is het doel van RBAC?

Het doel is het toepassen van de minste privileges, het vereenvoudigen van toegangsbeheer en het verminderen van beveiligingsrisico’s.

Wat is een voorbeeld van RBAC?

Een ziekenhuis geeft toegang tot het dossier van een patiënt aan verpleegkundigen, maar alleen een arts kan een medisch recept maken. Dit is een voorbeeld van RBAC-implementatie; zelfs in de echte wereld kan het worden toegepast.

Wat zijn de voordelen van RBAC?

Vereenvoudig het beheer van gebruikersrechten, verbeter de beveiliging, verminder risico’s, vereenvoudig audits en bied ondersteuning voor naleving.

Wat is het verschil tussen RBAC en ABAC?

RBAC beheert toegang op basis van rollen, ABAC op basis van beleidsregels. RBAC is eenvoudiger maar star; ABAC is complexer maar biedt flexibiliteit