RBAC(ロールベースアクセス制御)とは?

ロールベースアクセス制御、またはRBACは、組織内でユーザーを特定の役割に割り当てることによってシステムのセキュリティを管理する方法です。各役割には独自の権限セットがあり、その役割のユーザーが許可されるアクションを決定します。

すべてのユーザーに権限を与える代わりに、役割に基づいて権限を割り当てることができます(例:管理者、開発者、アナリストなど)。

このアプローチは、多くのユーザーを持つ大規模な組織でのアクセス管理をはるかに簡単にします。

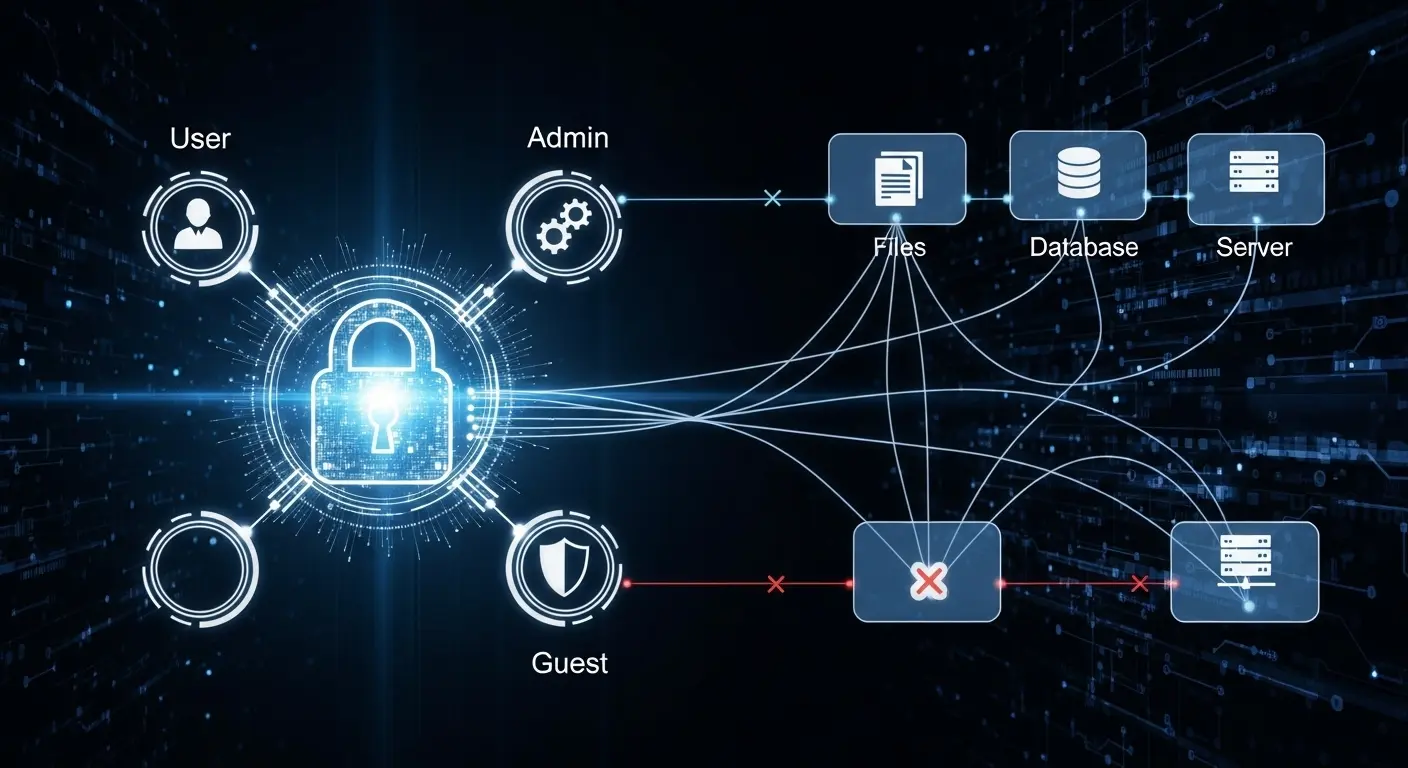

RBACモデルは、安全なアクセス制御のためにユーザーがどのように役割と権限に接続されるかを視覚化しています。

セキュリティにおけるRBACの重要性

アクセス制御はサイバーセキュリティの重要な部分です。例えば、ある契約者が過剰な権限を持っていたために6GBの機密データをダウンロードしたことがあります。適切なアクセス制御がないと、従業員や契約者が不適切な情報にアクセスしてしまい、データ漏洩、内部脅威、設定ミス、さらには盗難につながる可能性があります。

RBAC(ロールベースのアクセス制御)は、最小権限の原則をサポートしており、ユーザーは必要なアクセスのみを取得します。これはウェブアプリケーションセキュリティの重要な考え方です。

RBACモデルの仕組み

RBACモデルは通常、3つのコンポーネントを含みます:

- ロール: これらは組織内の定義された職務や責任であり、例えばHRマネージャーやシステム管理者などです。ロールは、そのタスクを実行するために必要な特定の権限をまとめます。

- 権限 - ユーザー削除、文書修正、データベース更新などの特定のアクションを実行すること。

- ユーザー - 1つ以上のロールに割り当てられた個人

例 :

- 管理者ロール : ユーザー管理、システム設定、ログ閲覧が可能

- 開発者ロール : コードのプッシュ、ビルドの実行が可能だが、ユーザー管理は不可

このメカニズムは、一人ひとりのユーザー権限を管理するよりも一貫性を保ち、リスクを軽減します。

RBACの利点

ユーザー、管理者、ゲストがファイル、データベース、サーバーに対して異なるアクセスレベルを持つRBAC実装の例

- セキュリティの向上 : 最小特権を実装することで、RBACは無許可のユーザーが機密データにアクセスするリスクを最小限に抑え、攻撃面を減らし、内部脅威からの潜在的な被害を制限します。

- スケーラビリティ : 組織が成長するにつれて、個別に権限を管理することは問題になります。RBACは、ユーザーを役割に基づいてグループ化し、その権限を管理することでこのプロセスを簡素化します。個別に権限を管理するよりも比較的簡単になります。

- 運用効率 : RBACは組織が反復的なタスクを削減するのに役立ちます。管理者は、ユーザーごとにアクセスを付与または取り消すのではなく、役割定義を調整するだけで済み、大規模な組織にとって時間がかかる作業を省けます。

- コンプライアンス : GDPR、HIPAA、PCI DSSなどの多くの規制フレームワークは、機密データを保護するために厳格なアクセス制御を要求します。RBACは、構造化されたアクセスルールを強制することで、これらの要件に組織が適合するのを助けます。役割ベースのアクセスポリシーを示すことは、罰金を回避するだけでなく、顧客や規制当局との信頼を築きます。

- 監査可能性: RBACは「誰が何にアクセスするか」の明確なマッピングを提供し、透明性を促進します。しかし、不完全なRBACマッピングは監査中に深刻な結果を招く可能性があります。

RBACの一般的な課題

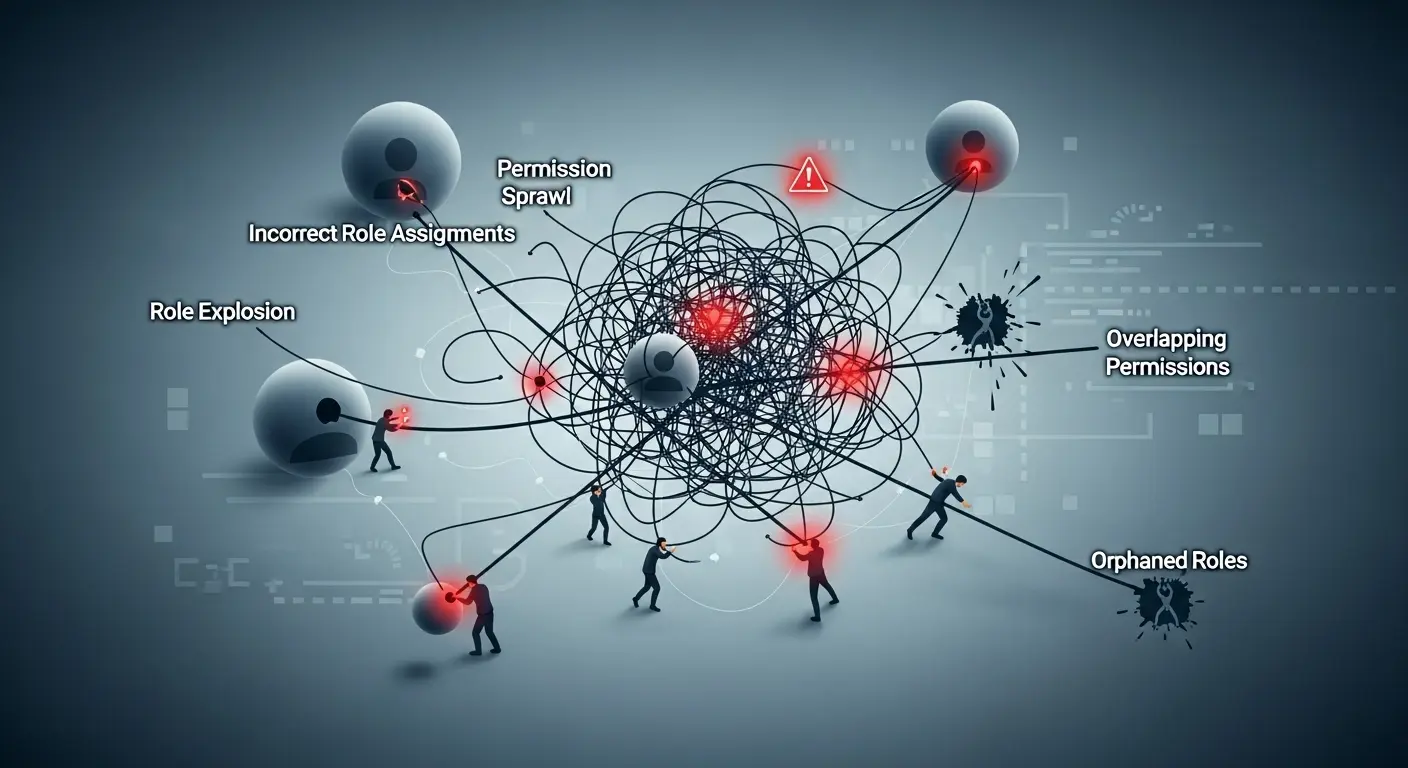

- 役割の爆発 は、組織がより広範なカテゴリではなく非常に具体的な役割を多数作成することで発生し、維持が困難になります。役割の数が従業員の数を約20%超えると、管理が非現実的になる可能性があります。

- 硬直した構造 : RBACは事前に定義された役割に厳密に依存しているため、動的な環境ではABACと比較して柔軟性に欠けます。ABACでは、ユーザー、リソース、または環境の属性に基づいてアクセスを適応させることができます。

- メンテナンスの負担 : 役割と権限は定期的に見直し、更新する必要があり、特権の乱用を防ぎ、ユーザーが不必要なアクセスを持たないようにします。

- 重複する権限 : 複数の役割が類似または同一の権限を付与される場合があります。これにより、監査が困難になり、冗長性が生まれ、管理者を混乱させます。

- 権限のスプロール : 時間の経過とともに組織が変化し、ユーザーが複数の役割を蓄積します。ユーザーに割り当てられた役割が、ポジションや責任が変わったときに更新または取り消されない場合、必要以上に広範なアクセスが可能になり、最小特権の原則に違反します。

- 孤立した役割 : 現在のビジネスニーズに合致していない役割や、どのユーザーにも割り当てられていない役割です。定期的に見直されない場合、脆弱性の盲点となる可能性があります。

RBAC vs ABAC

RBACは役割に焦点を当てていますが、属性ベースのアクセス制御(ABAC)は、ユーザー、環境、リソースなどの属性に基づいてユーザーにアクセスを許可します。

| 機能 | RBAC | ABAC |

|---|---|---|

| アクセスの基準 | 事前定義された役割 | 属性(ユーザー、リソース、環境) |

| 柔軟性 | 単純だが硬直的 | 非常に柔軟で動的 |

| 最適な用途 | 安定した役割を持つ大規模組織 | 複雑でコンテキストに応じた環境 |

以下はウェブアプリケーションセキュリティにおける実装です

| アクセスモデル | 例シナリオ | 誰が何をできるか | アクセスの決定方法 |

|---|---|---|---|

| RBAC (ロールベースアクセス制御) | プロジェクト管理ウェブアプリ(例:Jira/Trello) | - 管理者 → プロジェクトの作成、ユーザーの管理、ボードの削除- マネージャー → タスクの作成/割り当て、プロジェクトの削除不可- 従業員 → 自分のタスクのみ更新- ゲスト → タスクの閲覧のみ | ユーザーに割り当てられた事前定義されたロールに基づく。コンテキスト条件なし。 |

| ABAC (属性ベースアクセス制御) | 同じプロジェクト管理ウェブアプリ、ただし属性付き | - マネージャー → 自分の部署のタスクのみアクセス可能(ユーザー属性) - 従業員 → プロジェクトがアクティブな場合のみプロジェクトファイルを閲覧可能(リソース属性) - 契約者 → 午前9時から午後6時まで、かつオフィスネットワークからのみシステムにアクセス可能(環境属性) | 属性を使用したポリシーに基づく:ユーザー + リソース + 環境。コンテキストがアクセスを決定。 |

RBAC ベストプラクティス

RBACを効果的に実装するために、以下の自己評価チェックリストを考慮してください:

- 最小特権: 役割は仕事に必要なアクセスのみを提供していますか?

- 定期的な役割のレビュー: 未使用または古い役割を特定し更新するために、四半期ごとに役割をレビューしていますか?

- 役割の爆発を避ける: 過剰で詳細な役割の作成を防ぐために、より広範で意味のある役割を維持していますか?

- アクセスログの監査: ユーザーの活動が定義された役割に一致していることを確認するために、アクセスログを定期的にチェックしていますか?

- 可能な限り自動化: ルーチンのアクセス管理タスクを自動化するために、Identity and Access Management (IAM) ツールを活用していますか?

Plexicus ASPM が RBAC とアクセスセキュリティを強化する方法

RBAC の実装は強力なセキュリティ体制の一部に過ぎません。現代の組織は、アプリケーションやクラウド環境全体での脆弱性、誤設定、アクセスリスクに対する継続的な可視性も必要です。

これが [Plexicus ASPM] の出番です。

- ✅ セキュリティの統合: SCA、秘密検出、APIスキャンなどを単一のプラットフォームで統合します。

- ✅ 最小特権の強制: 過度に許可されたアクセス、孤立した役割、RBACだけでは捉えられない誤設定を見つけるのに役立ちます。

- ✅ コンプライアンスのサポート: GDPR、HIPAA、PCI DSSなどのフレームワークに対応した監査準備完了のレポートを生成します。

- ✅ 成長に応じたスケーリング: 複雑なアプリケーションやクラウドネイティブ環境全体で摩擦を増やすことなく機能します。

Plexicus ASPMを統合することで、チームは単なる役割の割り当てを超えて、完全なアプリケーションセキュリティポスチャーマネジメントに移行し、過剰な権限、誤設定、脆弱な依存関係からのリスクを軽減できます。

関連用語

- ABAC (属性ベースのアクセス制御)

- IAM (アイデンティティとアクセス管理)

- 最小特権の原則

- ゼロトラストセキュリティ

- 認証

- アクセス制御リスト (ACL)

- 権限昇格

- アプリケーションセキュリティポスチャーマネジメント (ASPM)

FAQ: RBAC (ロールベースのアクセス制御)

セキュリティにおけるRBACの意味は何ですか?

RBACはRole-Based Access Control(ロールベースのアクセス制御)の略で、役割に基づいてユーザーをグループ化し、権限を管理するセキュリティメカニズムです。

RBACの目的は何ですか?

最小限の特権を適用し、アクセス管理を簡素化し、セキュリティリスクを軽減することを目的としています。

RBACの例は何ですか?

病院では、看護師に患者のカルテへのアクセスを許可しますが、医師のみが医療処方を作成できます。これはRBACの実装例の一つであり、現実の世界でも適用可能です。

RBACの利点は何ですか?

ユーザーアクセス管理の簡素化、セキュリティの向上、リスクの軽減、監査の簡素化、コンプライアンスサポートの提供です。

RBACとABACの違いは何ですか?

RBACは役割に基づいてアクセスを管理し、ABACはポリシーに基づいて管理します。RBACはシンプルですが硬直的であり、ABACはより複雑ですが柔軟性を提供します。