Co je RBAC (Role-Based Access Control)?

Role-based access control, nebo RBAC, je metoda řízení bezpečnosti systému přiřazováním uživatelů ke specifickým rolím v rámci organizace. Každá role má svou vlastní sadu oprávnění, která určují, jaké akce mohou uživatelé v této roli provádět.

Místo udělování oprávnění každému uživateli můžete přiřadit oprávnění na základě rolí (např. administrátor, vývojář, analytik atd.).

Tento přístup usnadňuje správu přístupu ve velkých organizacích s mnoha uživateli.

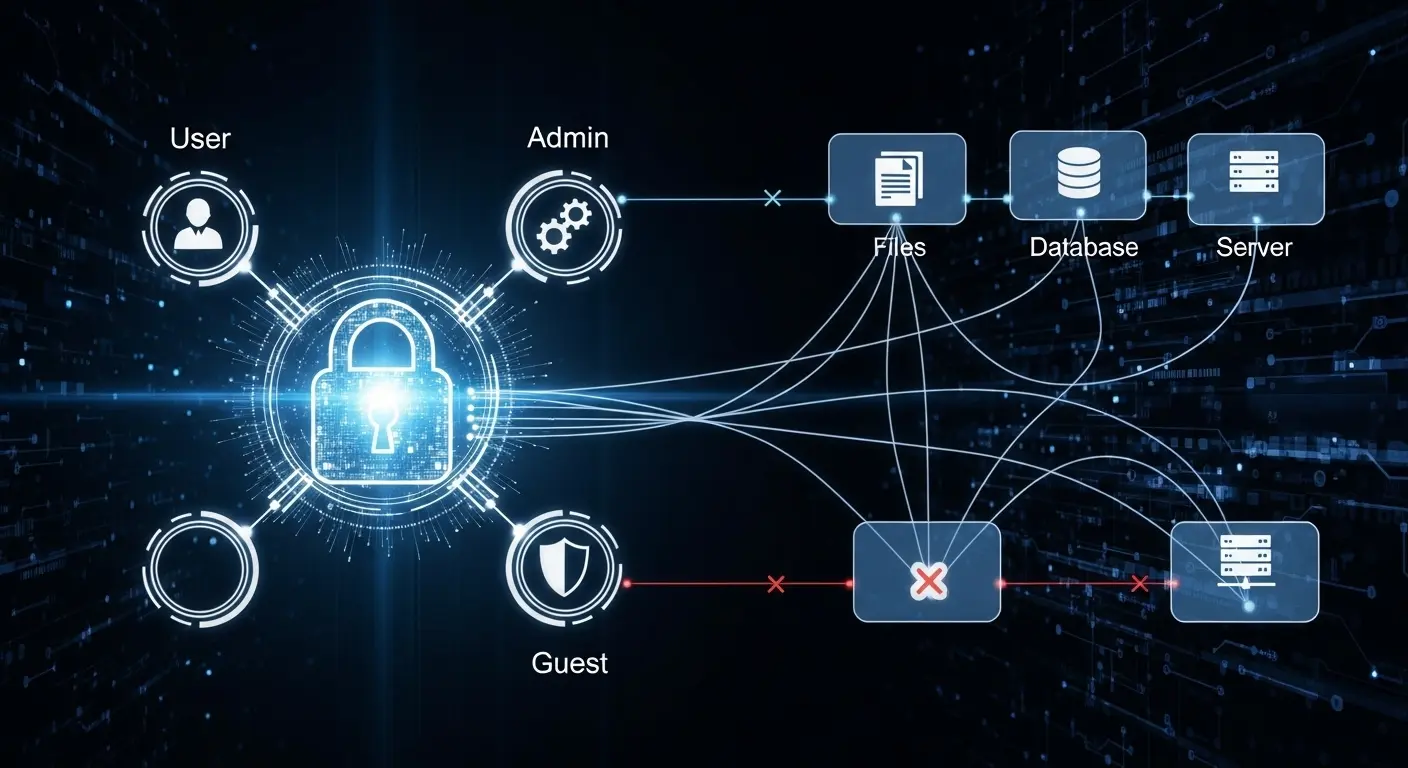

Model RBAC vizualizující, jak se uživatelé propojují s rolemi a oprávněními pro bezpečnou kontrolu přístupu

Proč je RBAC důležitý v bezpečnosti

Řízení přístupu je klíčovou součástí kybernetické bezpečnosti. Například jeden dodavatel jednou stáhl 6 GB citlivých dat, protože měl příliš mnoho oprávnění. Bez správného řízení přístupu mohou zaměstnanci nebo dodavatelé získat přístup k informacím, ke kterým by neměli mít přístup, což může vést k únikům dat, vnitřním hrozbám, nesprávné konfiguraci nebo dokonce krádeži.

RBAC podporuje princip nejmenšího oprávnění, což znamená, že uživatelé získají pouze přístup, který potřebují. Toto je klíčová myšlenka v zabezpečení webových aplikací.

Jak funguje model RBAC

Model RBAC obvykle zahrnuje 3 komponenty:

- Role: Tyto jsou definovány jako pracovní funkce nebo odpovědnosti v rámci organizace, jako například HR manažer nebo systémový administrátor. Role sdružuje specifická oprávnění potřebná k plnění svých úkolů.

- Oprávnění - Konkrétní akce k provedení, jako je smazání uživatele, úprava dokumentu, aktualizace databáze atd.

- Uživatelé - Jednotlivci přiřazeni k jedné nebo více rolím

Příklad:

- Role administrátora: může spravovat uživatele, konfigurovat systém a prohlížet protokoly

- Role vývojáře: může nahrávat kód, spouštět sestavení, ale nemůže spravovat uživatele

Tento mechanismus zajišťuje konzistenci a snižuje riziko ve srovnání se správou individuálních uživatelských oprávnění.

Výhody RBAC

Příklad implementace RBAC, kde uživatelé, administrátoři a hosté mají různé úrovně přístupu k souborům, databázím a serverům.

- Zlepšení bezpečnosti: Implementací principu nejmenších privilegií může RBAC minimalizovat riziko neoprávněného přístupu uživatelů k citlivým datům, čímž se snižuje povrch útoku a omezuje potenciální škoda způsobená vnitřními hrozbami.

- Škálovatelnost: Jak organizace roste, je problémem spravovat oprávnění jednotlivě. RBAC tento proces zjednodušuje tím, že seskupuje uživatele na základě role a spravuje oprávnění pro ni. Bude to snazší ve srovnání se správou oprávnění jednotlivě.

- Provozní efektivita: RBAC pomáhá organizacím snížit opakující se úkoly. Administrátor pouze upravuje definici role místo toho, aby uděloval nebo odvolával přístup uživateli po uživateli, což zabírá čas ve velké organizaci.

- Shoda s předpisy: Mnoho regulačních rámců, jako jsou GDPR, HIPAA a PCI DSS, vyžaduje přísné kontroly přístupu k ochraně citlivých dat. RBAC pomáhá organizacím sladit se s těmito požadavky tím, že prosazuje strukturovaná pravidla přístupu. Prokazování politik přístupu založeného na rolích nejenže pomáhá vyhnout se pokutám, ale také buduje důvěru u zákazníků a regulátorů.

- Auditovatelnost: RBAC poskytuje jasné mapování ‘kdo má přístup k čemu’, aby usnadnil transparentnost. Nicméně, neúplné mapování RBAC může mít vážné důsledky během auditu.

Běžné výzvy RBAC

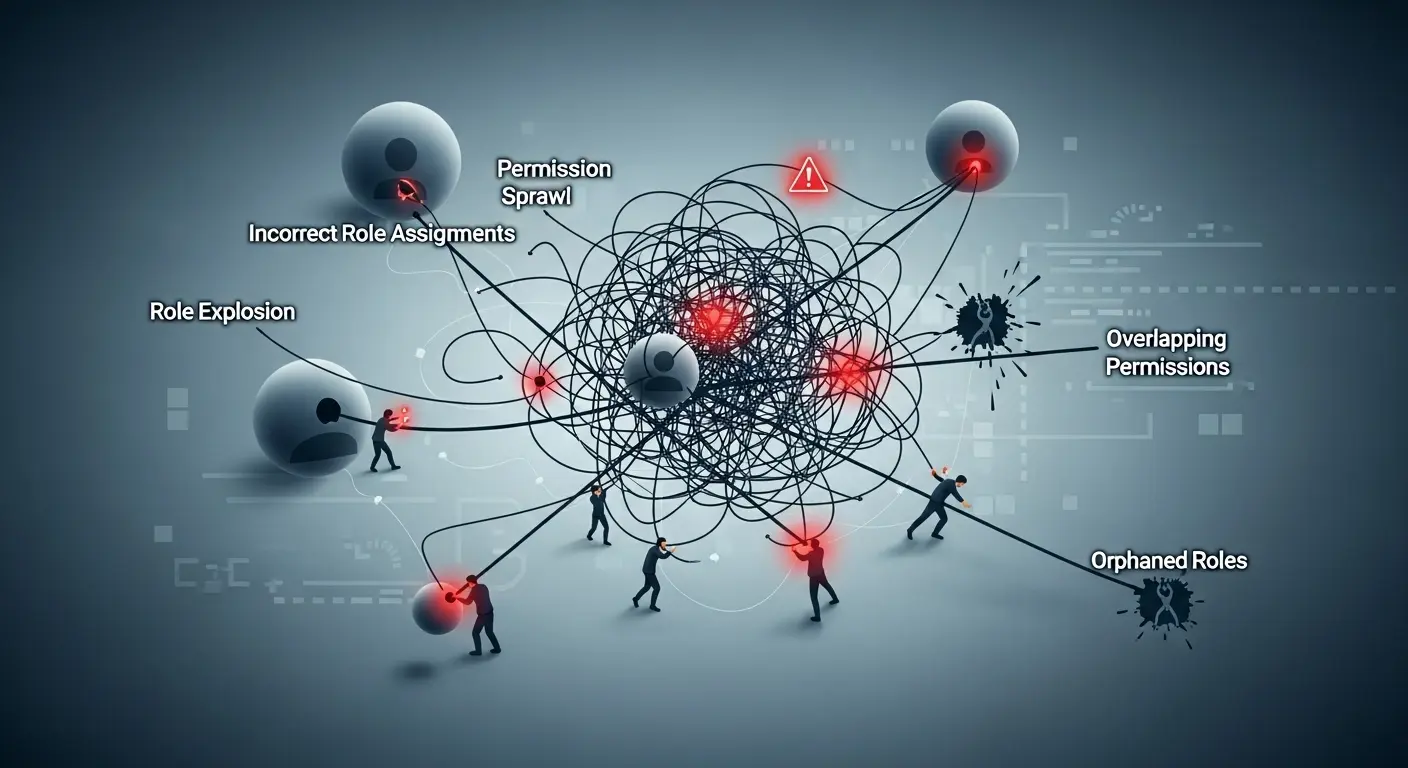

- Exploze rolí nastává, když organizace vytváří příliš mnoho velmi specifických rolí místo širších kategorií, což ztěžuje jejich udržování. To může vést k problémům, když počet rolí přesáhne počet zaměstnanců o přibližně 20 procent, protože správa tolika rolí se stává nepraktickou.

- Pevná struktura: RBAC se striktně spoléhá na předem definované role, což ho činí méně flexibilním v dynamických prostředích ve srovnání s ABAC, kde může přístup přizpůsobit na základě atributů uživatele, zdroje nebo prostředí.

- Údržbová zátěž: Role a oprávnění musí být pravidelně kontrolovány a aktualizovány, aby se zabránilo zneužití privilegií a zajistilo se, že uživatelé nemají zbytečný přístup.

- Překrývající se oprávnění: Když je více rolí přiděleno podobným nebo identickým oprávněním. To ztěžuje audit, vytváří redundanci a mate administrátora.

- Rozrůstání oprávnění: V průběhu času dochází k organizačním změnám a uživatelé akumulují více rolí. Pokud role přidělená uživateli není aktualizována nebo zrušena, když se změní pozice nebo odpovědnosti, poskytne širší přístup, než je nutné, což porušuje princip nejmenšího privilegia.

- Opuštěná role: Role, která není sladěna s aktuálními obchodními potřebami nebo role, která není přidělena žádnému uživateli. Může se stát slepým místem pro zranitelnosti, pokud není pravidelně kontrolována.

RBAC vs ABAC

Zatímco RBAC je zaměřený na role, řízení přístupu založené na atributech (ABAC) poskytuje uživatelský přístup na základě atributů jako uživatel, prostředí a zdroje.

| Funkce | RBAC | ABAC |

|---|---|---|

| Základ přístupu | Předdefinované role | Atributy (uživatel, zdroj, prostředí) |

| Flexibilita | Jednoduché, ale pevné | Velmi flexibilní, dynamické |

| Nejlepší pro | Velké organizace se stabilními rolemi | Složité, kontextově uvědomělé prostředí |

Níže implementace v bezpečnosti webových aplikací

| Model přístupu | Příklad scénáře | Kdo může co dělat | Jak se rozhoduje o přístupu |

|---|---|---|---|

| RBAC (Role-Based Access Control) | Webová aplikace pro řízení projektů (např. Jira/Trello) | - Admin → Vytvářet projekty, spravovat uživatele, mazat desky- Manažer → Vytvářet/přiřazovat úkoly, žádné mazání projektů- Zaměstnanec → Aktualizovat pouze své úkoly- Host → Pouze prohlížet úkoly | Na základě předdefinovaných rolí přiřazených uživatelům. Žádné kontextové podmínky. |

| ABAC (Attribute-Based Access Control) | Stejná webová aplikace pro řízení projektů, ale s atributy | - Manažer → Přístup k úkolům pouze ve svém oddělení (uživatelský atribut) - Zaměstnanec → Prohlížet soubory projektu pouze pokud je projekt aktivní (atribut zdroje) - Dodavatel → Přístup do systému pouze od 9 do 18 a z kancelářské sítě (atributy prostředí) | Na základě politik používajících atributy: uživatel + zdroj + prostředí. Kontext určuje přístup. |

Nejlepší praktiky pro RBAC

Pro efektivní implementaci RBAC zvažte následující kontrolní seznam pro sebehodnocení:

- Nejmenší oprávnění: Poskytují role pouze nezbytný přístup potřebný pro práci?

- Pravidelně kontrolovat role: Kontrolujeme role čtvrtletně, abychom identifikovali a aktualizovali jakékoli nepoužívané nebo zastaralé role?

- Vyhnout se explozi rolí: Udržujeme širší, ale smysluplné role, abychom zabránili nadměrnému a podrobnému vytváření rolí?

- Audit přístupových logů: Jsou přístupové logy pravidelně kontrolovány, aby bylo zajištěno, že uživatelské aktivity odpovídají jejich definovaným rolím?

- Automatizace, kde je to možné: Využíváme nástroje pro správu identit a přístupů (IAM) k automatizaci rutinních úkolů správy přístupu?

Jak Plexicus ASPM posiluje RBAC a bezpečnost přístupu

Implementace RBAC je pouze částí silného bezpečnostního postoje. Moderní organizace také potřebují nepřetržitou viditelnost do zranitelností, chybných konfigurací a rizik přístupu napříč aplikacemi a cloudovými prostředími.

Zde přichází na řadu [Plexicus ASPM] .

- ✅ Spojuje bezpečnost: Kombinuje SCA, detekci tajemství, skenování API a další v jedné platformě.

- ✅ Prosazuje minimální oprávnění: Pomáhá odhalit příliš permisivní přístupy, osiřelé role a nesprávné konfigurace, které samotné RBAC nezachytí.

- ✅ Podporuje shodu: Generuje audity připravené zprávy pro rámce jako GDPR, HIPAA a PCI DSS.

- ✅ Škálovatelnost s růstem: Funguje napříč složitými aplikacemi a cloudovými prostředími bez přidání tření.

Integrací Plexicus ASPM mohou týmy přejít od pouhého přiřazování rolí k plnému řízení bezpečnostního postavení aplikací—snižování rizika z nadměrných oprávnění, nesprávných konfigurací a zranitelných závislostí.

Související termíny

- ABAC (Řízení přístupu založené na atributech)

- IAM (Správa identit a přístupu)

- Princip minimálních oprávnění

- Zero Trust Security

- Autentizace

- Seznam řízení přístupu (ACL)

- Eskalace oprávnění

- Řízení bezpečnostního postavení aplikací (ASPM)

FAQ: RBAC (Řízení přístupu založené na rolích)

Co znamená RBAC v bezpečnosti?

RBAC znamená Role-Based Access Control, bezpečnostní mechanismus pro správu oprávnění seskupováním uživatelů na základě role

Jaký je účel RBAC?

Účelem je aplikovat nejmenší privilegia, zjednodušit správu přístupu a snížit bezpečnostní rizika.

Jaký je příklad RBAC?

Nemocnice poskytuje přístup k pacientově kartě sestrám, ale pouze lékař může vytvořit lékařský předpis. Toto je jeden příklad implementace RBAC; i ve skutečném světě může být aplikován.

Jaké jsou výhody RBAC?

Zjednodušení správy uživatelského přístupu, zlepšení bezpečnosti, snížení rizik, zjednodušení auditu a poskytnutí podpory pro dodržování předpisů.

Jaký je rozdíl mezi RBAC a ABAC?

RBAC spravuje přístup na základě rolí, ABAC na základě politik. RBAC je jednodušší, ale rigidní; ABAC je složitější, ale poskytuje flexibilitu